SpringSecurity学习

2-1认证和授权的概念

认证:用户是登录、用户名密码校验

授权:用户当前身份是否有权限访问

创建一个SpringBoot项目,写一个简单接口,当然可以访问,当我们SpringSecurity依赖后,项目的所有接口都会加上保护。

<parent>

<artifactId>spring-boot-starter-parent</artifactId>

<groupId>org.springframework.boot</groupId>

<version>2.7.3</version>

</parent>

<dependencies>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

</dependencies>

@RestController

@RequestMapping("/hello")

public class HelloController {

@RequestMapping("v1")

public String v1(){

return "v1";

}

}

配置日志输出级别和登录的用户名、密码:

server:

port: 8080

logging:

level:

org:

springframework:

security: debug

spring:

security:

user:

name: admin

password: admin

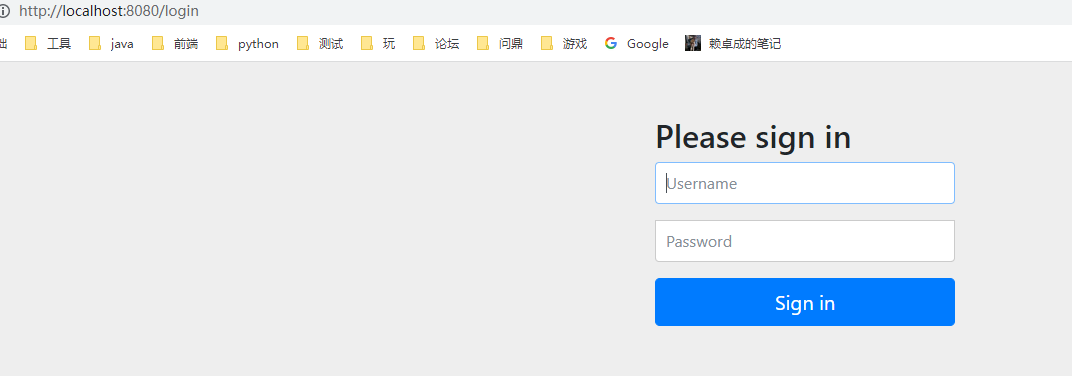

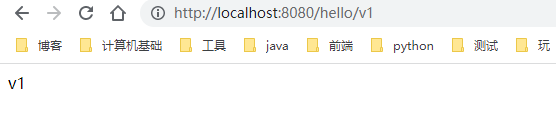

登录后即可访问接口(认证成功):

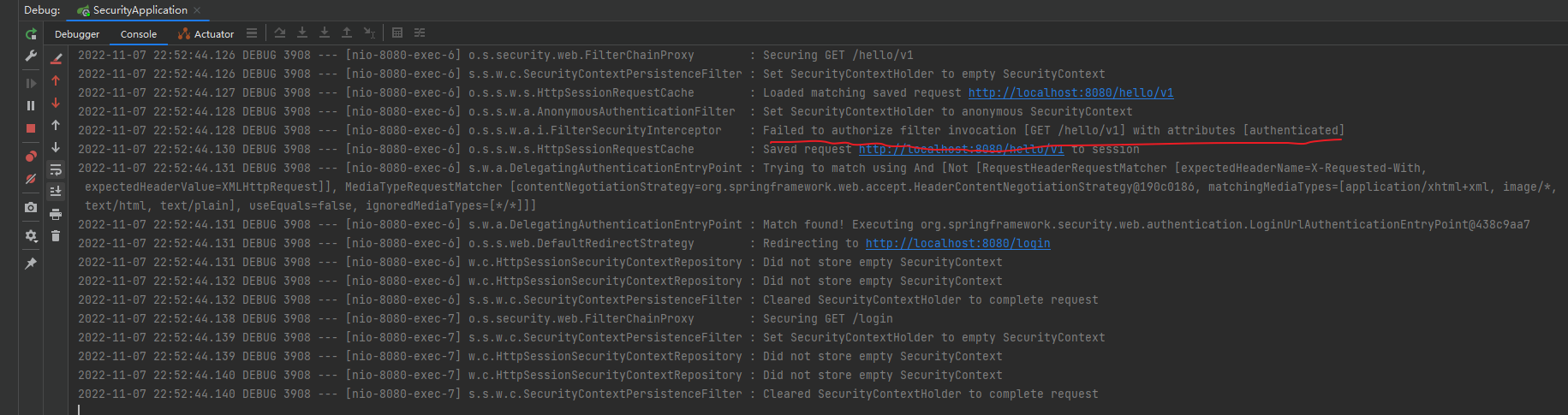

加一个配置类,新版配置方式:点击跳转

/**

* SpringSecurity配置 ---在新版SpringBoot2.7.x中已经过时了

*

* @author lzc

* @date 2022/11/07

*/

@Deprecated

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http.authorizeHttpRequests(req->req.mvcMatchers("/hello/v1").hasRole("ADMIN"));

}

}

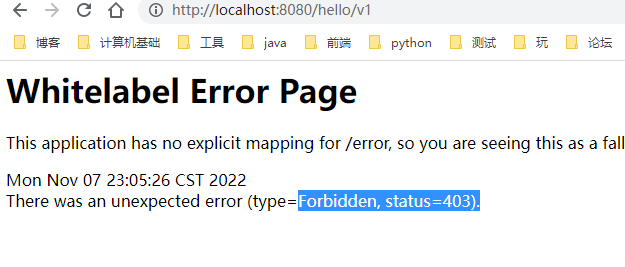

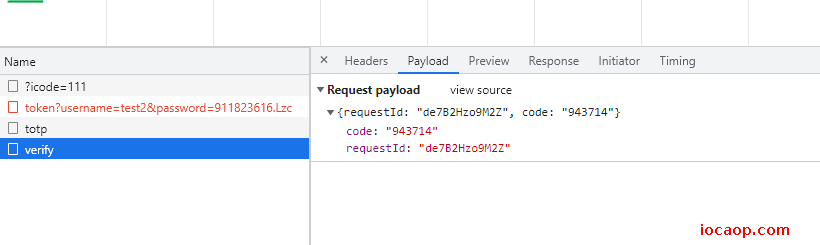

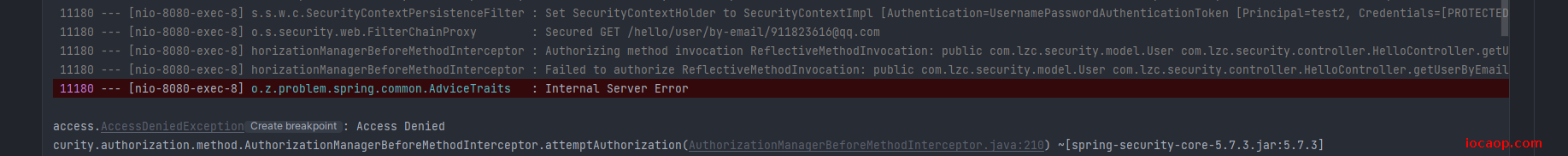

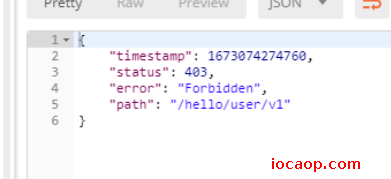

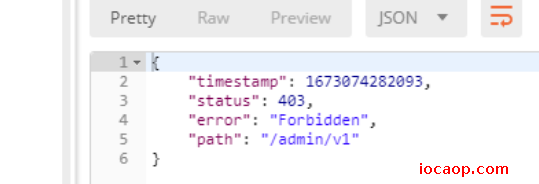

给这个路径加上了权限校验,用户需要有ADMIN角色才能访问,重启访问403:

2-2过滤器和过滤器链

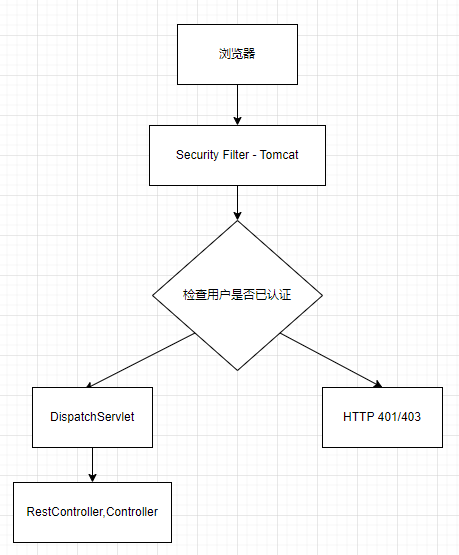

任何Spring Web应用本质是servlet,Security Filter在http请求到达controller之前过滤每一个传入的http请求。

过滤器:一般认证过滤器,可以拿到HttpRequest,从中提取HTTP头、表单字段或者Cookie等然后和数据库进行对比,成功后检查用户身份和请求的路径是否授权,如果通过了这些检查就会chain.doFilter(request,response);进行放行,让请求进入DispatchServlet,再分发到具体的Controller或者RequestController。

过滤器链:把上面的过滤器拆解成多个过滤器链,如认证有专门的认证过滤器,授权有专门的授权过滤器,等等。好处是职责单一、形成职责链。

当我们只引入,不对SpringSecurity进行其他配置,会采用DefaultSecurityFilterChain这个过滤器链,里面包含了很多过滤器。

SpringSecurity包含了很多过滤器,其中常见的有:

- BasicAuthenticationFilter:在请求头中找到一个 Basic Auth HTTP头,就尝试用该头中的用户名和密码验证用户

- UsernamePasswordAuthenticationFilter:在请求参数或者POST的请求体中找到用户名/密码,则尝试验证

- DefaultLoginPageGeneratingFilter:默认登录页生成,如果没有明确禁用,就会生成登录页面。

- DefaultLogoutPageGeneratingFilter:如果没有明确禁用,会生成一个注销页面。

- FilterSecurityInterceptor:过滤安全拦截器。用于授权逻辑。

2-3 ~2-4HTTP协议

看旧笔记:点击跳转

2-5 SpringSecurity配置

配置分三段,and连接,或者lamda表达式配置,示例:

@Override

protected void configure(HttpSecurity http) throws Exception {

http

// 授权配置

.authorizeHttpRequests(req->req.antMatchers("/hello/v1").authenticated())

// 表单配置

.formLogin(form->form.disable())

// HTTP配置

.httpBasic(Customizer.withDefaults())

// 跨域配置

.csrf(csrf->csrf.disable());

;

}

开启调试信息输出:

@EnableWebSecurity(debug = true)

配置Security用户信息

spring:

security:

user:

name: admin

password: admin

roles: ADMIN

某些请求不需要经过过滤器链(css、js等静态资源),可以在WebSecurity配置:

@Override

public void configure(WebSecurity web) throws Exception {

web.ignoring().mvcMatchers("/api/**");

}

2-6 定制登录页

依赖添加:

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-thymeleaf</artifactId>

</dependency>

<dependency>

<groupId>org.webjars</groupId>

<artifactId>bootstrap</artifactId>

<version>5.2.2</version>

</dependency>

<dependency>

<groupId>org.webjars</groupId>

<artifactId>webjars-locator-core</artifactId>

</dependency>

在resource的template下建一个login.html页面,简单写两句。然后到SpringSecurity配置中手动配置登录页:

@Override

protected void configure(HttpSecurity http) throws Exception {

http

// 授权配置

.authorizeHttpRequests(req->req.antMatchers("/hello/v1").authenticated())

// 表单配置

.formLogin(form->form.loginPage("/login"))

// HTTP配置

.httpBasic(Customizer.withDefaults())

// 跨域配置

.csrf(csrf->csrf.disable());

;

}

再建一个mvc配置,让模板和路径映射上:

/**

* web mvc配置

*

* @author lzc

* @date 2022/11/08

*/

@Configuration

public class WebMvcConfig implements WebMvcConfigurer {

@Override

public void addResourceHandlers(ResourceHandlerRegistry registry) {

registry

// 静态资源实际路径

.addResourceHandler("/webjars/**")

// 静态资源外部访问时的路径

.addResourceLocations("/webjars/")

.resourceChain(false);

registry.setOrder(1);

}

@Override

public void addViewControllers(ViewControllerRegistry registry) {

registry

// 访问时的路径

.addViewController("login")

// 对应的资源 login.html

.setViewName("login");

registry.setOrder(HIGHEST_PRECEDENCE);

}

}

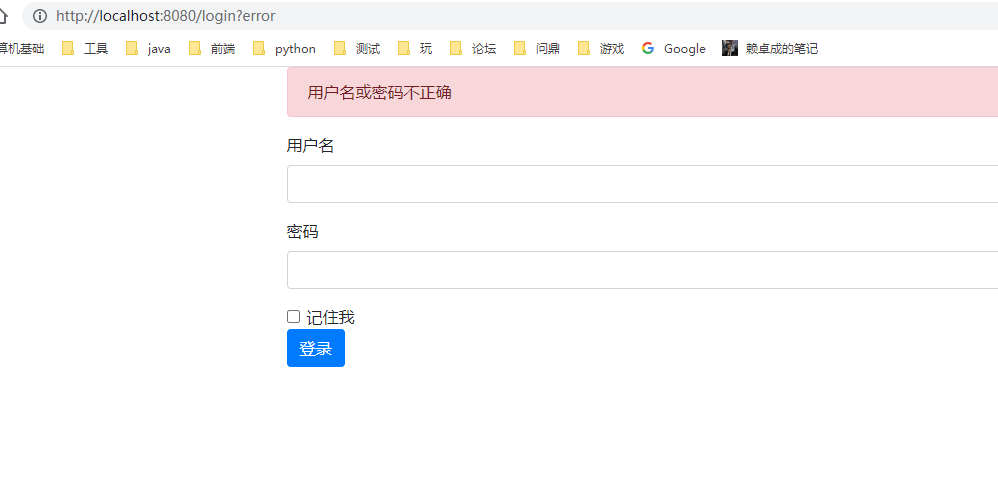

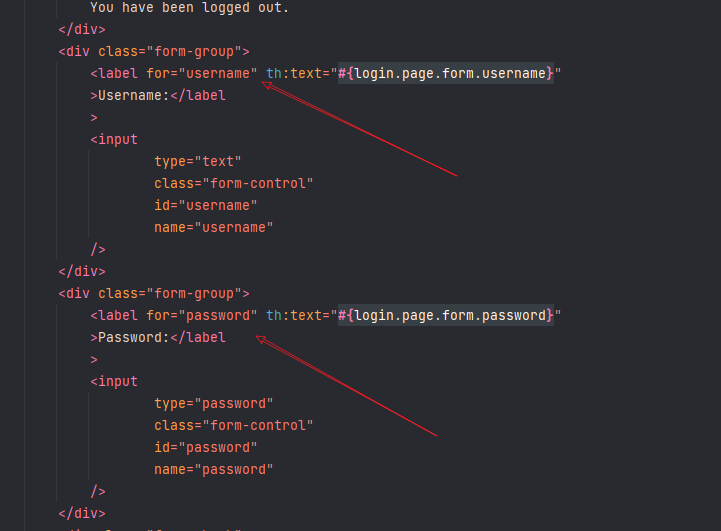

启动以后已经可以看到效果了:

但是目前只对/hello/v1才需要认证,也就是其他页面可以访问,/hello/v1会跳转到默认登录页。

我们直接cv一个漂亮的登录页面:

<!DOCTYPE html>

<html lang="zh" xmlns:th="http://www.thymeleaf.org">

<head>

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8" />

<meta

name="viewport"

content="width=device-width, initial-scale=1, shrink-to-fit=no"

/>

<title th:text="#{login.page.title}"></title>

<link

rel="stylesheet"

type="text/css"

href="/webjars/bootstrap/css/bootstrap.min.css"

th:href="@{/webjars/bootstrap/css/bootstrap.min.css}"

/>

</head>

<body>

<div class="container">

<form name="f" th:action="@{/login}" method="post">

<div

th:if="${param.error}"

class="alert alert-danger"

th:text="#{login.page.bad-credential}"

>

Invalid username and password.

</div>

<div

th:if="${param.logout}"

class="alert alert-success"

th:text="#{login.page.logout.msg}"

>

You have been logged out.

</div>

<div class="form-group">

<label for="username" th:text="#{login.page.form.username}"

>Username:</label

>

<input

type="text"

class="form-control"

id="username"

name="username"

/>

</div>

<div class="form-group">

<label for="password" th:text="#{login.page.form.password}"

>Password:</label

>

<input

type="password"

class="form-control"

id="password"

name="password"

/>

</div>

<div class="form-check">

<input

type="checkbox"

class="form-check-input"

id="remember-me"

name="remember-me"

/>

<label class="form-check-label" for="remember-me" th:text="#{login.page.form.remember-me}"

>Remember Me:</label

>

</div>

<!-- <input-->

<!-- type="hidden"-->

<!-- id="csrf_token"-->

<!-- th:name="${_csrf.parameterName}"-->

<!-- th:value="${_csrf.token}"-->

<!-- />-->

<button

type="submit"

class="btn btn-primary"

th:text="#{login.page.form.submit}"

>

Submit

</button>

</form>

</div>

<script src="/webjars/jquery/jquery.min.js" th:src="@{/webjars/jquery/jquery.min.js}"></script>

<script src="/webjars/bootstrap/js/bootstrap.min.js" th:src="@{/webjars/bootstrap/js/bootstrap.min.js}"></script>

</body>

</html>

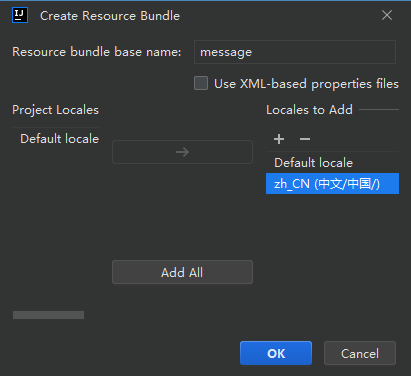

启动直接乱码,需要加一点东西,国际化处理Resource Bundle:

好!启动:

我样式呢?哦,被我的安全策略拦住了,加一下配置:

@Override

public void configure(WebSecurity web) throws Exception {

web.ignoring().mvcMatchers("/api/**")

// 参数里面的是写好的静态资源一般存放的路径,不需要我们手动来写了

.requestMatchers(PathRequest.toStaticResources().atCommonLocations());

}

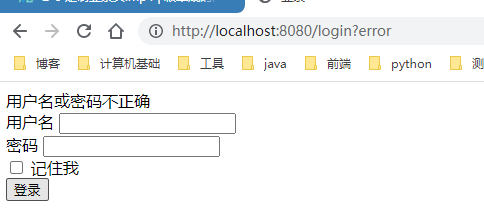

启动:

我们再配置一下登录用户名和密码参数:

@Override

protected void configure(HttpSecurity http) throws Exception {

http

// 授权配置

.authorizeHttpRequests(req->req.antMatchers("/hello/v1").authenticated())

// 表单配置

.formLogin(form->form.loginPage("/login")

// 配置用户名参数

//.usernameParameter("username")

// 配置密码参数

//.passwordParameter("password")

// 配置表单action地址

//.loginProcessingUrl("/login")

// 配置登录成功后跳转的页面

//.successForwardUrl("/")

// 配置失败后跳转的页面

//.failureForwardUrl("/error")

.permitAll()

)

// HTTP配置

.httpBasic(Customizer.withDefaults())

// 跨域配置

.csrf(csrf->csrf.disable());

;

}

现在就可以正常登录了。

2-7 csrf、logout、remember-me

csrf攻击

我登录A站,在没有关闭A站的情况下,登录B,B可以拿到A站的Cookie,模拟发送请求给A,搞小动作。

怎么预防:

- 每次响应返回一个csrf_token,请求需要带上,否则认为是非法请求。

- 响应设置Cookie属性:SameSite=Strict

- 无状态登录

Remember-me

为了解决session过期,用户想不输入用户名密码直接登录的问题。

原理:用Cookie存储用户名,做个hash,加个过期时间。md5(用户名+过期时间+密码+key)

logout

和定制登录页差不多,可以定制退出页。

.logout(logout->logout.logoutUrl("/perform_logout").permitAll());

配置定制登录页和登出,都会调用内置的接口,不要去配置这几个路径不经过过滤器。否则会踩坑。要让这几个路径经过过滤器,如login、logout、remember-me。

不要深究这块,后面都是无状态登录,前后端分离,浪费一个小时。

2-8 定制登录、登出的处理

认证成功有个Handler,可以重写里面的方法,函数式接口:

// 表单配置

.formLogin(form->form

.loginPage("/login")

.successHandler(((request, response, authentication) -> {

response.setStatus(HttpServletResponse.SC_OK);

response.getWriter().println("auth success");

}))

.permitAll()

)

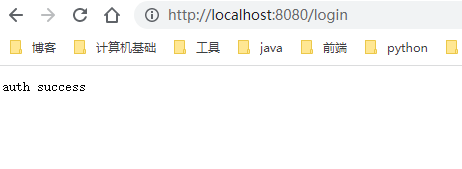

登录成功后就不会跳转到某个页面了,而是我们设置的响应内容:

能写文本,就能返回json咯。

// 表单配置

.formLogin(form->form

.loginPage("/login")

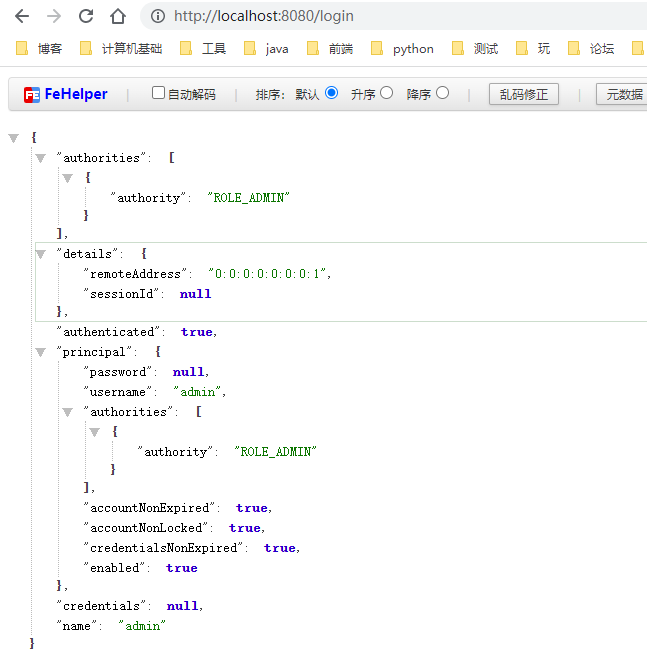

.successHandler(((request, response, authentication) -> {

response.setStatus(HttpServletResponse.SC_OK);

response.getWriter().println(new ObjectMapper().writeValueAsString(authentication));

}))

.permitAll()

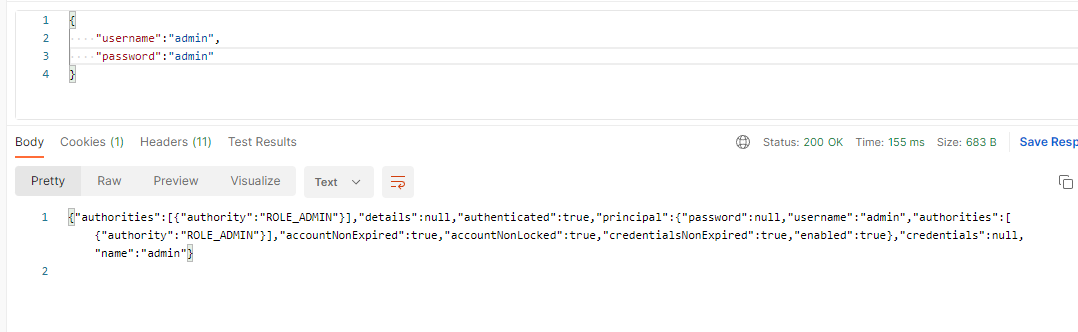

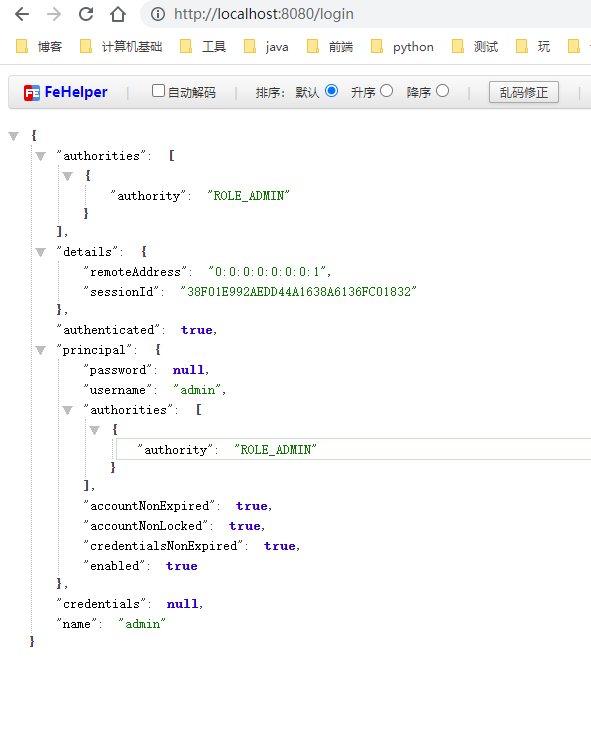

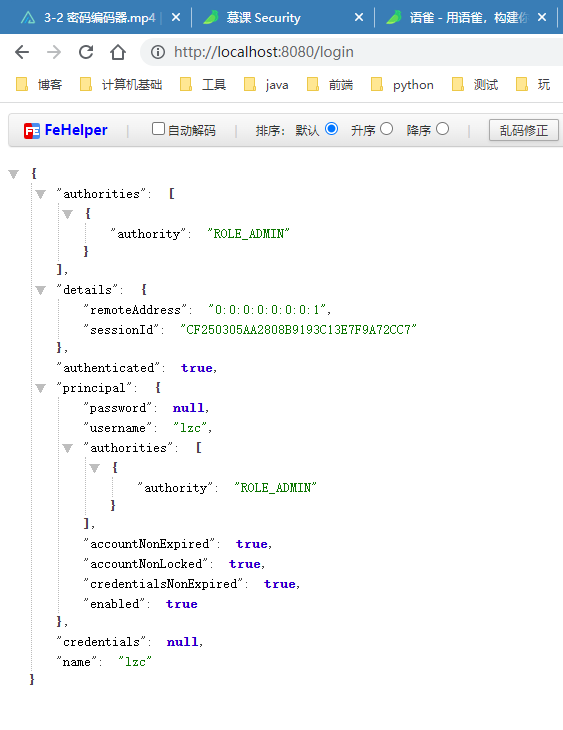

得到的json:

登录失败也是同样的:

// 表单配置

.formLogin(form->form

.loginPage("/login")

.successHandler(((request, response, authentication) -> {

response.setStatus(HttpServletResponse.SC_OK);

response.getWriter().println(new ObjectMapper().writeValueAsString(authentication));

}))

.failureHandler(((request, response, exception) -> {

response.setStatus(HttpServletResponse.SC_UNAUTHORIZED);

response.setCharacterEncoding("UTF-8");

response.getWriter().println(new ObjectMapper().writeValueAsString(exception));

}))

.permitAll()

)

2-9 自定义Filter

上面实现了登录失败返回json但是没法通过json进行登录,因为默认使用的是UsernamePasswordAuthenticationFilter来处理登录,分析源码:

public class UsernamePasswordAuthenticationFilter extends AbstractAuthenticationProcessingFilter {

public static final String SPRING_SECURITY_FORM_USERNAME_KEY = "username";

public static final String SPRING_SECURITY_FORM_PASSWORD_KEY = "password";

private static final AntPathRequestMatcher DEFAULT_ANT_PATH_REQUEST_MATCHER = new AntPathRequestMatcher("/login", "POST");

// 用户名和密码参数

private String usernameParameter = "username";

private String passwordParameter = "password";

private boolean postOnly = true;

public UsernamePasswordAuthenticationFilter() {

super(DEFAULT_ANT_PATH_REQUEST_MATCHER);

}

public UsernamePasswordAuthenticationFilter(AuthenticationManager authenticationManager) {

super(DEFAULT_ANT_PATH_REQUEST_MATCHER, authenticationManager);

}

public Authentication attemptAuthentication(HttpServletRequest request, HttpServletResponse response) throws AuthenticationException {

// 判断请求方式 不允许post

if (this.postOnly && !request.getMethod().equals("POST")) {

throw new AuthenticationServiceException("Authentication method not supported: " + request.getMethod());

} else {

// get请求则从request中获取请求

String username = this.obtainUsername(request);

username = username != null ? username.trim() : "";

String password = this.obtainPassword(request);

password = password != null ? password : "";

UsernamePasswordAuthenticationToken authRequest = UsernamePasswordAuthenticationToken.unauthenticated(username, password);

this.setDetails(request, authRequest);

// 调用管理器,进行鉴权

return this.getAuthenticationManager().authenticate(authRequest);

}

}

@Nullable

protected String obtainPassword(HttpServletRequest request) {

return request.getParameter(this.passwordParameter);

}

@Nullable

protected String obtainUsername(HttpServletRequest request) {

return request.getParameter(this.usernameParameter);

}

protected void setDetails(HttpServletRequest request, UsernamePasswordAuthenticationToken authRequest) {

authRequest.setDetails(this.authenticationDetailsSource.buildDetails(request));

}

public void setUsernameParameter(String usernameParameter) {

Assert.hasText(usernameParameter, "Username parameter must not be empty or null");

this.usernameParameter = usernameParameter;

}

public void setPasswordParameter(String passwordParameter) {

Assert.hasText(passwordParameter, "Password parameter must not be empty or null");

this.passwordParameter = passwordParameter;

}

public void setPostOnly(boolean postOnly) {

this.postOnly = postOnly;

}

public final String getUsernameParameter() {

return this.usernameParameter;

}

public final String getPasswordParameter() {

return this.passwordParameter;

}

}

可以模仿他,我们自己写一个Filter来实现json登录:

为了减少代码量,直接继承UsernamePasswordAuthenticationFilter,重写attemptAuthentication方法:

@RequiredArgsConstructor

public class RestAuthenticationFilter extends UsernamePasswordAuthenticationFilter {

/**

* 序列化时使用。@RequiredArgsConstructor构造器注入

*/

private final ObjectMapper objectMapper;

@Override

public Authentication attemptAuthentication(HttpServletRequest request, HttpServletResponse response) throws AuthenticationException {

// 模仿父类,先定义一个UsernamePasswordAuthenticationToken对象

UsernamePasswordAuthenticationToken authRequest = null;

/**

* 写自定义的校验方式

* 期望的JSON格式:{"username":"lzc","password":"123"}

*

*/

try {

// 获取请求输入流

ServletInputStream is = request.getInputStream();

// 利用objectObject将json转成tree 再读取用户名和密码

JsonNode jsonNode = objectMapper.readTree(is);

String username = jsonNode.get("username").textValue();

String password = jsonNode.get("password").textValue();

// 创建一个UsernamePasswordAuthenticationToken对象,参数是用户名和密码

authRequest = new UsernamePasswordAuthenticationToken(username,password);

} catch (IOException e) {

throw new RuntimeException("没有找到用户名和密码");

}

// 模仿父类返回管理器进行鉴权

return this.getAuthenticationManager().authenticate(authRequest);

}

}

过滤器写好了,需要把过滤器起效果,在springSecurity配置中,使用addFilterAt方法用我们自己写的过滤器替换掉内置的校验过滤器,然后在本类创建一个配置该过滤器的方法:

private RestAuthenticationFilter restAuthenticationFilter() throws Exception {

// 构造器注入objectMapper,所以需要传参,那么在本类也使用构造器注入,再传进来

RestAuthenticationFilter restAuthenticationFilter = new RestAuthenticationFilter(objectMapper);

// 设置鉴权成功处理器

restAuthenticationFilter.setAuthenticationSuccessHandler(((request, response, authentication) -> {

response.setStatus(HttpServletResponse.SC_OK);

response.getWriter().println(new ObjectMapper().writeValueAsString(authentication));

}));

// 设置鉴权失败处理器

restAuthenticationFilter.setAuthenticationFailureHandler(((request, response, exception) -> {

response.setStatus(HttpServletResponse.SC_UNAUTHORIZED);

response.setCharacterEncoding("UTF-8");

response.getWriter().println(new ObjectMapper().writeValueAsString(exception));

}));

// 设置认证管理器(用什么做认证)

restAuthenticationFilter.setAuthenticationManager(this.authenticationManager());

// 设置过滤器应用的url

restAuthenticationFilter.setFilterProcessesUrl("/auth/login");

return restAuthenticationFilter;

}

还要把之前的表单登录配置注释掉:

@Override

protected void configure(HttpSecurity http) throws Exception {

http

// 授权配置

// .authorizeHttpRequests(req->req.anyRequest().authenticated())

.authorizeHttpRequests(req->req

// 该路径下资源公开

.antMatchers("/auth/**").permitAll())

// 插入过滤器,替代内置的登录认证过滤器

.addFilterAt(restAuthenticationFilter(),UsernamePasswordAuthenticationFilter.class)

.csrf(csrf->csrf.disable())

// 表单配置

// .formLogin(form->form

// .loginPage("/login")

// .successHandler(((request, response, authentication) -> {

// response.setStatus(HttpServletResponse.SC_OK);

// response.getWriter().println(new ObjectMapper().writeValueAsString(authentication));

// }))

// .failureHandler(((request, response, exception) -> {

// response.setStatus(HttpServletResponse.SC_UNAUTHORIZED);

// response.setCharacterEncoding("UTF-8");

// response.getWriter().println(new ObjectMapper().writeValueAsString(exception));

// }))

// .permitAll()

// )

// HTTP配置

// .httpBasic(Customizer.withDefaults())

// 跨域配置

// .csrf(csrf->csrf.disable())

// .logout(logout->logout.logoutUrl("/perform_logout").permitAll()

;

;

}

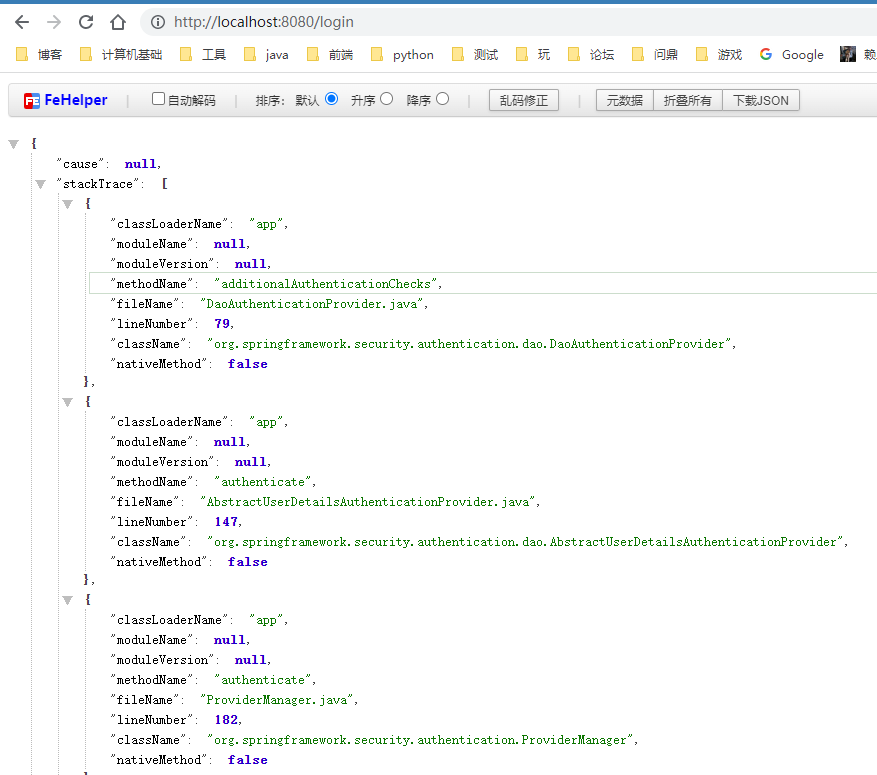

启动测试:登录成功和失败都走了我们写的handler

3-1密码进化史

看旧笔记:点击跳转

3-2密码编码器

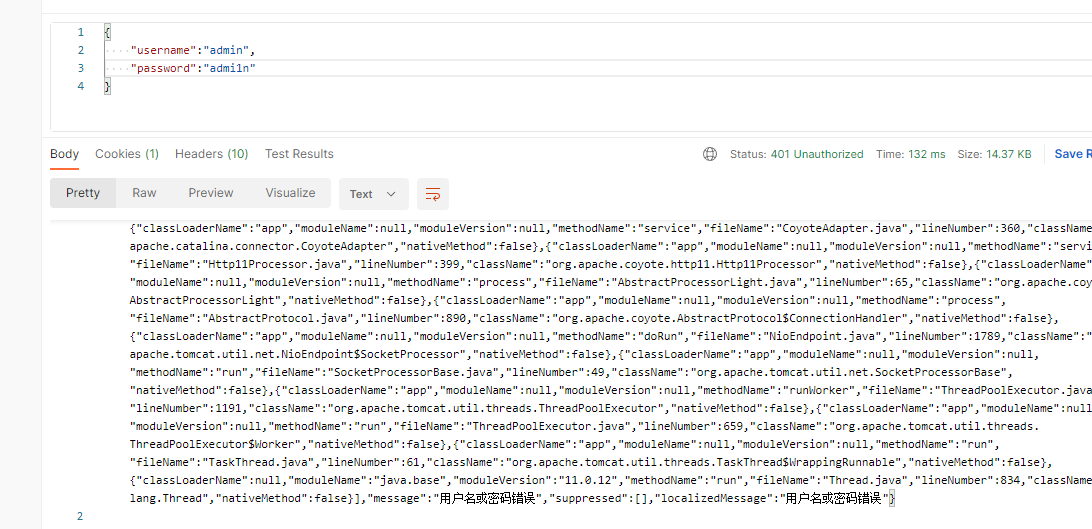

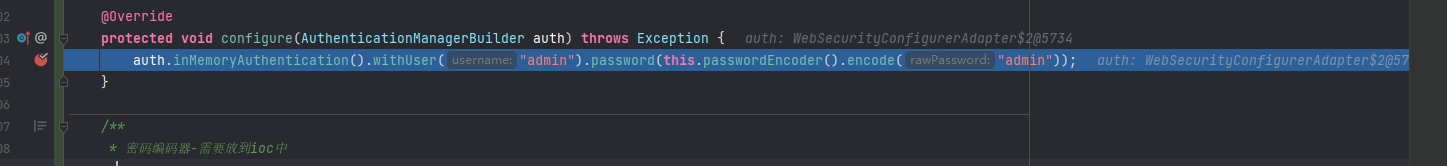

先来看看什么是密码编码器,把yml中配置的用户名和密码先注释掉,在security配置类中重写void configure(AuthenticationManagerBuilder auth)方法进行配置:

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.inMemoryAuthentication().withUser("admin").password(this.passwordEncoder().encode("admin"));

}

/**

* 密码编码器-需要放到ioc中

*

* @return {@link PasswordEncoder}

*/

@Bean

public PasswordEncoder passwordEncoder(){

return new Pbkdf2PasswordEncoder();

}

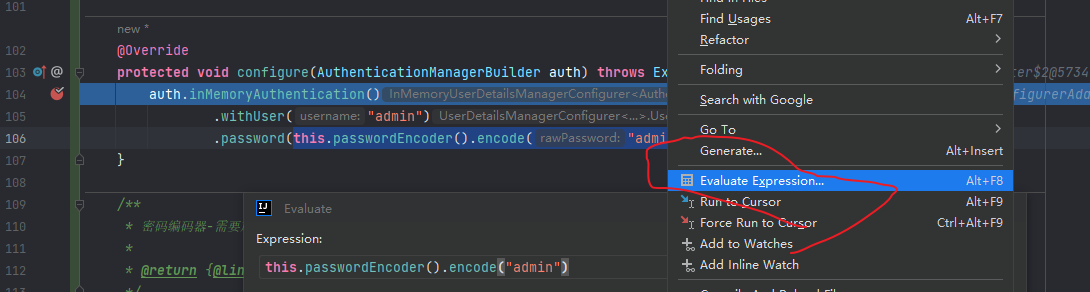

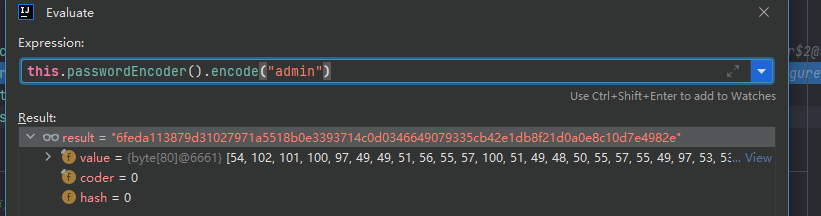

打断点在这一行:

选定加密的表达式,右键:

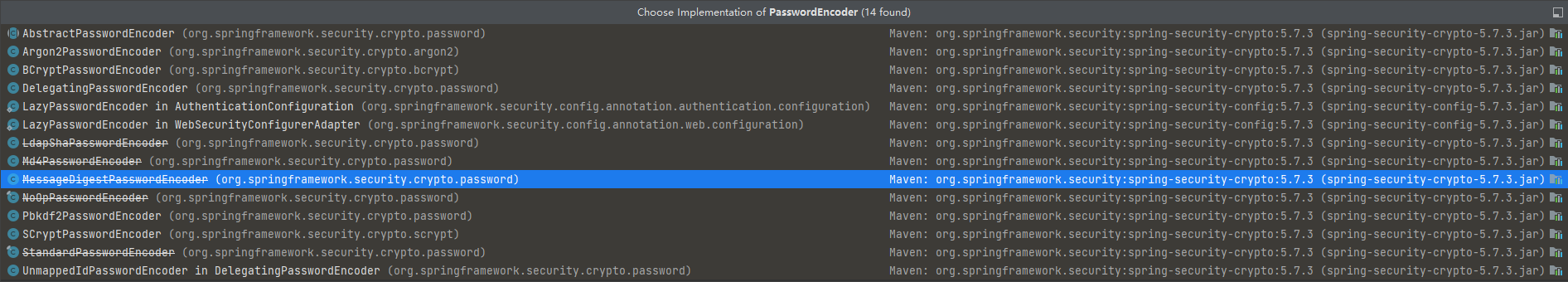

可以看到密码被加密成这样了。依次类推,还有很多密码编码器,看PasswordEncoder的实现类即可。

可以注意到有些编码器已经被弃用了,为什么还保留着呢?为了兼容老系统,而且还会存在一个问题,在一个系统中,老数据采用了旧的编码方式并且保留了下来,后面的密码用了更安全的加密方式,那么怎么兼容(新用户登录用新的编码格式,老用户登录就用老的编码格式)多种加密方式呢?

SpringSecurity提供了多种编码器共存的方式:DelegatingPasswordEncoder

@Bean

public PasswordEncoder passwordEncoder(){

// 默认的密码编码器

String idForDefault = "bcrypt";

// 该系统中支持的密码编码器

Map<String, PasswordEncoder> passwordEncoderMap = Map.of(idForDefault, new BCryptPasswordEncoder(),

"SHA-1", new MessageDigestPasswordEncoder("SHA-1"));

return new DelegatingPasswordEncoder(idForDefault,passwordEncoderMap);

}

我们通过上一节的方法(打断点后右键evaluate),获取两种编码方式的密码密文,创建两个用户:admin,admin和lzc,123456,得到密文后,设置进去。多密码编码器共存需要在密码前面加上{加密算法名称},DelegatingPasswordEncoder以{id}encodeedPassword形式存储密码。

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.inMemoryAuthentication()

.withUser("admin")

.roles("ADMIN")

.password("{bcrypt}$2a$10$/VfHFK1hTGZvEQ4Z9HNU8uAwbiIBqTPRvqISbWAqVu7QOBosbxvRS")

.and().withUser("lzc").password("{SHA-1}{8HdvRyzHITlQq9a6ree/n0zBNlbCppDkOLfIy84D1CQ=}f0ae494d36cb3dce5da1ec56775989fbe71c345a")

.roles("ADMIN");

}

我们把表单登录打开,配置csrf放开json登录的路径。因为表单登录是必须打开csrf的(防止跨域攻击),json登录不需要。这样配置:

.csrf(csrf->csrf.ignoringAntMatchers("/auth/**"));

改动较大,记录一下SpringSecurity配置类:

@EnableWebSecurity(debug = true)

@RequiredArgsConstructor

public class SecurityConfig extends WebSecurityConfigurerAdapter {

private final ObjectMapper objectMapper;

@Override

protected void configure(HttpSecurity http) throws Exception {

http

// 授权配置

.authorizeHttpRequests(req->req.antMatchers("/auth/**").permitAll().anyRequest().authenticated())

// .authorizeHttpRequests(req->req

// // 该路径下资源公开

// .antMatchers("/auth/**").permitAll())

// 插入过滤器,替代内置的登录认证过滤器

.addFilterAt(restAuthenticationFilter(),UsernamePasswordAuthenticationFilter.class)

.csrf(csrf->csrf.disable())

// 表单配置

.formLogin(form->form

.loginPage("/login")

.successHandler(((request, response, authentication) -> {

response.setStatus(HttpServletResponse.SC_OK);

response.getWriter().println(new ObjectMapper().writeValueAsString(authentication));

}))

.failureHandler(((request, response, exception) -> {

response.setStatus(HttpServletResponse.SC_UNAUTHORIZED);

response.setCharacterEncoding("UTF-8");

response.getWriter().println(new ObjectMapper().writeValueAsString(exception));

}))

.permitAll()

)

// HTTP配置

.httpBasic(Customizer.withDefaults())

// 跨域配置

.csrf(csrf->csrf.ignoringAntMatchers("/auth/**"));

// .logout(logout->logout.logoutUrl("/perform_logout").permitAll()

}

private RestAuthenticationFilter restAuthenticationFilter() throws Exception {

// 构造器注入objectMapper,所以需要传参,那么在本类也使用构造器注入,再传进来

RestAuthenticationFilter restAuthenticationFilter = new RestAuthenticationFilter(objectMapper);

// 设置鉴权成功处理器

restAuthenticationFilter.setAuthenticationSuccessHandler(((request, response, authentication) -> {

response.setStatus(HttpServletResponse.SC_OK);

response.getWriter().println(new ObjectMapper().writeValueAsString(authentication));

}));

// 设置鉴权失败处理器

restAuthenticationFilter.setAuthenticationFailureHandler(((request, response, exception) -> {

response.setStatus(HttpServletResponse.SC_UNAUTHORIZED);

response.setCharacterEncoding("UTF-8");

response.getWriter().println(new ObjectMapper().writeValueAsString(exception));

}));

// 设置认证管理器(用什么做认证)

restAuthenticationFilter.setAuthenticationManager(this.authenticationManager());

// 设置过滤器应用的url

restAuthenticationFilter.setFilterProcessesUrl("/auth/login");

return restAuthenticationFilter;

}

@Override

public void configure(WebSecurity web) throws Exception {

web.ignoring().mvcMatchers("/api/**")

// 参数里面的是写好的静态资源一般存放的路径,不需要我们手动来写了

.requestMatchers(PathRequest.toStaticResources().atCommonLocations());

}

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.inMemoryAuthentication()

.withUser("admin")

.roles("ADMIN")

.password("{bcrypt}$2a$10$/VfHFK1hTGZvEQ4Z9HNU8uAwbiIBqTPRvqISbWAqVu7QOBosbxvRS")

.and().withUser("lzc").password("{SHA-1}{8HdvRyzHITlQq9a6ree/n0zBNlbCppDkOLfIy84D1CQ=}f0ae494d36cb3dce5da1ec56775989fbe71c345a")

.roles("ADMIN");

}

/**

* 密码编码器-需要放到ioc中

*

* @return {@link PasswordEncoder}

*/

@Bean

public PasswordEncoder passwordEncoder(){

// 默认的密码编码器

String idForDefault = "bcrypt";

// 该系统中支持的密码编码器

Map<String, PasswordEncoder> passwordEncoderMap = Map.of(idForDefault, new BCryptPasswordEncoder(),

"SHA-1", new MessageDigestPasswordEncoder("SHA-1"));

return new DelegatingPasswordEncoder(idForDefault,passwordEncoderMap);

}

}

现在启动后,admin和lzc都可以登录,并且使用了不同的密码编码器。

3-3 JSR380验证框架-验证注解和自定义验证注解

项目里用了很多次了不需要做笔记了,看旧笔记:点击跳转

代码已经在新建的项目里面写了。

3-4 JSR380验证框架-密码验证规则和自定义注解验证器

结合passay自定义注解校验密码

依赖:

<dependency>

<groupId>org.passay</groupId>

<artifactId>passay</artifactId>

<version>1.6.2</version>

</dependency>

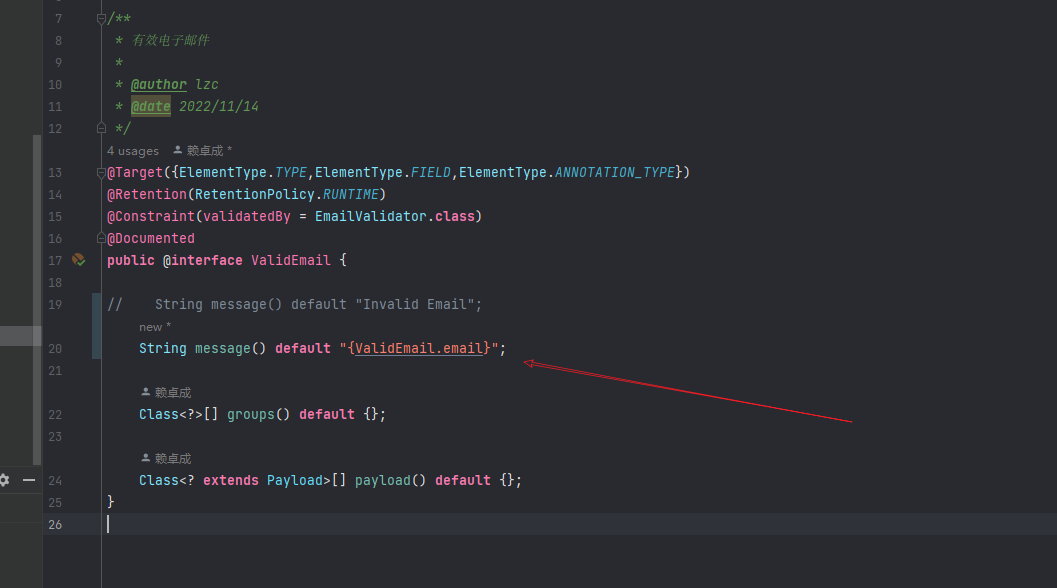

创建注解:

@Target({ElementType.TYPE,ElementType.FIELD,ElementType.ANNOTATION_TYPE})

@Retention(RetentionPolicy.RUNTIME)

@Constraint(validatedBy = PasswordValid.class)

@Documented

public @interface ValidPassword {

String message() default "Invalid Password";

Class<?>[] groups() default {};

Class<? extends Payload>[] payload() default {};

}

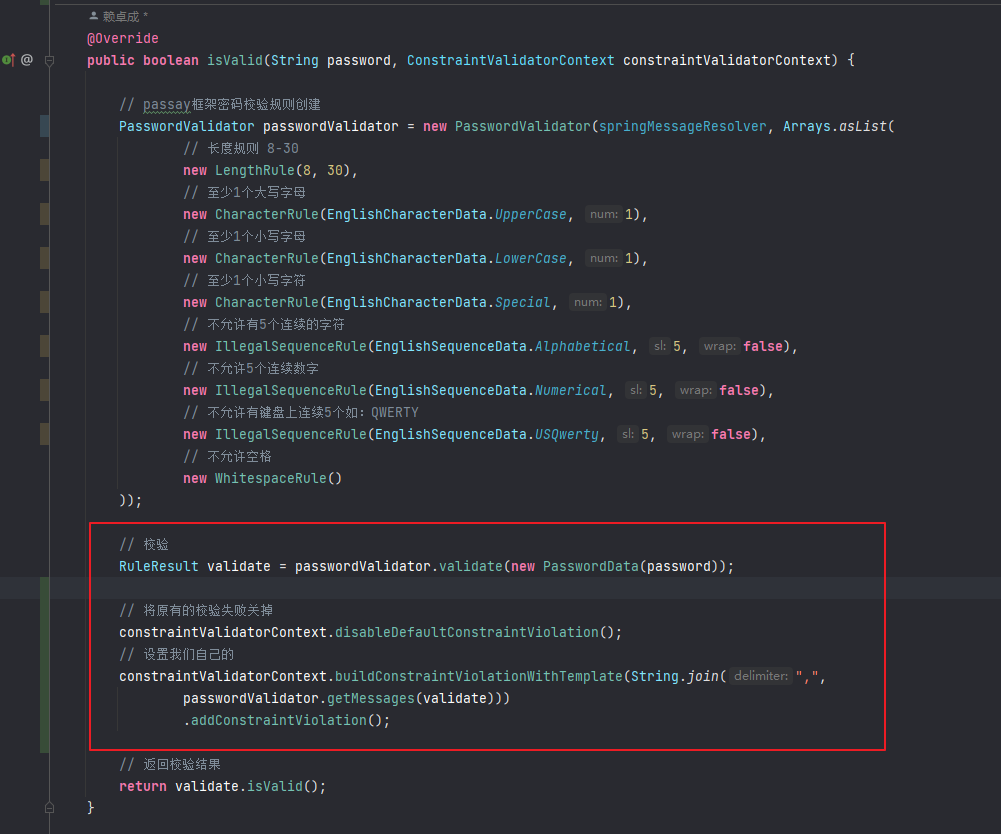

校验类:

public class PasswordValid implements ConstraintValidator<ValidPassword, String> {

@Override

public boolean isValid(String password, ConstraintValidatorContext constraintValidatorContext) {

// passay框架密码校验规则创建

PasswordValidator passwordValidator = new PasswordValidator(Arrays.asList(

// 长度规则 8-30

new LengthRule(8,30),

// 至少1个大写字母

new CharacterRule(EnglishCharacterData.UpperCase,1),

// 至少1个小写字母

new CharacterRule(EnglishCharacterData.LowerCase,1),

// 至少1个小写字符

new CharacterRule(EnglishCharacterData.Special,1),

// 不允许有5个连续的字符

new IllegalSequenceRule(EnglishSequenceData.Alphabetical,5,false),

// 不允许5个连续数字

new IllegalSequenceRule(EnglishSequenceData.Numerical,5,false),

// 不允许有键盘上连续5个如:QWERTY

new IllegalSequenceRule(EnglishSequenceData.USQwerty,5,false),

// 不允许空格

new WhitespaceRule()

));

// 校验

RuleResult validate = passwordValidator.validate(new PasswordData(password));

// 返回校验结果

return validate.isValid();

}

@Override

public void initialize(ValidPassword constraintAnnotation) {

ConstraintValidator.super.initialize(constraintAnnotation);

}

}

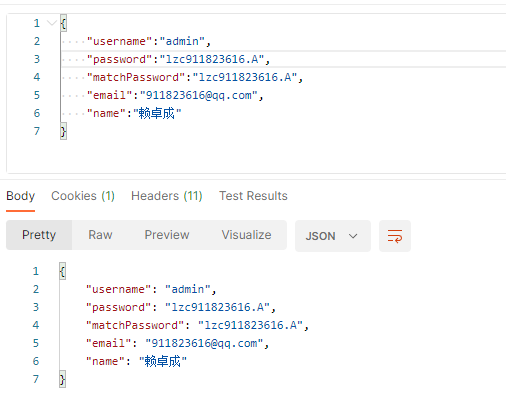

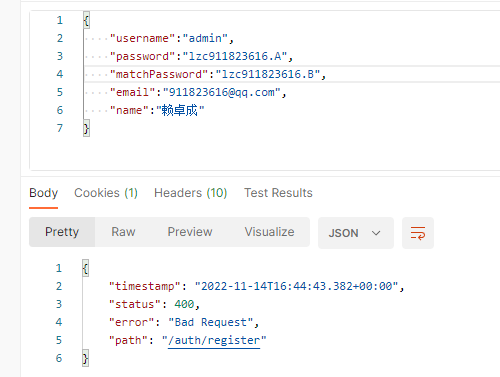

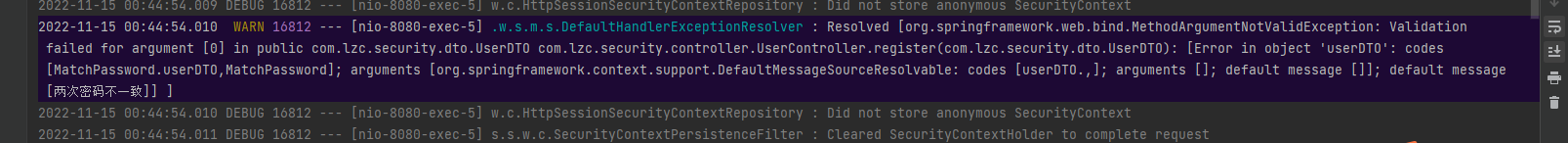

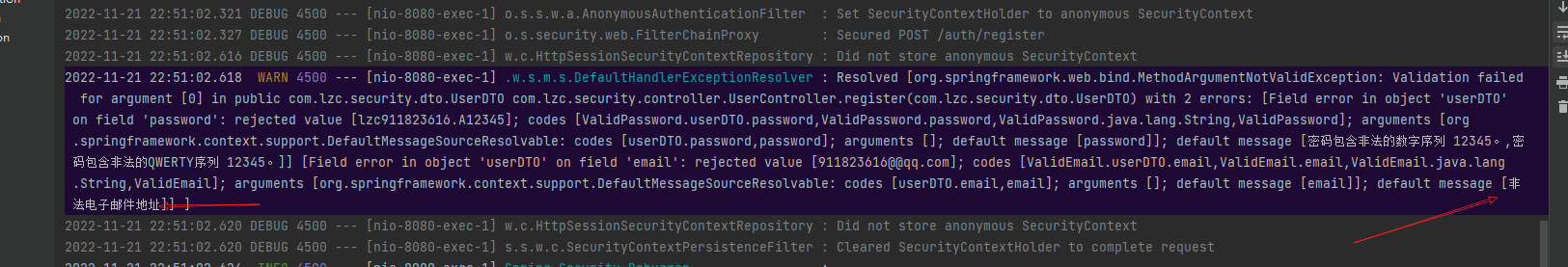

注解加在字段上,控制层参数带上valid注解,启动测试:

来个键盘连续,直接报错:

自定义注解校验两次密码是否一致

创建注解:注意Target,需要Type才能将注解加在类上。

@Target({ElementType.TYPE,ElementType.FIELD,ElementType.ANNOTATION_TYPE})

@Retention(RetentionPolicy.RUNTIME)

@Constraint(validatedBy = MatchValidator.class)

@Documented

public @interface MatchPassword {

String message() default "两次密码不一致";

Class<?>[] groups() default {};

Class<? extends Payload>[] payload() default {};

}

校验类:

public class MatchValidator implements ConstraintValidator<MatchPassword, UserDTO> {

@Override

public void initialize(MatchPassword constraintAnnotation) {

ConstraintValidator.super.initialize(constraintAnnotation);

}

@Override

public boolean isValid(UserDTO userDTO, ConstraintValidatorContext constraintValidatorContext) {

return userDTO.getPassword().equals(userDTO.getMatchPassword());

}

}

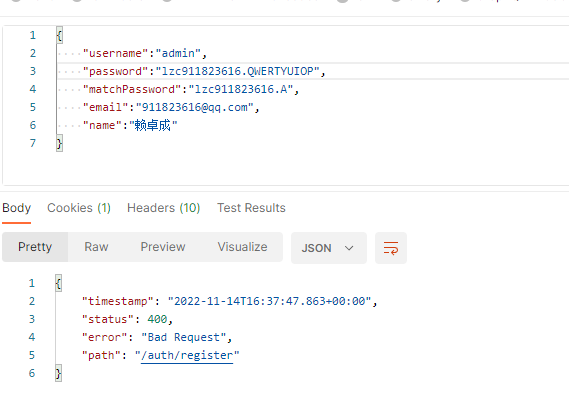

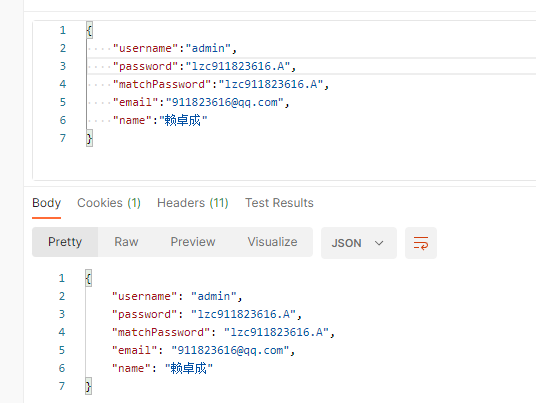

注解加在UserDTO类上,启动测试:

来个不一样的,直接报错:

3-5 验证消息的国际化

passay验证消息的国际化

没有配置消息国际化之前,返回的错误信息不明确,而且是英文:

需要对消息进行国际化。

这一节旧笔记解释较为详细:点击跳转

步骤:

- 创建一个消息解析器

- 配置验证器使用消息解析器

- 在对应的注解中写消息的键值

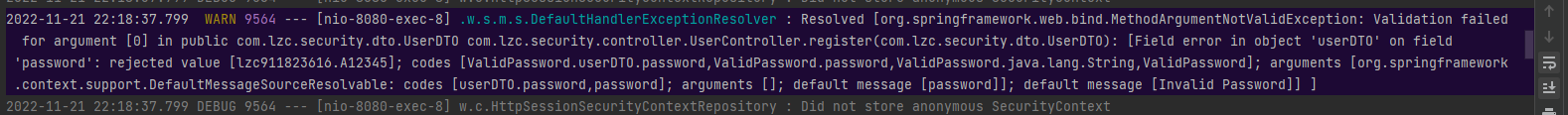

在注解对应的切面类中注入,并且作为参数传递给passay的PasswordValidator的构造器:

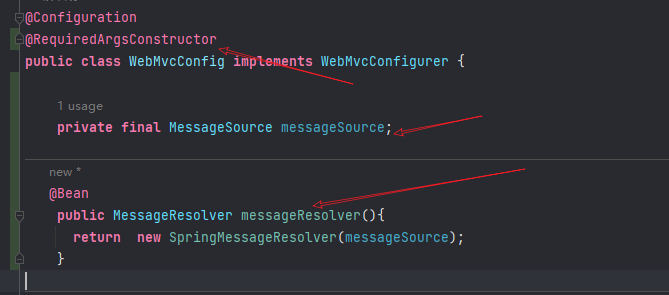

将Resolver做成一个Bean,所以到配置类中添加:

private final MessageSource messageSource;

@Bean

public MessageResolver messageResolver(){

return new SpringMessageResolver(messageSource);

}

需要在切面中设置使用我们的消息解析器:

// 校验

RuleResult validate = passwordValidator.validate(new PasswordData(password));

// 将原有的校验失败关掉

constraintValidatorContext.disableDefaultConstraintViolation();

// 设置我们自己的

constraintValidatorContext.buildConstraintViolationWithTemplate(String.join(",",

passwordValidator.getMessages(validate)))

.addConstraintViolation();

添加资源文件:

# Passay properties

HISTORY_VIOLATION=Password matches one of {0} previous passwords.

ILLEGAL_WORD=Password contains the dictionary word '{0}'.

ILLEGAL_WORD_REVERSED=Password contains the reversed dictionary word '{0}'.

ILLEGAL_DIGEST_WORD=Password contains a dictionary word.

ILLEGAL_DIGEST_WORD_REVERSED=Password contains a reversed dictionary word.

ILLEGAL_MATCH=Password matches the illegal pattern '{0}'.

ALLOWED_MATCH=Password must match pattern '{0}'.

ILLEGAL_CHAR=Password {1} the illegal character '{0}'.

ALLOWED_CHAR=Password {1} the illegal character '{0}'.

ILLEGAL_QWERTY_SEQUENCE=Password contains the illegal QWERTY sequence '{0}'.

ILLEGAL_ALPHABETICAL_SEQUENCE=Password contains the illegal alphabetical sequence '{0}'.

ILLEGAL_NUMERICAL_SEQUENCE=Password contains the illegal numerical sequence '{0}'.

ILLEGAL_USERNAME=Password {1} the user id '{0}'.

ILLEGAL_USERNAME_REVERSED=Password {1} the user id '{0}' in reverse.

ILLEGAL_WHITESPACE=Password {1} a whitespace character.

ILLEGAL_NUMBER_RANGE=Password {1} the number '{0}'.

ILLEGAL_REPEATED_CHARS=Password contains {2} sequences of {0} or more repeated characters, but only {1} allowed: {3}.

INSUFFICIENT_UPPERCASE=Password must contain {0} or more uppercase characters.

INSUFFICIENT_LOWERCASE=Password must contain {0} or more lowercase characters.

INSUFFICIENT_ALPHABETICAL=Password must contain {0} or more alphabetical characters.

INSUFFICIENT_DIGIT=Password must contain {0} or more digit characters.

INSUFFICIENT_SPECIAL=Password must contain {0} or more special characters.

INSUFFICIENT_CHARACTERISTICS=Password matches {0} of {2} character rules, but {1} are required.

INSUFFICIENT_COMPLEXITY=Password meets {1} complexity rules, but {2} are required.

INSUFFICIENT_COMPLEXITY_RULES=No rules have been configured for a password of length {0}.

SOURCE_VIOLATION=Password cannot be the same as your {0} password.

TOO_LONG=Password must be no more than {1} characters in length.

TOO_SHORT=Password must be {0} or more characters in length.

TOO_MANY_OCCURRENCES=Password contains {1} occurrences of the character '{0}', but at most {2} are allowed.

jakarta.validation.constraints.AssertFalse.message = must be false

jakarta.validation.constraints.AssertTrue.message = must be true

jakarta.validation.constraints.DecimalMax.message = must be less than ${inclusive == true ? 'or equal to ' : ''}{value}

jakarta.validation.constraints.DecimalMin.message = must be greater than ${inclusive == true ? 'or equal to ' : ''}{value}

jakarta.validation.constraints.Digits.message = numeric value out of bounds (<{integer} digits>.<{fraction} digits> expected)

jakarta.validation.constraints.Email.message = must be a well-formed email address

jakarta.validation.constraints.Future.message = must be a future date

jakarta.validation.constraints.FutureOrPresent.message = must be a date in the present or in the future

jakarta.validation.constraints.Max.message = must be less than or equal to {value}

jakarta.validation.constraints.Min.message = must be greater than or equal to {value}

jakarta.validation.constraints.Negative.message = must be less than 0

jakarta.validation.constraints.NegativeOrZero.message = must be less than or equal to 0

jakarta.validation.constraints.NotBlank.message = must not be blank

jakarta.validation.constraints.NotEmpty.message = must not be empty

jakarta.validation.constraints.NotNull.message = must not be null

jakarta.validation.constraints.Null.message = must be null

jakarta.validation.constraints.Past.message = must be a past date

jakarta.validation.constraints.PastOrPresent.message = must be a date in the past or in the present

jakarta.validation.constraints.Pattern.message = must match "{regexp}"

jakarta.validation.constraints.Positive.message = must be greater than 0

jakarta.validation.constraints.PositiveOrZero.message = must be greater than or equal to 0

jakarta.validation.constraints.Size.message = size must be between {min} and {max}

org.hibernate.validator.constraints.CreditCardNumber.message = invalid credit card number

org.hibernate.validator.constraints.Currency.message = invalid currency (must be one of {value})

org.hibernate.validator.constraints.EAN.message = invalid {type} barcode

org.hibernate.validator.constraints.Email.message = not a well-formed email address

org.hibernate.validator.constraints.ISBN.message = invalid ISBN

org.hibernate.validator.constraints.Length.message = length must be between {min} and {max}

org.hibernate.validator.constraints.CodePointLength.message = length must be between {min} and {max}

org.hibernate.validator.constraints.LuhnCheck.message = the check digit for ${validatedValue} is invalid, Luhn Modulo 10 checksum failed

org.hibernate.validator.constraints.Mod10Check.message = the check digit for ${validatedValue} is invalid, Modulo 10 checksum failed

org.hibernate.validator.constraints.Mod11Check.message = the check digit for ${validatedValue} is invalid, Modulo 11 checksum failed

org.hibernate.validator.constraints.ModCheck.message = the check digit for ${validatedValue} is invalid, {modType} checksum failed

org.hibernate.validator.constraints.Normalized.message = must be normalized

org.hibernate.validator.constraints.NotBlank.message = may not be empty

org.hibernate.validator.constraints.NotEmpty.message = may not be empty

org.hibernate.validator.constraints.ParametersScriptAssert.message = script expression "{script}" didn't evaluate to true

org.hibernate.validator.constraints.Range.message = must be between {min} and {max}

org.hibernate.validator.constraints.ScriptAssert.message = script expression "{script}" didn't evaluate to true

org.hibernate.validator.constraints.UniqueElements.message = must only contain unique elements

org.hibernate.validator.constraints.URL.message = must be a valid URL

org.hibernate.validator.constraints.br.CNPJ.message = invalid Brazilian corporate taxpayer registry number (CNPJ)

org.hibernate.validator.constraints.br.CPF.message = invalid Brazilian individual taxpayer registry number (CPF)

org.hibernate.validator.constraints.br.TituloEleitoral.message = invalid Brazilian Voter ID card number

org.hibernate.validator.constraints.pl.REGON.message = invalid Polish Taxpayer Identification Number (REGON)

org.hibernate.validator.constraints.pl.NIP.message = invalid VAT Identification Number (NIP)

org.hibernate.validator.constraints.pl.PESEL.message = invalid Polish National Identification Number (PESEL)

org.hibernate.validator.constraints.time.DurationMax.message = must be shorter than${inclusive == true ? ' or equal to' : ''}${days == 0 ? '' : days == 1 ? ' 1 day' : ' ' += days += ' days'}${hours == 0 ? '' : hours == 1 ? ' 1 hour' : ' ' += hours += ' hours'}${minutes == 0 ? '' : minutes == 1 ? ' 1 minute' : ' ' += minutes += ' minutes'}${seconds == 0 ? '' : seconds == 1 ? ' 1 second' : ' ' += seconds += ' seconds'}${millis == 0 ? '' : millis == 1 ? ' 1 milli' : ' ' += millis += ' millis'}${nanos == 0 ? '' : nanos == 1 ? ' 1 nano' : ' ' += nanos += ' nanos'}

org.hibernate.validator.constraints.time.DurationMin.message = must be longer than${inclusive == true ? ' or equal to' : ''}${days == 0 ? '' : days == 1 ? ' 1 day' : ' ' += days += ' days'}${hours == 0 ? '' : hours == 1 ? ' 1 hour' : ' ' += hours += ' hours'}${minutes == 0 ? '' : minutes == 1 ? ' 1 minute' : ' ' += minutes += ' minutes'}${seconds == 0 ? '' : seconds == 1 ? ' 1 second' : ' ' += seconds += ' seconds'}${millis == 0 ? '' : millis == 1 ? ' 1 milli' : ' ' += millis += ' millis'}${nanos == 0 ? '' : nanos == 1 ? ' 1 nano' : ' ' += nanos += ' nanos'}

ValidEmail.email=Invalid Email

PasswordMatches.userDto=Passwords do not match

login.page.title=Login

login.page.logout.msg=You have logged out.

login.page.bad-credential=Username or password is wrong

login.page.form.username=Username

login.page.form.password=Password

login.page.form.submit=Login

index.page.menu.sign-out=Sign Out

login.page.form.remember-me=Remember me

# Passay 属性

HISTORY_VIOLATION=密码和您最近用过的 {0} 个密码之一重复。

ILLEGAL_WORD=密码包含了黑名单字典中的词 {0}。

ILLEGAL_WORD_REVERSED=密码包含了保留字典中的词 {0}。

ILLEGAL_DIGEST_WORD=密码包含了字典中的词。

ILLEGAL_DIGEST_WORD_REVERSED=密码包含了保留字典中的词。

ILLEGAL_MATCH=密码匹配了非法结构 {0}。

ALLOWED_MATCH=密码必须要匹配结构 {0}。

ILLEGAL_CHAR=密码 {1} 非法字符 {0}。

ALLOWED_CHAR=密码 {1} 非法字符 {0}。

ILLEGAL_QWERTY_SEQUENCE=密码包含非法的QWERTY序列 {0}。

ILLEGAL_ALPHABETICAL_SEQUENCE=密码包含非法的字母序列 {0}。

ILLEGAL_NUMERICAL_SEQUENCE=密码包含非法的数字序列 {0}。

ILLEGAL_USERNAME=密码 {1} 用户 id {0}。

ILLEGAL_USERNAME_REVERSED=密码 {1} 倒序的用户 id {0}。

ILLEGAL_WHITESPACE=密码 {1} 空格。

ILLEGAL_NUMBER_RANGE=密码 {1} 数字 {0}.

ILLEGAL_REPEATED_CHARS=密码中包含 {2} 序列 {0} 的一个或多个重复字符, 但仅允许 {1} 个: {3}。

INSUFFICIENT_UPPERCASE=密码中必须包含至少 {0} 个大写字母。

INSUFFICIENT_LOWERCASE=密码中必须包含至少 {0} 个小写字母。

INSUFFICIENT_ALPHABETICAL=密码中必须包含至少 {0} 个字母。

INSUFFICIENT_DIGIT=密码中必须包含至少 {0} 个数字。

INSUFFICIENT_SPECIAL=密码中必须包含至少 {0} 个特殊字符。

INSUFFICIENT_CHARACTERISTICS=密码匹配了 {0} of {2} 字符规则, 但只允许 {1} 个。

INSUFFICIENT_COMPLEXITY=密码符合了 {1} 个复杂规则, 但需要符合 {2} 个。

INSUFFICIENT_COMPLEXITY_RULES=对于密码长度 {0},没有配置规则。

SOURCE_VIOLATION=密码不能和之前的 {0} 个历史密码相同。

TOO_LONG=密码长度不能超过 {1} 个字符。

TOO_SHORT=密码长度不能少于 {0} 个字符。

TOO_MANY_OCCURRENCES=密码包含 {1} 个 {0}, 但是至多只允许 {2} 个。

jakarta.validation.constraints.AssertFalse.message = \u53ea\u80fd\u4e3afalse

jakarta.validation.constraints.AssertTrue.message = \u53ea\u80fd\u4e3atrue

jakarta.validation.constraints.DecimalMax.message = \u5fc5\u987b\u5c0f\u4e8e\u6216\u7b49\u4e8e{value}

jakarta.validation.constraints.DecimalMin.message = \u5fc5\u987b\u5927\u4e8e\u6216\u7b49\u4e8e{value}

jakarta.validation.constraints.Digits.message = \u6570\u5b57\u7684\u503c\u8d85\u51fa\u4e86\u5141\u8bb8\u8303\u56f4(\u53ea\u5141\u8bb8\u5728{integer}\u4f4d\u6574\u6570\u548c{fraction}\u4f4d\u5c0f\u6570\u8303\u56f4\u5185)

jakarta.validation.constraints.Email.message = \u4e0d\u662f\u4e00\u4e2a\u5408\u6cd5\u7684\u7535\u5b50\u90ae\u4ef6\u5730\u5740

jakarta.validation.constraints.Future.message = \u9700\u8981\u662f\u4e00\u4e2a\u5c06\u6765\u7684\u65f6\u95f4

jakarta.validation.constraints.FutureOrPresent.message = \u9700\u8981\u662f\u4e00\u4e2a\u5c06\u6765\u6216\u73b0\u5728\u7684\u65f6\u95f4

jakarta.validation.constraints.Max.message = \u6700\u5927\u4e0d\u80fd\u8d85\u8fc7{value}

jakarta.validation.constraints.Min.message = \u6700\u5c0f\u4e0d\u80fd\u5c0f\u4e8e{value}

jakarta.validation.constraints.Negative.message = \u5fc5\u987b\u662f\u8d1f\u6570

jakarta.validation.constraints.NegativeOrZero.message = \u5fc5\u987b\u662f\u8d1f\u6570\u6216\u96f6

jakarta.validation.constraints.NotBlank.message = \u4e0d\u80fd\u4e3a\u7a7a

jakarta.validation.constraints.NotEmpty.message = \u4e0d\u80fd\u4e3a\u7a7a

jakarta.validation.constraints.NotNull.message = \u4e0d\u80fd\u4e3anull

jakarta.validation.constraints.Null.message = \u5fc5\u987b\u4e3anull

jakarta.validation.constraints.Past.message = \u9700\u8981\u662f\u4e00\u4e2a\u8fc7\u53bb\u7684\u65f6\u95f4

jakarta.validation.constraints.PastOrPresent.message = \u9700\u8981\u662f\u4e00\u4e2a\u8fc7\u53bb\u6216\u73b0\u5728\u7684\u65f6\u95f4

jakarta.validation.constraints.Pattern.message = \u9700\u8981\u5339\u914d\u6b63\u5219\u8868\u8fbe\u5f0f"{regexp}"

jakarta.validation.constraints.Positive.message = \u5fc5\u987b\u662f\u6b63\u6570

jakarta.validation.constraints.PositiveOrZero.message = \u5fc5\u987b\u662f\u6b63\u6570\u6216\u96f6

jakarta.validation.constraints.Size.message = \u4e2a\u6570\u5fc5\u987b\u5728{min}\u548c{max}\u4e4b\u95f4

org.hibernate.validator.constraints.CreditCardNumber.message = \u4e0d\u5408\u6cd5\u7684\u4fe1\u7528\u5361\u53f7\u7801

org.hibernate.validator.constraints.Currency.message = \u4e0d\u5408\u6cd5\u7684\u8d27\u5e01 (\u5fc5\u987b\u662f{value}\u5176\u4e2d\u4e4b\u4e00)

org.hibernate.validator.constraints.EAN.message = \u4e0d\u5408\u6cd5\u7684{type}\u6761\u5f62\u7801

org.hibernate.validator.constraints.Email.message = \u4e0d\u662f\u4e00\u4e2a\u5408\u6cd5\u7684\u7535\u5b50\u90ae\u4ef6\u5730\u5740

org.hibernate.validator.constraints.Length.message = \u957f\u5ea6\u9700\u8981\u5728{min}\u548c{max}\u4e4b\u95f4

org.hibernate.validator.constraints.CodePointLength.message = \u957f\u5ea6\u9700\u8981\u5728{min}\u548c{max}\u4e4b\u95f4

org.hibernate.validator.constraints.LuhnCheck.message = ${validatedValue}\u7684\u6821\u9a8c\u7801\u4e0d\u5408\u6cd5, Luhn\u6a2110\u6821\u9a8c\u548c\u4e0d\u5339\u914d

org.hibernate.validator.constraints.Mod10Check.message = ${validatedValue}\u7684\u6821\u9a8c\u7801\u4e0d\u5408\u6cd5, \u6a2110\u6821\u9a8c\u548c\u4e0d\u5339\u914d

org.hibernate.validator.constraints.Mod11Check.message = ${validatedValue}\u7684\u6821\u9a8c\u7801\u4e0d\u5408\u6cd5, \u6a2111\u6821\u9a8c\u548c\u4e0d\u5339\u914d

org.hibernate.validator.constraints.ModCheck.message = ${validatedValue}\u7684\u6821\u9a8c\u7801\u4e0d\u5408\u6cd5, {modType}\u6821\u9a8c\u548c\u4e0d\u5339\u914d

org.hibernate.validator.constraints.NotBlank.message = \u4e0d\u80fd\u4e3a\u7a7a

org.hibernate.validator.constraints.NotEmpty.message = \u4e0d\u80fd\u4e3a\u7a7a

org.hibernate.validator.constraints.ParametersScriptAssert.message = \u6267\u884c\u811a\u672c\u8868\u8fbe\u5f0f"{script}"\u6ca1\u6709\u8fd4\u56de\u671f\u671b\u7ed3\u679c

org.hibernate.validator.constraints.Range.message = \u9700\u8981\u5728{min}\u548c{max}\u4e4b\u95f4

org.hibernate.validator.constraints.ScriptAssert.message = \u6267\u884c\u811a\u672c\u8868\u8fbe\u5f0f"{script}"\u6ca1\u6709\u8fd4\u56de\u671f\u671b\u7ed3\u679c

org.hibernate.validator.constraints.URL.message = \u9700\u8981\u662f\u4e00\u4e2a\u5408\u6cd5\u7684URL

org.hibernate.validator.constraints.time.DurationMax.message = \u5fc5\u987b\u5c0f\u4e8e${inclusive == true ? '\u6216\u7b49\u4e8e' : ''}${days == 0 ? '' : days += '\u5929'}${hours == 0 ? '' : hours += '\u5c0f\u65f6'}${minutes == 0 ? '' : minutes += '\u5206\u949f'}${seconds == 0 ? '' : seconds += '\u79d2'}${millis == 0 ? '' : millis += '\u6beb\u79d2'}${nanos == 0 ? '' : nanos += '\u7eb3\u79d2'}

org.hibernate.validator.constraints.time.DurationMin.message = \u5fc5\u987b\u5927\u4e8e${inclusive == true ? '\u6216\u7b49\u4e8e' : ''}${days == 0 ? '' : days += '\u5929'}${hours == 0 ? '' : hours += '\u5c0f\u65f6'}${minutes == 0 ? '' : minutes += '\u5206\u949f'}${seconds == 0 ? '' : seconds += '\u79d2'}${millis == 0 ? '' : millis += '\u6beb\u79d2'}${nanos == 0 ? '' : nanos += '\u7eb3\u79d2'}

ValidEmail.email=非法电子邮件地址

PasswordMatches.userDto=密码输入不一致

login.page.title=登录

login.page.logout.msg=您已退出登录

login.page.bad-credential=用户名或密码不正确

login.page.form.username=用户名

login.page.form.password=密码

login.page.form.submit=登录

index.page.menu.sign-out=退出登录

login.page.form.remember-me=记住我

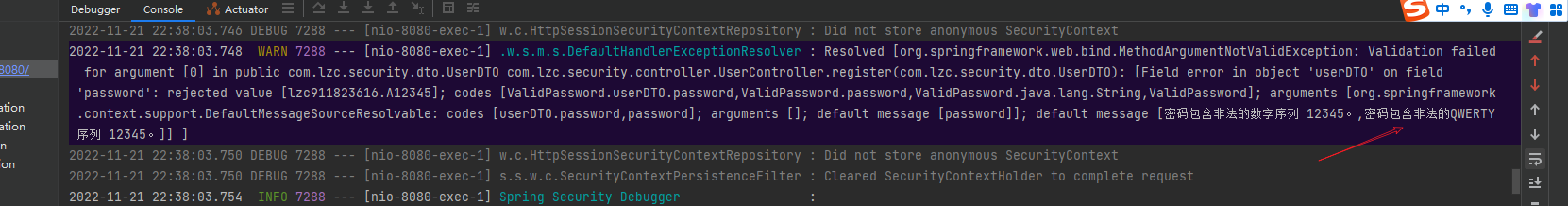

启动,看到打印的信息已经进行了国际化:

jsr380验证消息的国际化

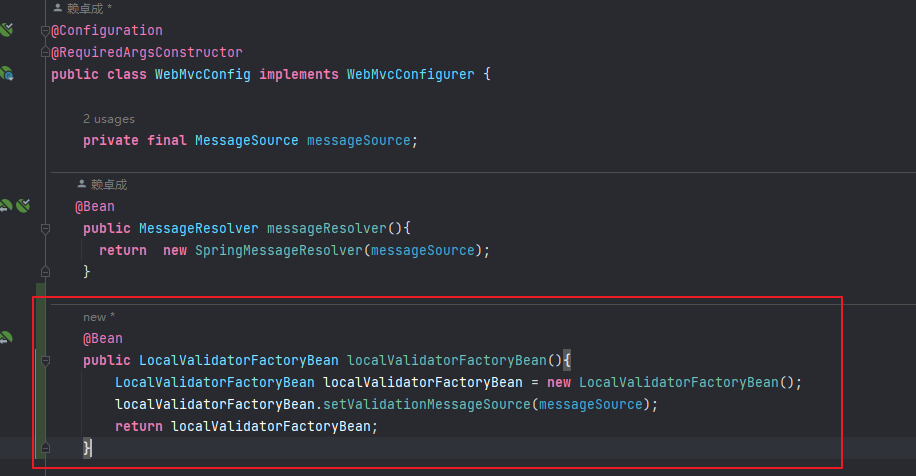

上面我们只配置了passay的验证消息国际化,那还有jsr380消息验证也想国际化,就需要再配置:

@Bean

public LocalValidatorFactoryBean localValidatorFactoryBean(){

LocalValidatorFactoryBean localValidatorFactoryBean = new LocalValidatorFactoryBean();

localValidatorFactoryBean.setValidationMessageSource(messageSource);

return localValidatorFactoryBean;

}

之前已经添加好国际化消息的键值,现在来测试一下,把校验邮箱的改一下:

重启,测试一下:

也实现了国际化。

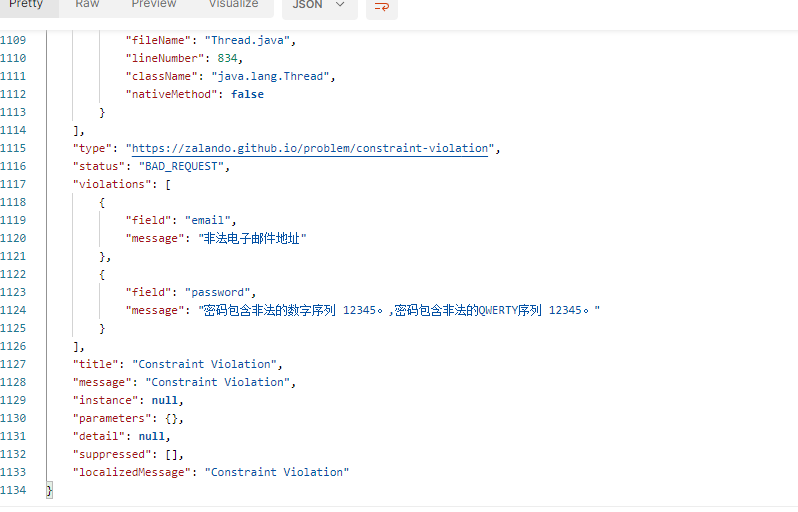

3-6异常的处理

导入异常处理框架:

<dependency>

<groupId>org.zalando</groupId>

<artifactId>problem-spring-web</artifactId>

<version>0.27.0</version>

</dependency>

创建一个处理器,实现ProblemHandling接口,用于处理非Security的异常:

@ControllerAdvice

public class ExceptionHandler implements ProblemHandling {

/**

* 是否返回堆栈信息

* @return

*/

@Override

public boolean isCausalChainsEnabled() {

return true;

}

}

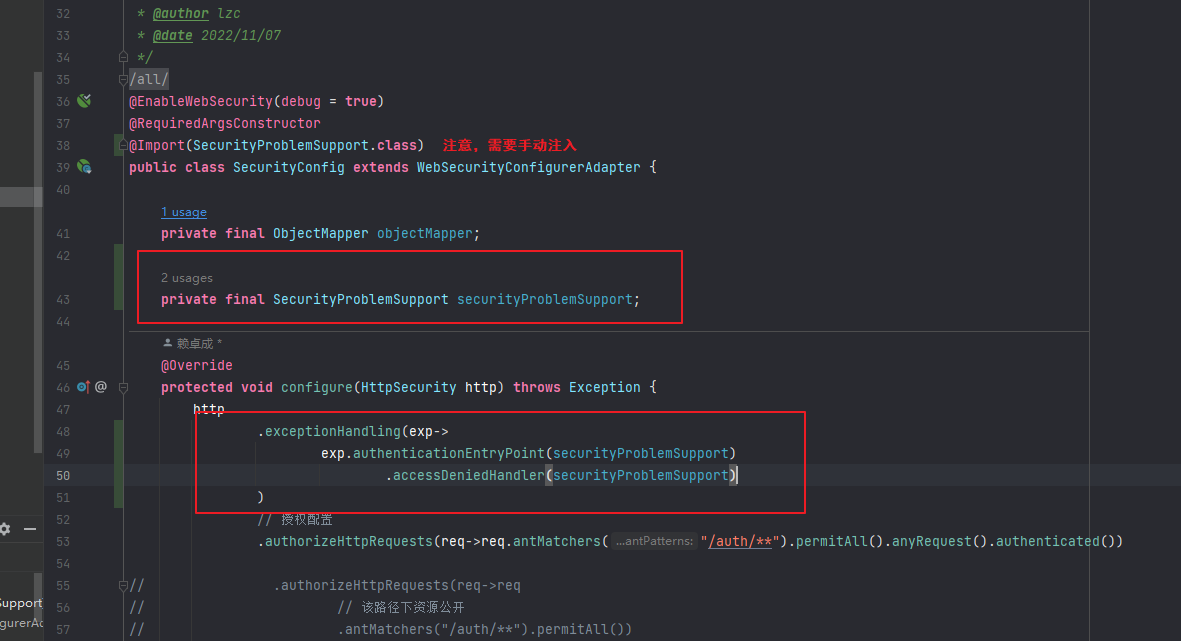

创建一个处理器,用于处理Security的异常:

public class SecurityAdviceHandler implements SecurityAdviceTrait {

}

在Security配置中添加:

启动测试结果,打印了堆栈信息,和比较有结构的异常信息:

但是还是会返回堆栈信息,查资料后,需要在WebMvcConfigurer添加如下代码:

@Bean

public ObjectMapper objectMapper(){

ObjectMapper objectMapper = new ObjectMapper();

objectMapper.registerModules(new ProblemModule(),new ConstraintViolationProblemModule());

return objectMapper;

}

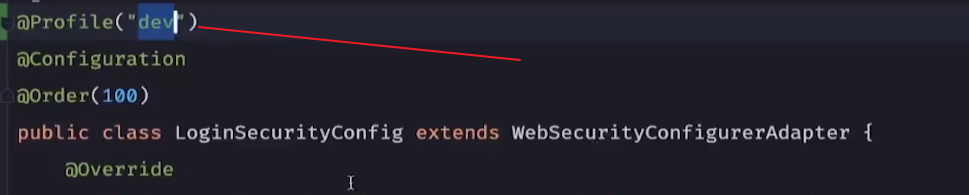

3-7 多个安全配置共存

我们之前做的是即支持json登录,也支持页面上表单的方式登录。那要将这两种方式的配置进行分离,怎么做?

抽取配置文件:

@SuppressWarnings("all")

@EnableWebSecurity(debug = true)

@Order(100)

@Configuration

public class LoginSecurityConfig extends WebSecurityConfigurerAdapter {

@Autowired

PasswordEncoder passwordEncoder;

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.authorizeHttpRequests(auth->auth.anyRequest().authenticated())

// 表单配置

.formLogin(form->form

.loginPage("/login")

.permitAll()

// .successHandler(((request, response, authentication) -> {

// response.setStatus(HttpServletResponse.SC_OK);

// response.getWriter().println(new ObjectMapper().writeValueAsString(authentication));

// }))

// .failureHandler(((request, response, exception) -> {

// response.setStatus(HttpServletResponse.SC_UNAUTHORIZED);

// response.setCharacterEncoding("UTF-8");

// response.getWriter().println(new ObjectMapper().writeValueAsString(exception));

// }))

).csrf(csrf -> csrf.ignoringAntMatchers("/auth/**", "/admin/**", "/api/**"));

}

@Override

public void configure(WebSecurity web) throws Exception {

// 配置不需要经过过滤器链的路径

web.ignoring()

// 参数里面的是写好的静态资源一般存放的路径,不需要我们手动来写了

.requestMatchers(PathRequest.toStaticResources().atCommonLocations());

}

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.inMemoryAuthentication().passwordEncoder(passwordEncoder)

.withUser("admin")

.roles("ADMIN")

.password("{bcrypt}$2a$10$/VfHFK1hTGZvEQ4Z9HNU8uAwbiIBqTPRvqISbWAqVu7QOBosbxvRS")

.and().withUser("lzc").password("{SHA-1}{8HdvRyzHITlQq9a6ree/n0zBNlbCppDkOLfIy84D1CQ=}f0ae494d36cb3dce5da1ec56775989fbe71c345a")

.roles("ADMIN");

}

}

@SuppressWarnings("all")

@EnableWebSecurity(debug = true)

@RequiredArgsConstructor

@Import(SecurityProblemSupport.class)

@Order(99)

@Configuration

public class SecurityConfig extends WebSecurityConfigurerAdapter {

private final ObjectMapper objectMapper;

private final SecurityProblemSupport securityProblemSupport;

@Override

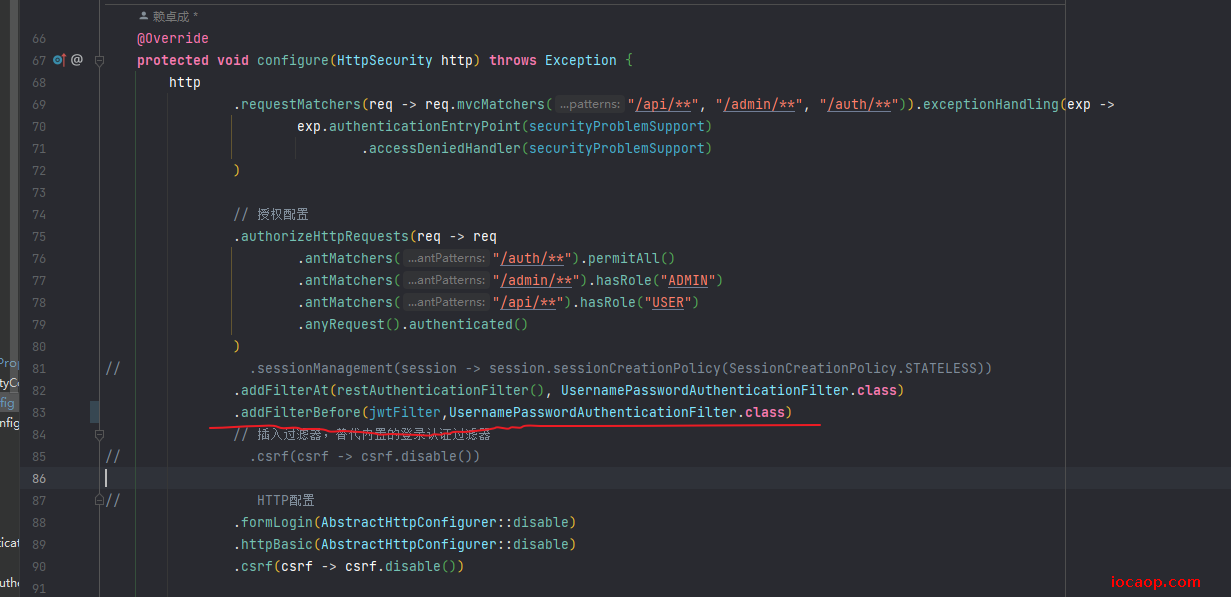

protected void configure(HttpSecurity http) throws Exception {

http

.requestMatchers(req -> req.mvcMatchers("/api/**", "/admin/**", "/auth/**")).exceptionHandling(exp ->

exp.authenticationEntryPoint(securityProblemSupport)

.accessDeniedHandler(securityProblemSupport)

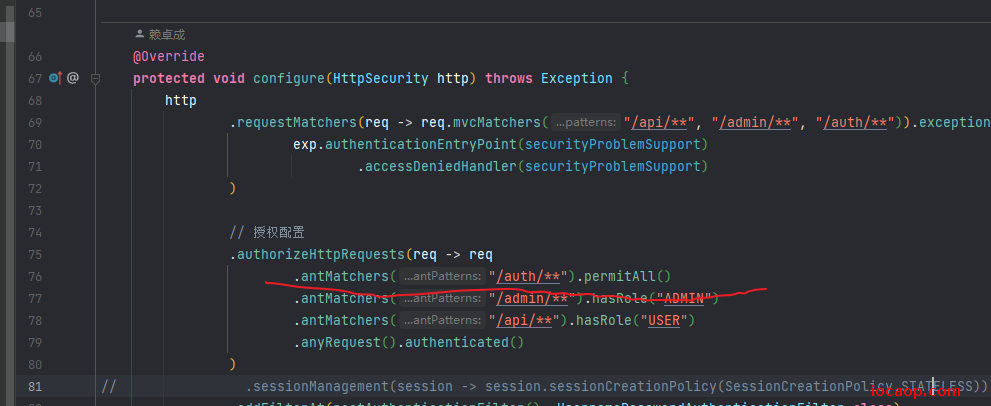

)

// 授权配置

.authorizeHttpRequests(req -> req

.antMatchers("/auth/**").permitAll()

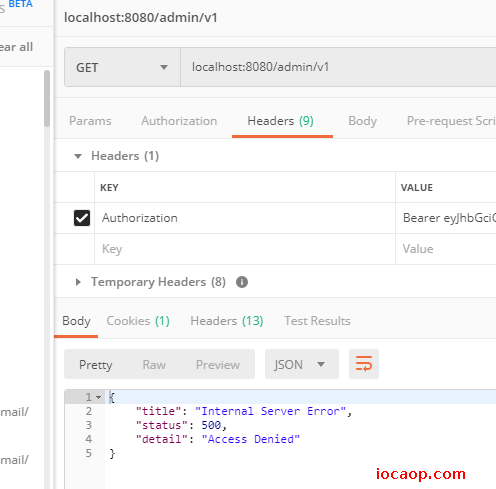

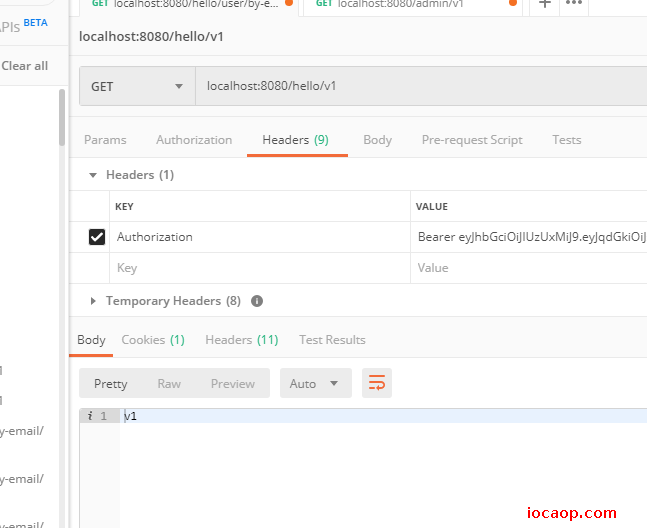

.antMatchers("/admin/**").hasRole("ADMIN")

.antMatchers("/api/**").hasRole("USER")

.anyRequest().authenticated()

)

// .sessionManagement(session -> session.sessionCreationPolicy(SessionCreationPolicy.STATELESS))

.addFilterAt(restAuthenticationFilter(), UsernamePasswordAuthenticationFilter.class)

// 插入过滤器,替代内置的登录认证过滤器

// .csrf(csrf -> csrf.disable())

// HTTP配置

.formLogin(AbstractHttpConfigurer::disable)

.httpBasic(AbstractHttpConfigurer::disable)

.csrf(csrf -> csrf.disable())

// 跨域配置

.csrf(csrf -> csrf.ignoringAntMatchers("/auth/**", "/admin/**", "/api/**"));

// .logout(logout->logout.logoutUrl("/perform_logout").permitAll()

}

// @Override

// protected void configure(HttpSecurity http) throws Exception {

// http

// .requestMatchers(req -> req.mvcMatchers("/api/**", "/admin/**", "/auth/**"))

// .sessionManagement(sessionManagement -> sessionManagement

// .sessionCreationPolicy(SessionCreationPolicy.STATELESS))

// .exceptionHandling(exceptionHandling -> exceptionHandling

// .authenticationEntryPoint(securityProblemSupport)

// .accessDeniedHandler(securityProblemSupport))

// .authorizeRequests(authorizeRequests -> authorizeRequests

// .antMatchers("/auth/**").permitAll()

// .antMatchers("/admin/**").hasRole("ADMIN")

// .antMatchers("/api/**").hasRole("USER")

// .anyRequest().authenticated())

// .addFilterAt(restAuthenticationFilter(), UsernamePasswordAuthenticationFilter.class)

// .csrf(csrf -> csrf.ignoringAntMatchers("/auth/**", "/admin/**", "/api/**"))

// .formLogin(AbstractHttpConfigurer::disable)

// .httpBasic(AbstractHttpConfigurer::disable);

// }

private RestAuthenticationFilter restAuthenticationFilter() throws Exception {

// 构造器注入objectMapper,所以需要传参,那么在本类也使用构造器注入,再传进来

RestAuthenticationFilter restAuthenticationFilter = new RestAuthenticationFilter(objectMapper);

// 设置鉴权成功处理器

restAuthenticationFilter.setAuthenticationSuccessHandler(((request, response, authentication) -> {

response.setStatus(HttpServletResponse.SC_OK);

response.getWriter().println(new ObjectMapper().writeValueAsString(authentication));

}));

// 设置鉴权失败处理器

restAuthenticationFilter.setAuthenticationFailureHandler(((request, response, exception) -> {

response.setStatus(HttpServletResponse.SC_UNAUTHORIZED);

response.setCharacterEncoding("UTF-8");

response.getWriter().println(new ObjectMapper().writeValueAsString(exception));

}));

// 设置认证管理器(用什么做认证)

restAuthenticationFilter.setAuthenticationManager(this.authenticationManager());

// 设置过滤器应用的url

restAuthenticationFilter.setFilterProcessesUrl("/auth/login");

return restAuthenticationFilter;

}

@Override

public void configure(WebSecurity web) throws Exception {

web.ignoring()

.antMatchers( "/error/**")

// .mvcMatchers("/auth/**");

// 参数里面的是写好的静态资源一般存放的路径,不需要我们手动来写了

.requestMatchers(PathRequest.toStaticResources().atCommonLocations());

}

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.inMemoryAuthentication().passwordEncoder(this.passwordEncoder())

.withUser("admin")

.roles("ADMIN")

.password("{bcrypt}$2a$10$/VfHFK1hTGZvEQ4Z9HNU8uAwbiIBqTPRvqISbWAqVu7QOBosbxvRS")

.and().withUser("lzc").password("{SHA-1}{8HdvRyzHITlQq9a6ree/n0zBNlbCppDkOLfIy84D1CQ=}f0ae494d36cb3dce5da1ec56775989fbe71c345a")

.roles("ADMIN");

}

/**

* 密码编码器-需要放到ioc中

*

* @return {@link PasswordEncoder}

*/

@Bean

public PasswordEncoder passwordEncoder() {

// 默认的密码编码器

String idForDefault = "bcrypt";

// 该系统中支持的密码编码器

Map<String, PasswordEncoder> passwordEncoderMap = Map.of(idForDefault, new BCryptPasswordEncoder(),

"SHA-1", new MessageDigestPasswordEncoder("SHA-1"));

return new DelegatingPasswordEncoder(idForDefault, passwordEncoderMap);

}

}

这样,使用表单登录和使用json登录两种方式的配置就分开了,不写在一起,但是需要设置顺序Order(),不然会报错。

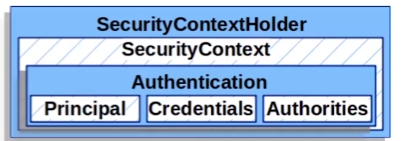

4-1 核心组件SecurityContext

SpringSecurity中的包:

Remoting、CAS、OpenID、LDAP、ACL、

Web、Core、Config

OAuth2 Core、OAuth2 Client、OAuth JOSE、OAuth2 Resource Server

核心组件:

- SecurityContext:安全上下文,用来存储当前认证的用户的详细信息

- SecurityContextHolder:工具类,提供了对安全上下文SecurityContext的访问,默认是ThreadLocal对象存储上下文。

- Authentication

- 存储了当前用户的详细信息

- Principal 可以理解为用户的信息

- Credentials 可以理解为密码

- Authorities 可以理解为权限

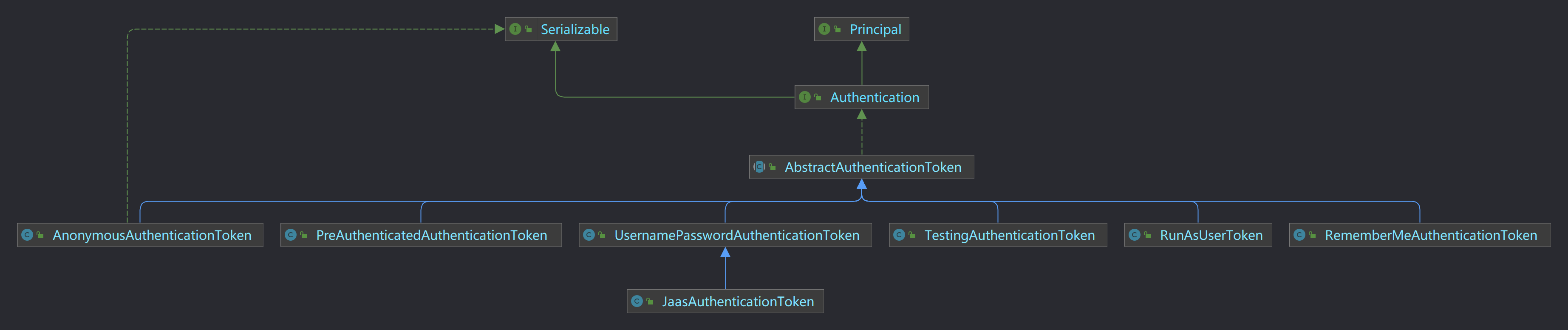

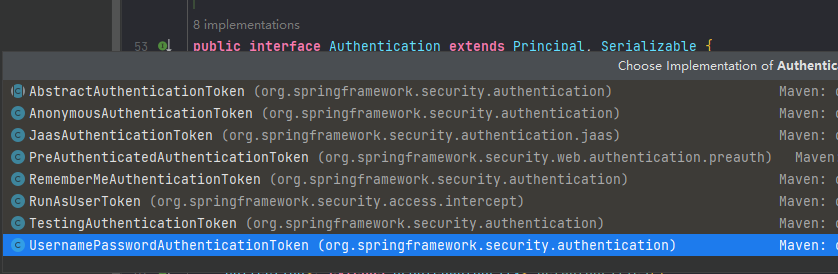

Authentication

是认证体系中的核心元素,SpringSecurity内建了很多派生类,比如用户名密码的那个UsernamePasswordAuthenticationToken

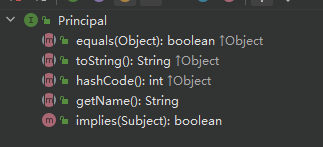

Principal定义了一个接口,用来存储用户信息,相比Object就多了一个getName方法,其他的由实现类具体实现。

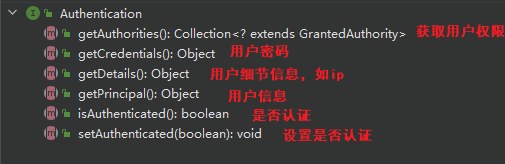

Authentication也是一个接口:

AbstractAuthenticationToken抽象类实现了一部分Authentication的方法,后面我们做自定义认证时直接继承这个类,会很方便,比如UsernamePasswordAuthenticationToken就是继承了这个类。

Principal是一个Object可以放任意的东西。UserDetails就是其中一种。

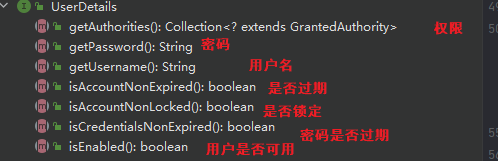

4-2 UserDetails和UserDetaisService

UserDetails是什么?放用户信息,是SpringSecurity定义的一个接口,用来约束我们,需要提供用户的这些信息。

UserDetailsService是什么?用来获取用户信息。只有一个方法,根据用户名获取用户信息。

这两个接口不负责认证,只是提供数据,一般都是通过扩展这两个接口来实现自定义的数据库结构。

使用

来配置一下基于数据库的认证,原来是内存的。之类使用H2,后面再切换mysql

依赖:

<!-- jdbc -->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-jdbc</artifactId>

</dependency>

<!-- h2数据库 -->

<dependency>

<groupId>com.h2database</groupId>

<artifactId>h2</artifactId>

<scope>runtime</scope>

</dependency>

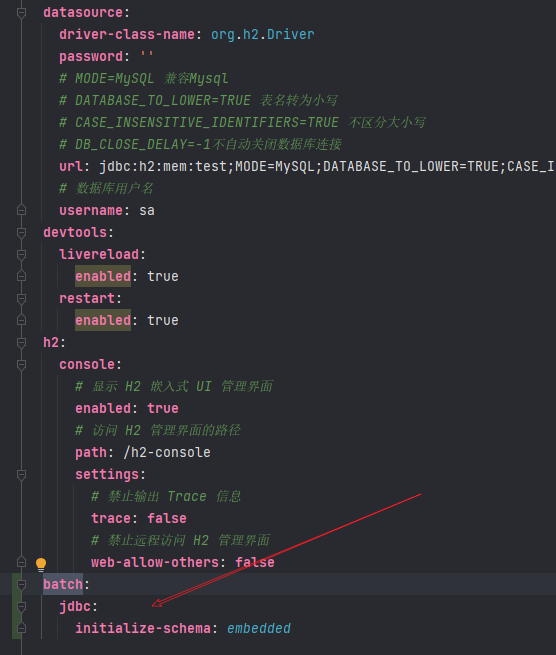

配置类:

datasource:

driver-class-name: org.h2.Driver

password: ''

# MODE=MySQL 兼容Mysql

# DATABASE_TO_LOWER=TRUE 表名转为小写

# CASE_INSENSITIVE_IDENTIFIERS=TRUE 不区分大小写

# DB_CLOSE_DELAY=-1不自动关闭数据库连接

url: jdbc:h2:mem:test;MODE=MySQL;DATABASE_TO_LOWER=TRUE;CASE_INSENSITIVE_IDENTIFIERS=TRUE;DB_CLOSE_DELAY=-1

# 数据库用户名

username: sa

devtools:

livereload:

enabled: true

restart:

enabled: true

h2:

console:

# 显示 H2 嵌入式 UI 管理界面

enabled: true

# 访问 H2 管理界面的路径

path: /h2-console

settings:

# 禁止输出 Trace 信息

trace: false

# 禁止远程访问 H2 管理界面

web-allow-others: false

配置使用jdbc进行认证:

@Autowired

DataSource dataSource;

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth

// .inMemoryAuthentication().passwordEncoder(this.passwordEncoder())

.jdbcAuthentication().passwordEncoder(this.passwordEncoder())

// 数据源

.dataSource(dataSource)

// 使用默认表结构

.withDefaultSchema()

.withUser("admin")

.roles("ADMIN")

.password("{bcrypt}$2a$10$/VfHFK1hTGZvEQ4Z9HNU8uAwbiIBqTPRvqISbWAqVu7QOBosbxvRS")

.and().withUser("lzc").password("{SHA-1}{8HdvRyzHITlQq9a6ree/n0zBNlbCppDkOLfIy84D1CQ=}f0ae494d36cb3dce5da1ec56775989fbe71c345a")

.roles("ADMIN");

}

配置h2数据库不拦截:

@Override

public void configure(WebSecurity web) throws Exception {

web.ignoring()

.antMatchers( "/error/**","/h2-console/**")

// .mvcMatchers("/auth/**");

// 参数里面的是写好的静态资源一般存放的路径,不需要我们手动来写了

.requestMatchers(PathRequest.toStaticResources().atCommonLocations());

}

配置sql打印:

server:

port: 8080

logging:

level:

org.springframework.security: debug

org.springframework.jdbc.core: trace

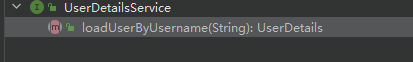

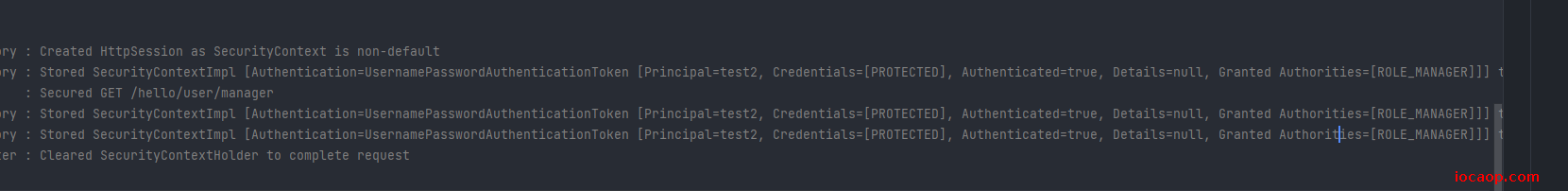

启动,调用登录接口/auth/login,进入我们自定义的json登录的过滤器,可以看到打印了sql执行语句:

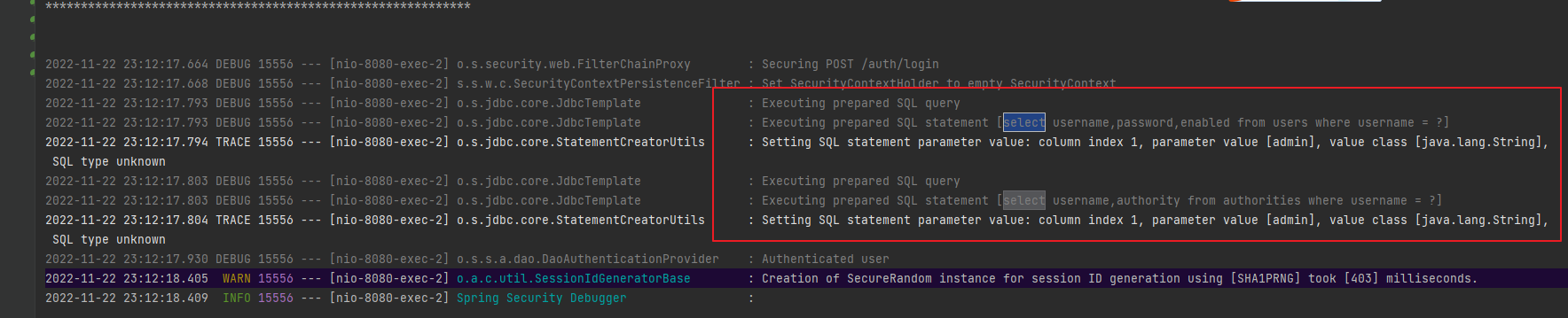

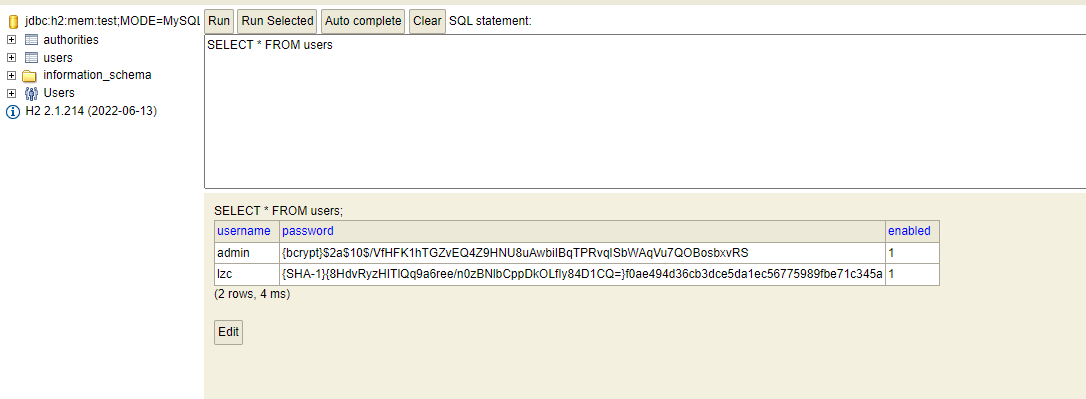

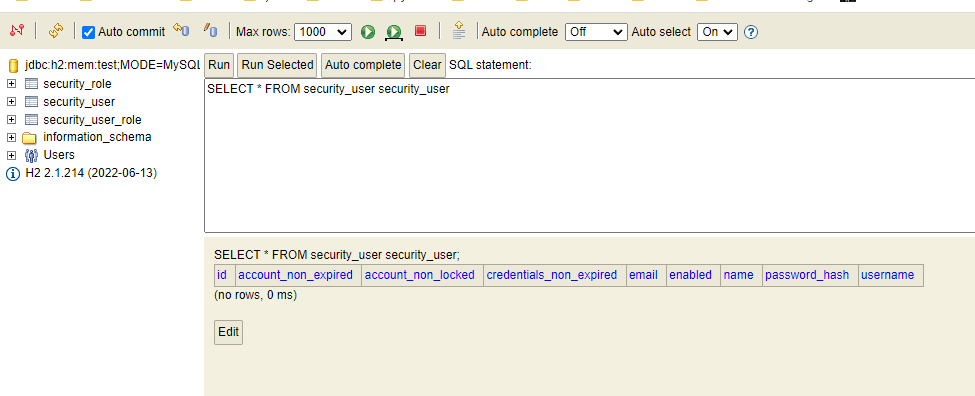

进入h2的web控制台,可以看到创建了默认的用户表和权限表,我们配置的用户也自动插入了:

4-3 定制化数据库

上一节用的是默认表结构,下面我们把默认的ddl拷贝过来,放在resource目录下,命名为schema.sql,项目启动时这个脚本就会自动运行。

DROP TABLE IF EXISTS users;

CREATE TABLE users (

username varchar(50) NOT NULL,

password varchar(100) NOT NULL,

enabled tinyint(4) NOT NULL DEFAULT 1,

PRIMARY KEY (`username`)

) ENGINE = InnoDB;

DROP TABLE IF EXISTS authorities;

CREATE TABLE authorities (

username varchar(50) NOT NULL,

authority varchar(50) NOT NULL,

CONSTRAINT fk_authorities_users FOREIGN KEY (username) REFERENCES users (username)) ENGINE = InnoDB;

CREATE UNIQUE INDEX ix_auth_username on authorities(username, authority) ;

然后还需要往表里加数据,同理,在resource创建data.sql,启动项目时会自动运行:

insert into users(username,password,enabled) values

('admin','{bcrypt}$2a$10$/VfHFK1hTGZvEQ4Z9HNU8uAwbiIBqTPRvqISbWAqVu7QOBosbxvRS',1),

('lzc','{SHA-1}{8HdvRyzHITlQq9a6ree/n0zBNlbCppDkOLfIy84D1CQ=}f0ae494d36cb3dce5da1ec56775989fbe71c345a',1);

insert into authorities(username,authority) values

('admin','ROLE_ADMIN'),

('lzc','ROLE_ADMIN');

配置文件:

datasource:

# 在使用嵌入式数据库时加载脚本

initialization-mode: embedded

版本不一样可能配置时候有区别:

加完以后,我们把原来配置的默认表结构和添加的用户注释掉:

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth

// .inMemoryAuthentication().passwordEncoder(this.passwordEncoder())

.jdbcAuthentication().passwordEncoder(this.passwordEncoder())

// 数据源

.dataSource(dataSource)

// // 使用默认表结构

// .withDefaultSchema()

//

// .withUser("admin")

// .roles("ADMIN")

// .password("{bcrypt}$2a$10$/VfHFK1hTGZvEQ4Z9HNU8uAwbiIBqTPRvqISbWAqVu7QOBosbxvRS")

// .and().withUser("lzc").password("{SHA-1}{8HdvRyzHITlQq9a6ree/n0zBNlbCppDkOLfIy84D1CQ=}f0ae494d36cb3dce5da1ec56775989fbe71c345a")

// .roles("ADMIN")

;

}

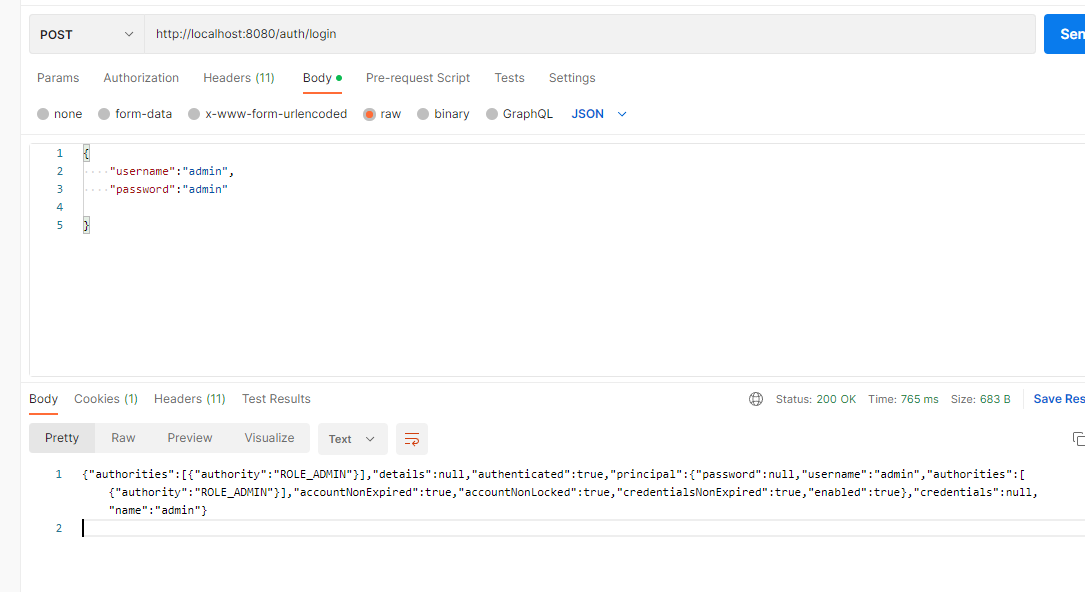

启动项目,进入h2-console看看有没有运行:

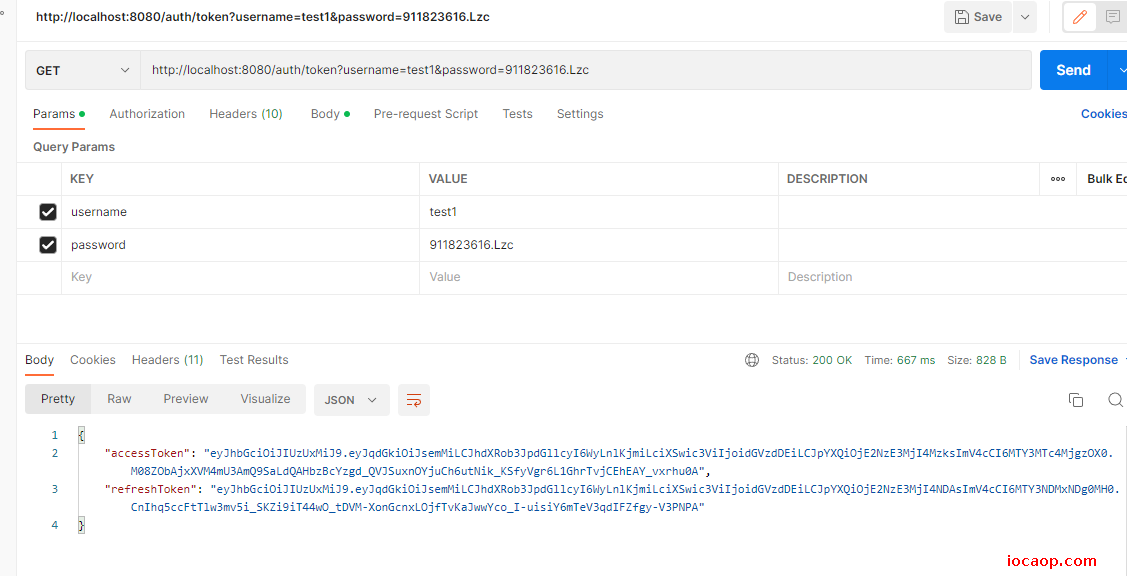

postman登陆一下试试:

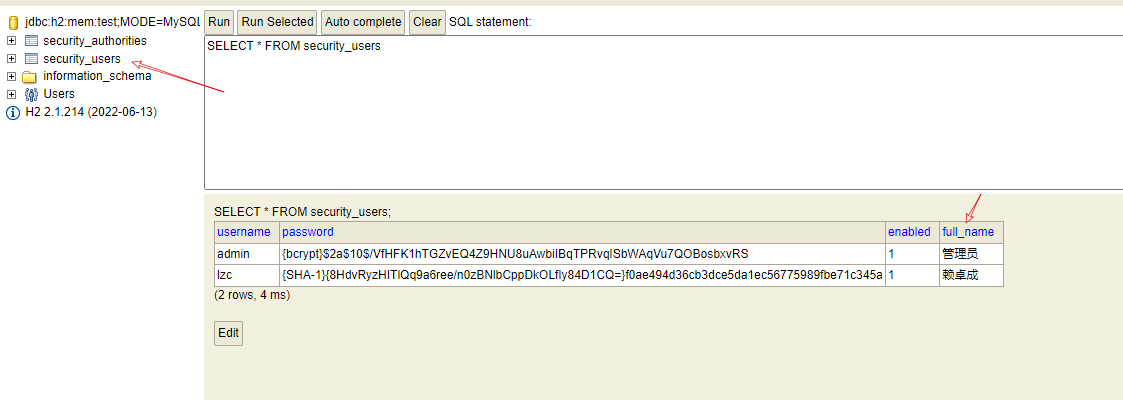

接下来,修改一下表结构,给这两个表加前缀security_,再给user表加一个字段:full_name

DROP TABLE IF EXISTS security_users;

CREATE TABLE security_users (

username varchar(50) NOT NULL,

password varchar(100) NOT NULL,

enabled tinyint(4) NOT NULL DEFAULT 1,

full_name varchar(50) NOT NULL,

PRIMARY KEY (`username`)

) ENGINE = InnoDB;

DROP TABLE IF EXISTS security_authorities;

CREATE TABLE security_authorities (

username varchar(50) NOT NULL,

authority varchar(50) NOT NULL,

CONSTRAINT fk_authorities_users FOREIGN KEY (username) REFERENCES security_users (username)) ENGINE = InnoDB;

CREATE UNIQUE INDEX ix_auth_username on security_authorities(username, authority) ;

insert into security_users(username, password, enabled,full_name)

values ('admin', '{bcrypt}$2a$10$/VfHFK1hTGZvEQ4Z9HNU8uAwbiIBqTPRvqISbWAqVu7QOBosbxvRS', 1,'管理员'),

('lzc', '{SHA-1}{8HdvRyzHITlQq9a6ree/n0zBNlbCppDkOLfIy84D1CQ=}f0ae494d36cb3dce5da1ec56775989fbe71c345a', 1,'赖卓成');

insert into security_authorities(username, authority)

values ('admin', 'ROLE_ADMIN'),

('lzc', 'ROLE_ADMIN');

再配置一下根据用户名查询用户和根据用户名查询用户权限的SQL:

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth

// .inMemoryAuthentication().passwordEncoder(this.passwordEncoder())

.jdbcAuthentication().passwordEncoder(this.passwordEncoder())

// 数据源

.dataSource(dataSource)

.usersByUsernameQuery("select username,password,enabled from security_users where username = ? ")

.authoritiesByUsernameQuery("select username,authority from security_authorities where username = ?")

// // 使用默认表结构

// .withDefaultSchema()

//

// .withUser("admin")

// .roles("ADMIN")

// .password("{bcrypt}$2a$10$/VfHFK1hTGZvEQ4Z9HNU8uAwbiIBqTPRvqISbWAqVu7QOBosbxvRS")

// .and().withUser("lzc").password("{SHA-1}{8HdvRyzHITlQq9a6ree/n0zBNlbCppDkOLfIy84D1CQ=}f0ae494d36cb3dce5da1ec56775989fbe71c345a")

// .roles("ADMIN")

;

}

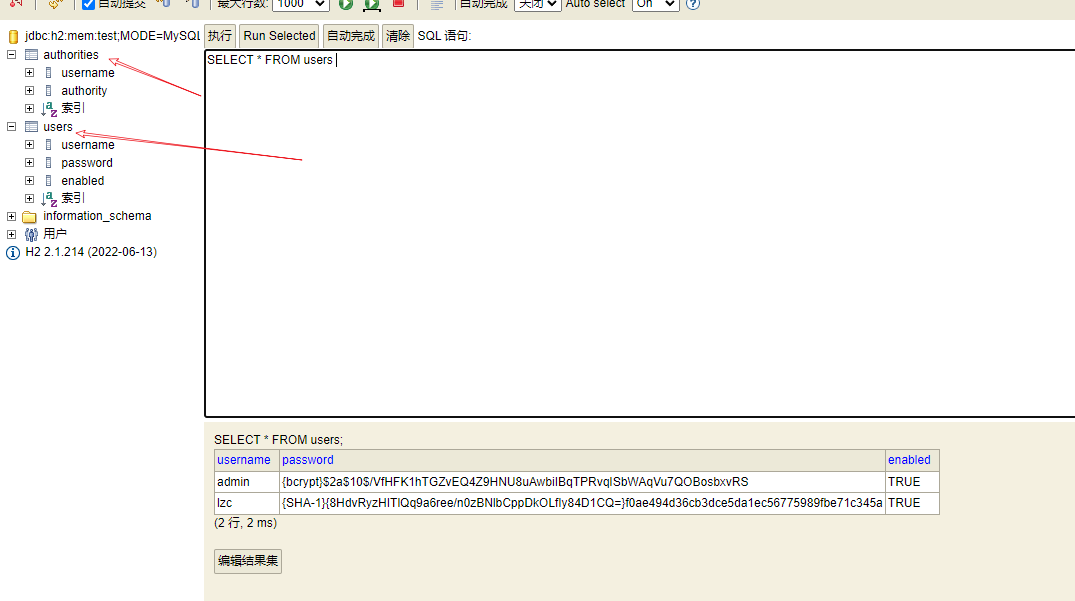

重启看数据库,表名和数据已经变了:

以上是最基础的数据库定制化,已经非常强大了,但是后面还会有更强大的定制化方式。

4-4 深度定制化数据库-创建实体类实现 UserDetails 和 GrantedAuthority

为什么在配置类使用withUser方法可以配置用户?

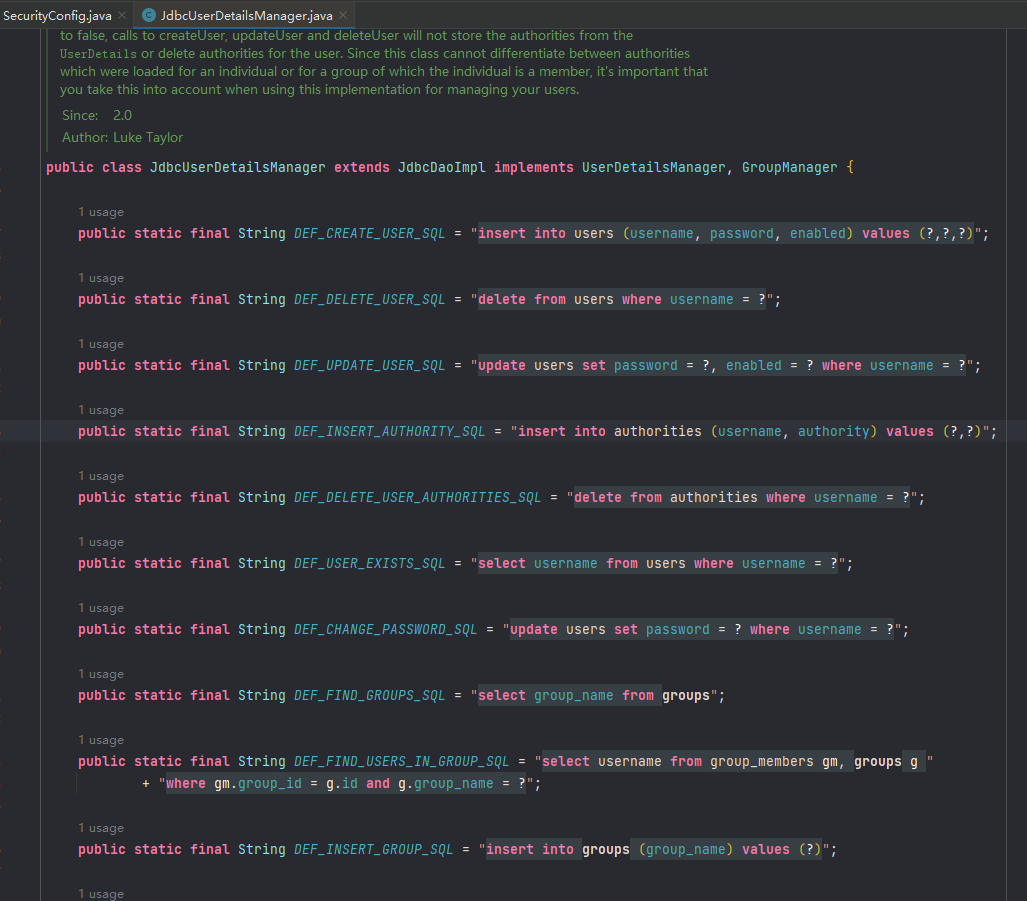

其实是通过JdbcUserDetailsManager来的,里面内置了一些sql语句,包括usersByUsernameQuery、authoritiesByUsernameQuery也是一样的:

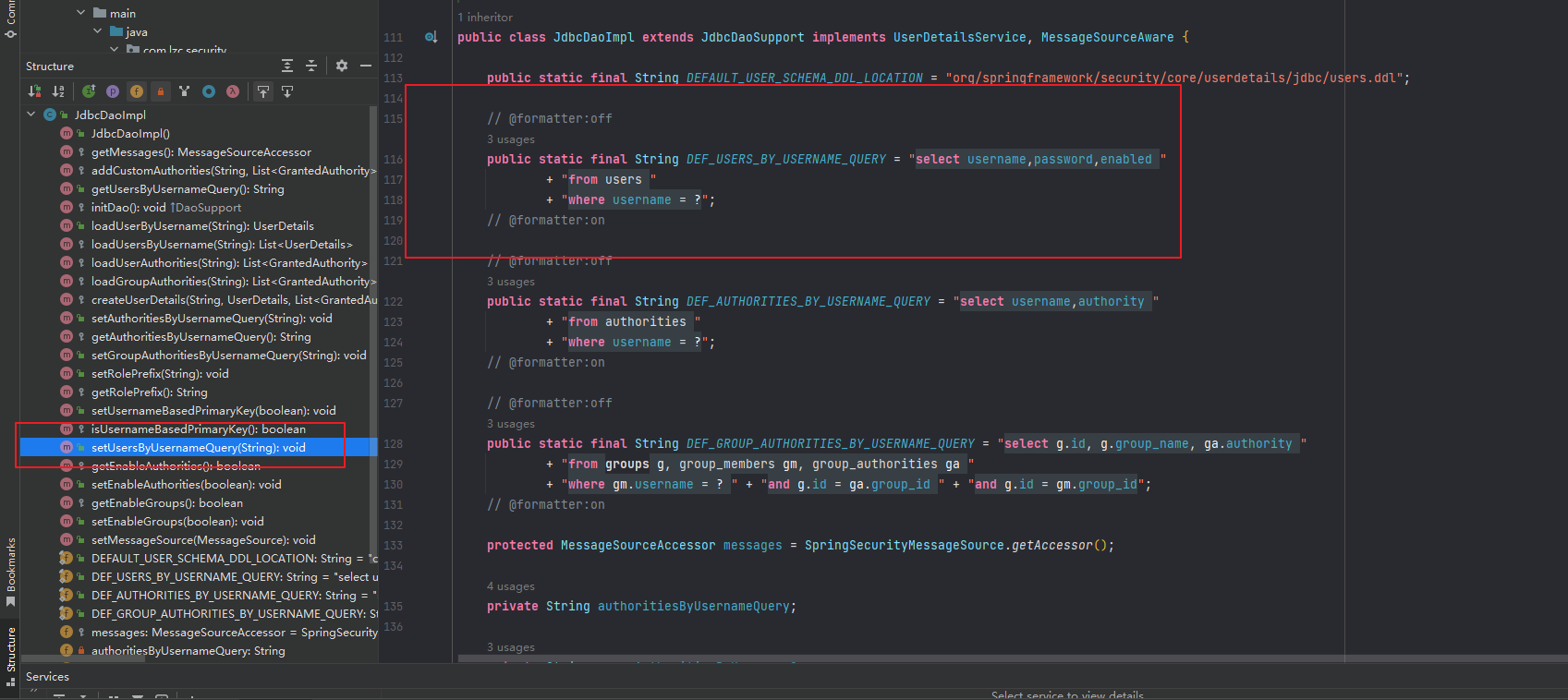

现在我们不用内建的withDefaultSchema了,我们自己创建数据库来保存用户信息,就要去替换JdbcDaoImpl中的一些query,可以通过下面的方法来替换:

我们要定制,就实现自己的UserDetail和UserDetailService,课程用的是JPA。

导入JPA依赖,把原来的JDBC的依赖删掉。

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-data-jpa</artifactId>

</dependency>

配置jpa:

spring:

jpa:

database: h2

database-platform: org.hibernate.dialect.H2Dialect

hibernate:

ddl-auto: create-drop

因为hibernate也会自动创建表,所以原来的建表sql可以不需要了,删掉即可。

现在我们把User类改造成符合UserDetails,就是实现该接口,需要重写方法,先不管isAccountNonExpired、isAccountNonLocked、isCredentialsNonExpired这三个方法,因为现在不需要数据库来管理用户过期、锁定、密码过期之类的,直接返回true,如果要交给数据库来管理这几个字段,只需要定义基本类型布尔的字段就好,不需要重写了,因为lombok会帮忙重写。

因为我们使用JPA,所以可以用注解@Table来指定表名,hibernate会自动帮我们建表。处理一下报错,比如需要添加主键之类的,字段限制等,最终还剩一个方法没有重写,就是获取用户角色,后续处理:

@Data

@Entity

@Table(appliesTo = "security_users")

public class User implements Serializable, UserDetails {

@Column(length = 50,nullable = false,unique = true)

private String username;

@Column(length = 50,nullable = false,name = "password_hash")

private String password;

@Column(length = 255,nullable = true,unique = true)

private String email;

@Column(length = 50)

private String name;

/**

* 启用 因为是基本类型,lombok生成的方法就是isEnabled 刚好重写了UserDetails的isEnabled方法,

* 所以可以删除快捷键生成的isEnabled,也就是不需要我们手动重写了。包装类型不能这样。

*/

@Column(nullable = false)

private boolean enabled;

/**

* 下面三个字段也是同理

*/

@Column(name = "account_non_locked",nullable = false)

private boolean accountNonLocked;

@Column(name = "account_non_expired",nullable = false)

private boolean accountNonExpired;

@Column(name = "credentials_non_expired",nullable = false)

private boolean credentialsNonExpired;

/**

* 指定主键和生成策略为自增

*/

@Id

@GeneratedValue(strategy = GenerationType.IDENTITY)

private Long id;

@Override

public Collection<? extends GrantedAuthority> getAuthorities() {

return null;

}

// @Override

// public boolean isAccountNonLocked() {

// return true;

// }

//

// @Override

// public boolean isCredentialsNonExpired() {

// return true;

// }

// @Override

// public boolean isEnabled() {

// return false;

// }

}

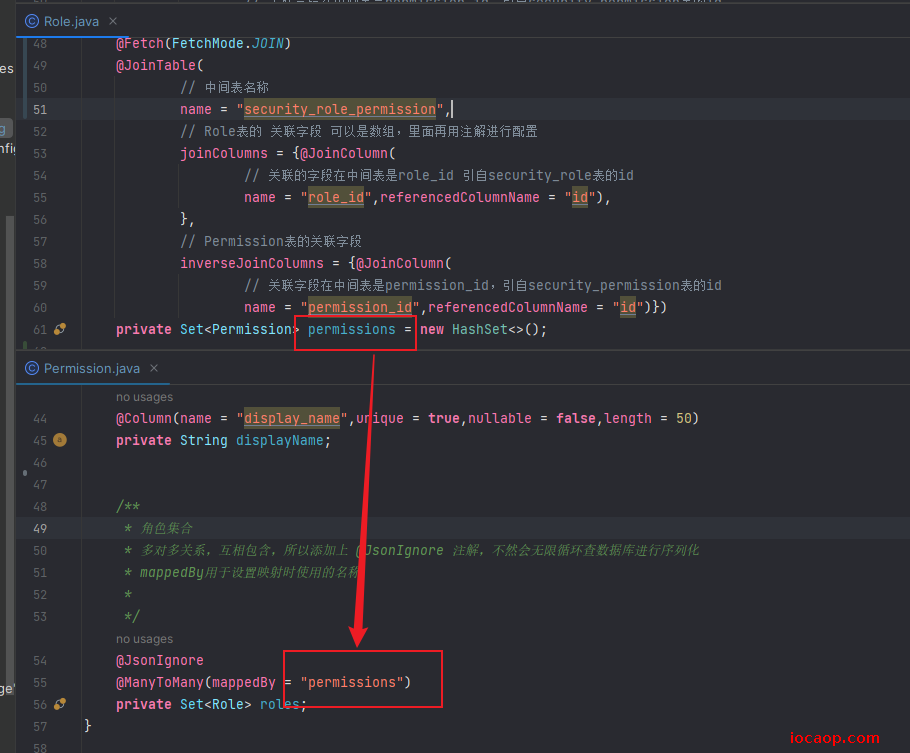

创建角色表,和实体类,角色类需要实现GrantedAuthority接口:

/**

* 角色

*

* @author lzc

* @date 2022/12/10

*/

@Entity

@Table("security_role")

@Data

@AllArgsConstructor

@NoArgsConstructor

public class Role implements GrantedAuthority, Serializable {

@Id

@GeneratedValue(strategy = GenerationType.IDENTITY)

private Long id;

@Column(name = "role_name",unique = true,nullable = false,length = 50)

private String authority;

@Override

public String getAuthority() {

return null;

}

}

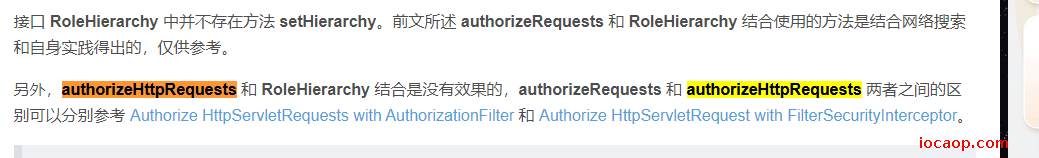

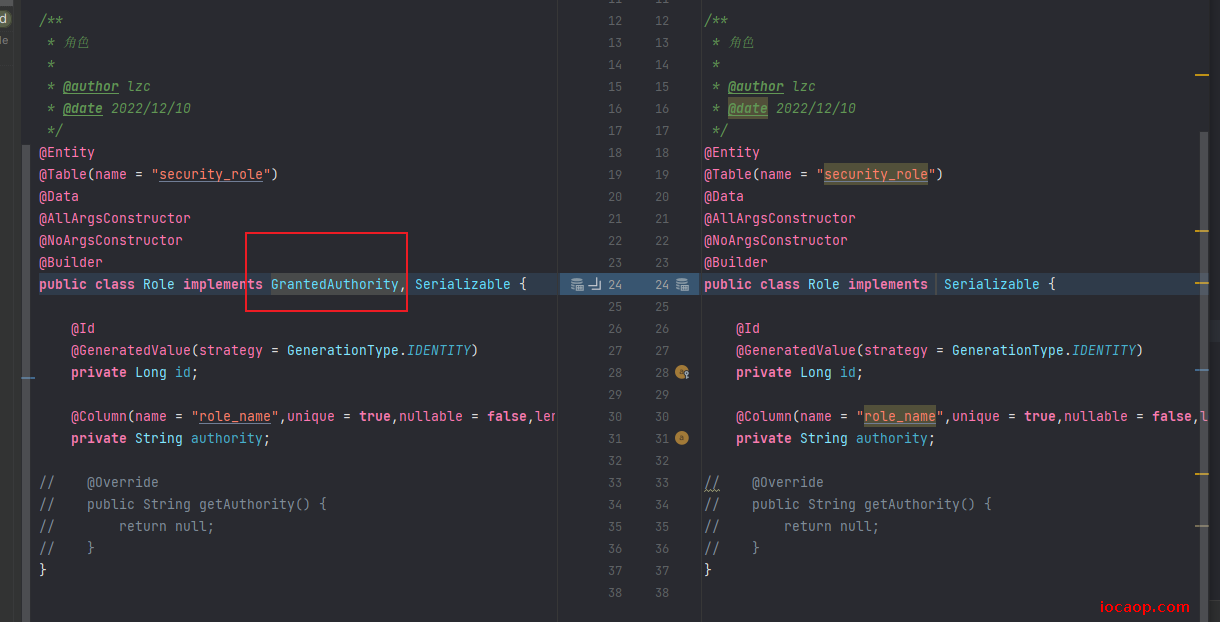

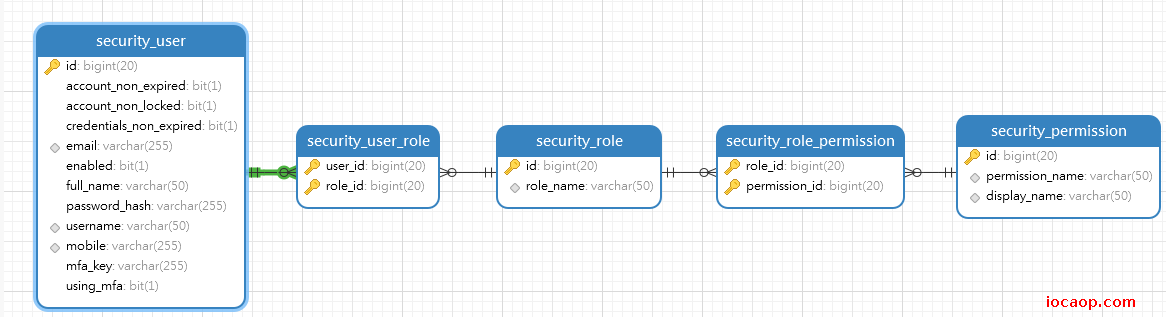

现在需要进行表关联,需要一个中间表,users_roles,因为使用了Hibernate,可以直接在User类中进行定义,刚好类型是Set<Role>,lombok也会帮我们定义方法,也不需要手动实现getAuthorities方法了。但是需要用注解手动配置关联关系,最终用户表和角色表如下:

/**

* 用户

*

* @author lzc

* @date 2022/11/14

*/

@Data

@Entity

@Table(name = "security_user")

public class User implements Serializable, UserDetails {

/**

* 指定主键和生成策略为自增

*/

@Id

@GeneratedValue(strategy = GenerationType.IDENTITY)

private Long id;

@Column(length = 50,nullable = false,unique = true)

private String username;

@Column(length = 50,nullable = false,name = "password_hash")

private String password;

@Column(length = 255,nullable = true,unique = true)

private String email;

@Column(length = 50)

private String name;

/**

* 启用 因为是基本类型,lombok生成的方法就是isEnabled 刚好重写了UserDetails的isEnabled方法,

* 所以可以删除快捷键生成的isEnabled,也就是不需要我们手动重写了。包装类型不能这样。

*/

@Column(nullable = false)

private boolean enabled;

/**

* 下面三个字段也是同理

*/

@Column(name = "account_non_locked",nullable = false)

private boolean accountNonLocked;

@Column(name = "account_non_expired",nullable = false)

private boolean accountNonExpired;

@Column(name = "credentials_non_expired",nullable = false)

private boolean credentialsNonExpired;

@ManyToMany

// 用join的方式查询

@Fetch(FetchMode.JOIN)

@JoinTable(name = "security_user_role",

// User表的 关联字段 可以是数组,里面再用注解进行配置

joinColumns = {@JoinColumn(

// 关联的字段在中间表是user_id 引自security_users表的id

name = "user_id",referencedColumnName = "id"),

},

// Role表的关联字段

inverseJoinColumns = {@JoinColumn(

// 关联字段在中间表是role_id,引自security_role表的id

name = "role_id",referencedColumnName = "id")})

private Set<Role> authorities;

// @Override

// public boolean isAccountNonLocked() {

// return true;

// }

//

// @Override

// public boolean isCredentialsNonExpired() {

// return true;

// }

// @Override

// public boolean isEnabled() {

// return false;

// }

}

/**

* 角色

*

* @author lzc

* @date 2022/12/10

*/

@Entity

@Table(name = "security_role")

@Data

@AllArgsConstructor

@NoArgsConstructor

public class Role implements GrantedAuthority, Serializable {

@Id

@GeneratedValue(strategy = GenerationType.IDENTITY)

private Long id;

@Column(name = "role_name",unique = true,nullable = false,length = 50)

private String authority;

// @Override

// public String getAuthority() {

// return null;

// }

}

启动以后,没问题的话会自动建表:

因为这里使用h2嵌入数据库,hibernate创建表,springboot datasource的init执行插入数据的sql总是报错,说表不存在,而实际登录查看又存在,所以改用了持久化数据库mysql,添加一下jdbc依赖:

<dependency>

<groupId>mysql</groupId>

<artifactId>mysql-connector-java</artifactId>

</dependency>

<!--jdbc-->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-jdbc</artifactId>

</dependency>

注释h2配置和启动建表配置,并添加mysql连接配置:

datasource:

type: com.zaxxer.hikari.HikariDataSource # 当前数据源操作类型

driver-class-name: com.mysql.cj.jdbc.Driver # mysql驱动包

url: jdbc:mysql://www.iocaop.com:3306/imooc_security?useUnicode=true&characterEncoding=utf-8&useSSL=false

username: root

password: 911823

配置方言:

jpa:

database: mysql

database-platform: org.hibernate.dialect.MySQL5InnoDBDialect

hibernate:

# 因为存在外键,所以不要每次启动都删除重新创建,在有必要修改是进行修改即可

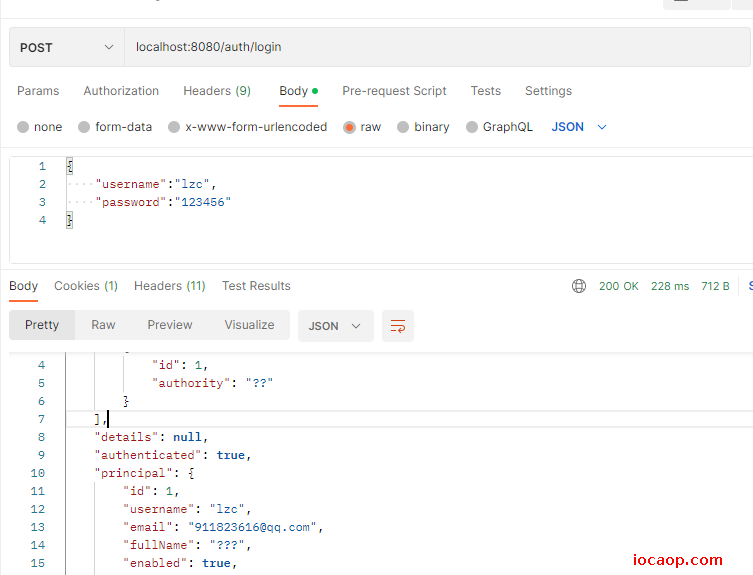

ddl-auto: update

show-sql: true

# 启动时不查询数据库

open-in-view: false

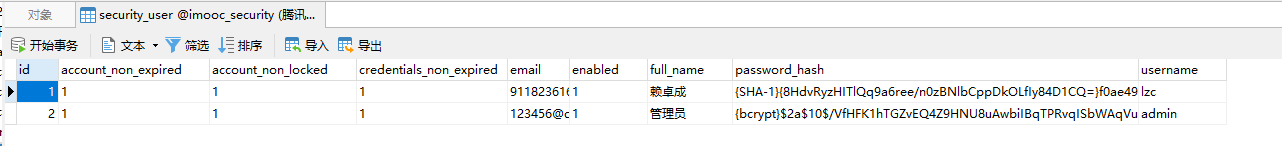

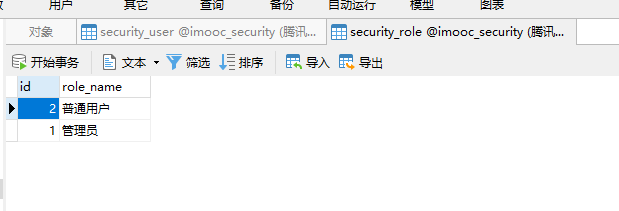

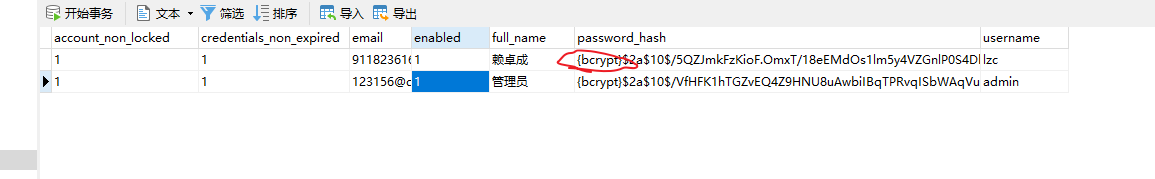

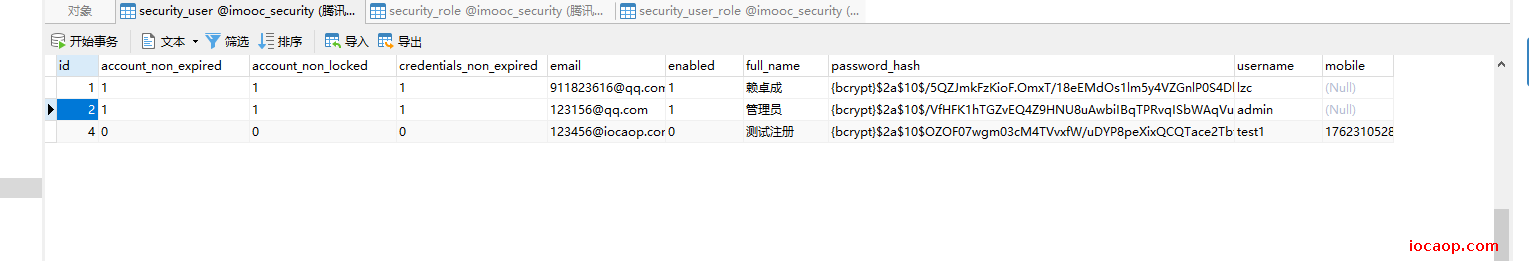

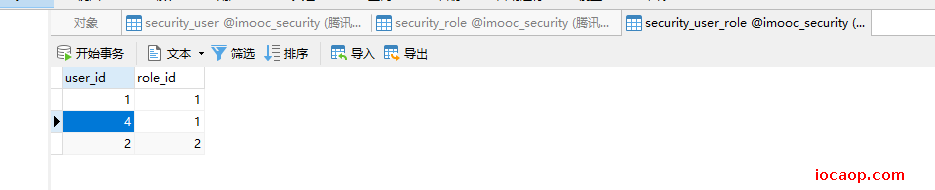

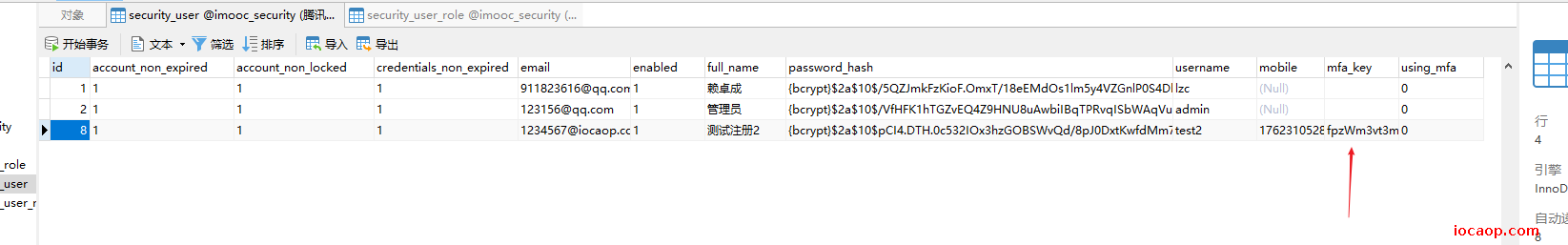

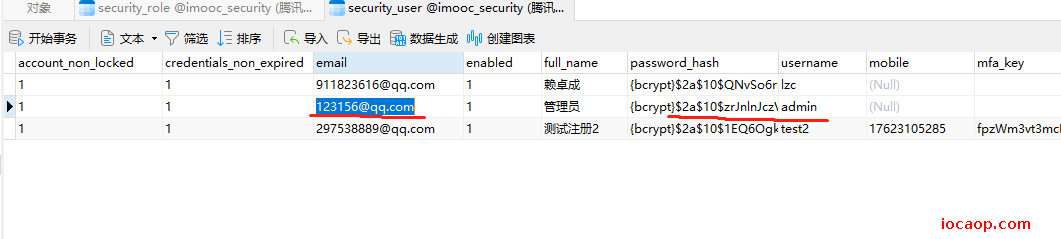

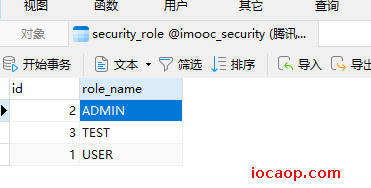

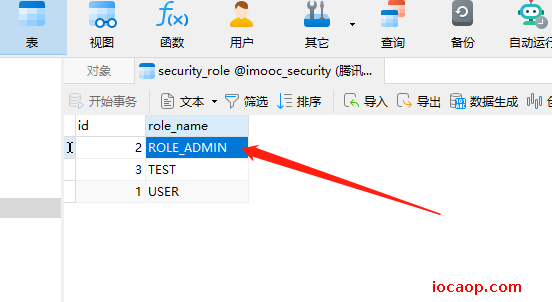

启动后会自动建表,手动加一下数据:

4-5 深度定制化下 - UserDetailsService 和 UserDetailsPasswordService

创建好了实体类,就需要创建持久层和业务层。

UserRepo:

/**

* 持久层-用户

*

* @author lzc

* @date 2022/12/13

*/

@Repository

public interface UserRepo extends JpaRepository<User,Long> {

/**

* 通过用户名查询用户信息

*

* @param username 用户名

* @return {@link Optional}

*/

Optional<User> findOptionalByUsername(String username);

}

RoleRepo:

/**

* 角色-持久层

*

* @author lzc

* @date 2022/12/13

*/

@Repository

public interface RoleRepo extends JpaRepository<Role,Long> {

}

创建用户的业务层接口UserService,继承UserDetailsService:

/**

* 用户业务层接口

*

* @author laizhuocheng

* @date 2022/12/13

*/

public interface UserService extends UserDetailsService {

}

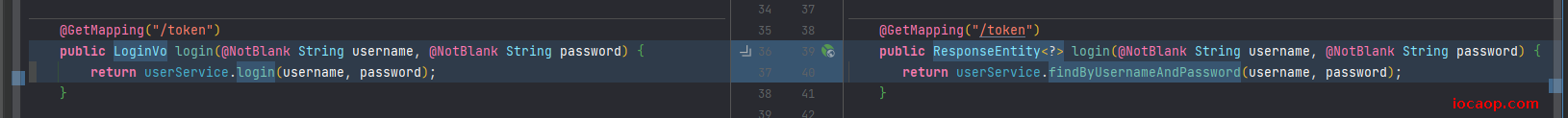

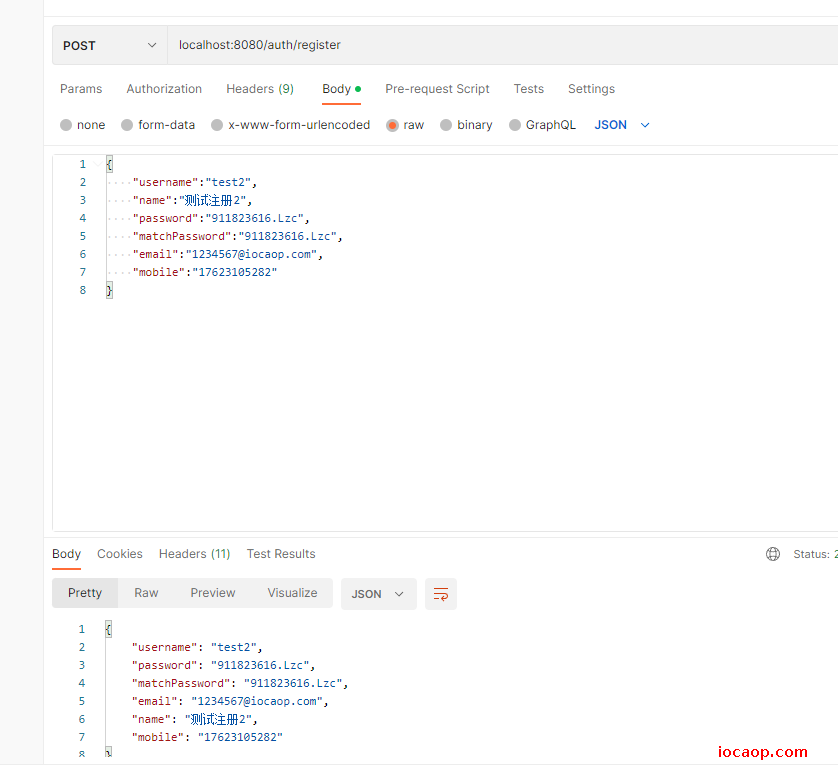

创建实现类,实现UserService接口,并重写其父类方法:

/**

* 用户-业务层实现类

*

* @author lzc

* @date 2022/12/13

*/

@Service

public class UserServiceImpl implements UserService {

@Autowired

private UserRepo userRepo;

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

return userRepo.findOptionalByUsername(username)

// 返回的是Optional类型,可以用orElseThrow抛出异常 如果为空就会抛异常

.orElseThrow(() -> new UsernameNotFoundException("未找到用户名"));

}

}

写好业务层和持久层,既可以进行配置,让SpringSecurity使用我们自定义的UserDetailsService,把原来的配置换成下面的:

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.userDetailsService(userService)

.passwordEncoder(this.passwordEncoder())

// .inMemoryAuthentication().passwordEncoder(this.passwordEncoder())

// .jdbcAuthentication().passwordEncoder(this.passwordEncoder())

// // 数据源

// .dataSource(dataSource)

// .usersByUsernameQuery("select username,password,enabled from security_users where username = ? ")

// .authoritiesByUsernameQuery("select username,authority from security_authorities where username = ?")

// // 使用默认表结构

// .withDefaultSchema()

//

// .withUser("admin")

// .roles("ADMIN")

// .password("{bcrypt}$2a$10$/VfHFK1hTGZvEQ4Z9HNU8uAwbiIBqTPRvqISbWAqVu7QOBosbxvRS")

// .and().withUser("lzc").password("{SHA-1}{8HdvRyzHITlQq9a6ree/n0zBNlbCppDkOLfIy84D1CQ=}f0ae494d36cb3dce5da1ec56775989fbe71c345a")

// .roles("ADMIN")

;

}

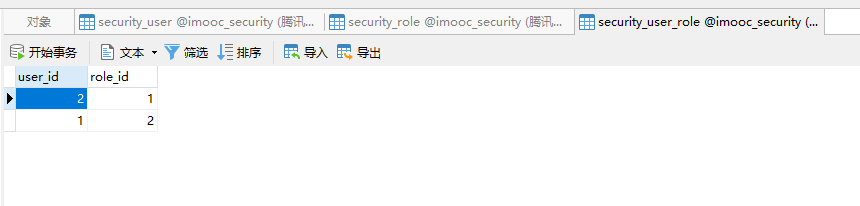

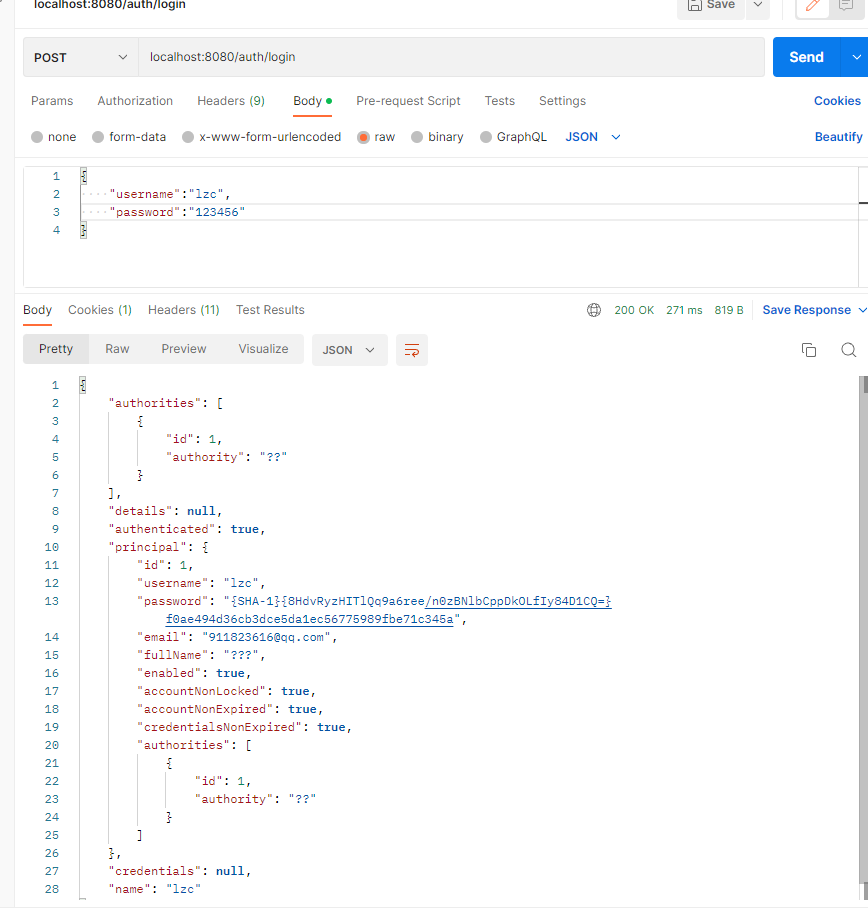

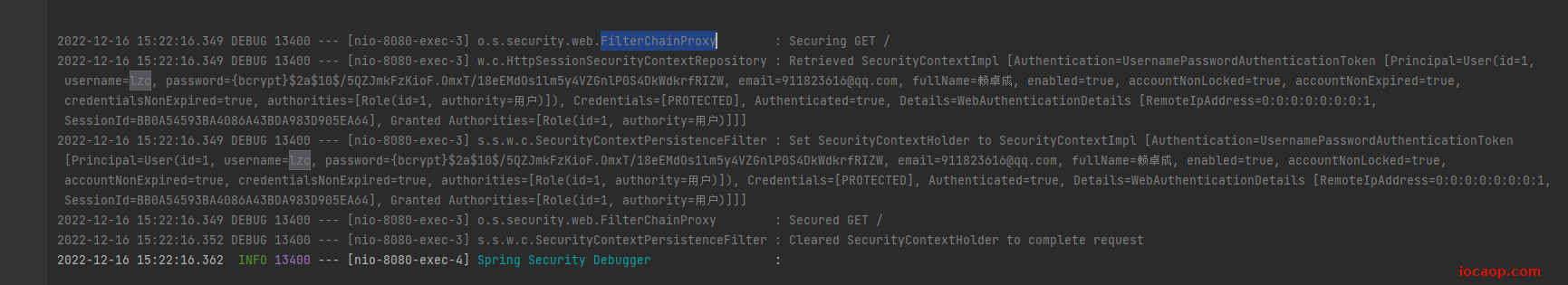

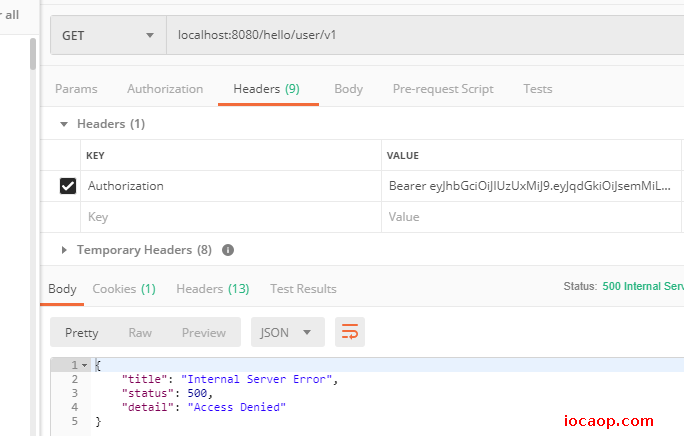

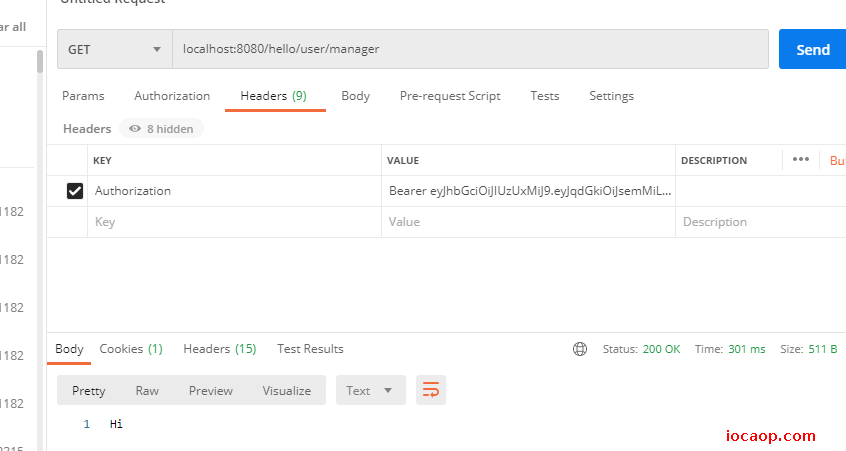

重启,发请求验证一下,是否生效,中文乱码先不管:

密码被带出来了,所以在password加上注解@JsonIgnore,序列化时忽略密码字段。

还可以创建一个UserDetailsPasswordService的实现类,用来做密码升级:

/**

* UserDetailsPasswordService 实现类

*

* @author lzc

* @date 2022/12/13

*/

@Service

public class UserDetailsPasswordImpl implements UserDetailsPasswordService {

@Autowired

private UserRepo userRepo;

@Override

public UserDetails updatePassword(UserDetails userDetails, String newPassword) {

return userRepo.findOptionalByUsername(userDetails.getUsername()).map(user -> (UserDetails)userRepo.save(user.withPassword(newPassword))).orElse(userDetails);

}

}

在SecurityConfig中注入UserDetailsPasswordService,配置密码自动升级:

@Autowired

UserService userService;

@Autowired

UserDetailsPasswordService userDetailsPasswordService;

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.userDetailsService(userService)

.userDetailsPasswordManager(userDetailsPasswordService)

.passwordEncoder(this.passwordEncoder())

;

}

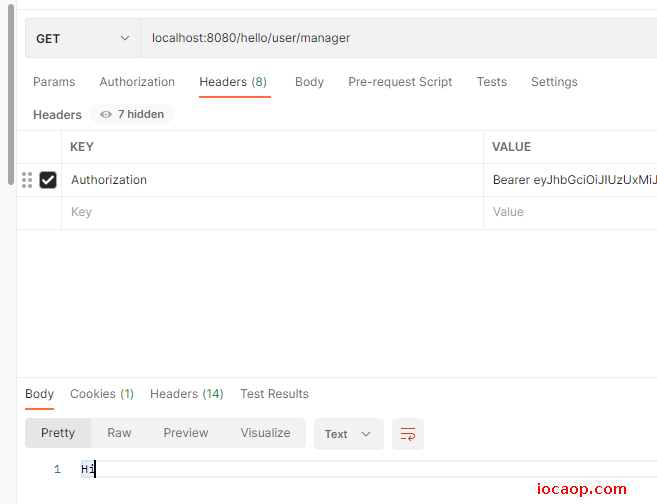

启动项目,登录sha-1加密的用户,会自动升级为默认的bcrypt加密方式:

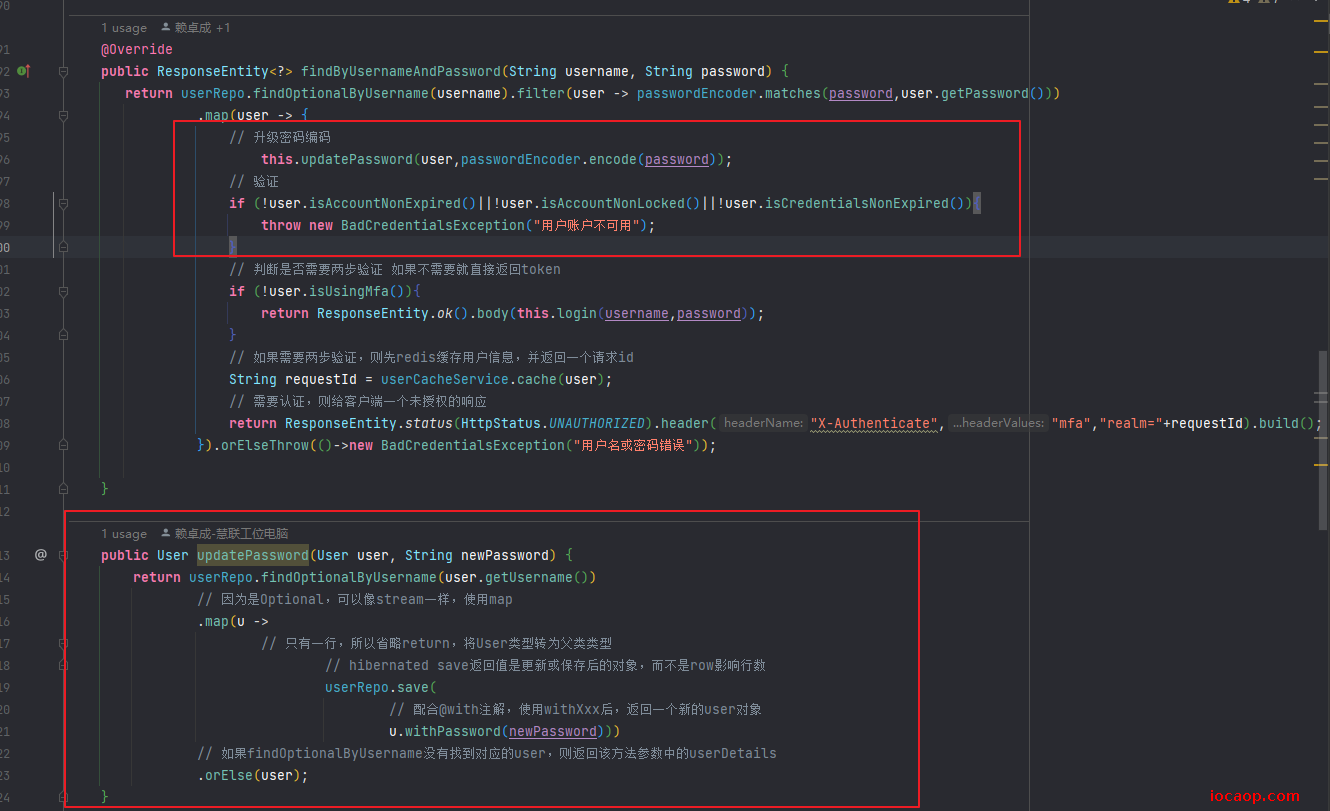

这里重写方法用的lamda表达式,可以解释为如下代码:

public UserDetails updatePassword111(UserDetails userDetails, String newPassword) {

Optional<User> userOptional = userRepo.findOptionalByUsername(userDetails.getUsername());

User user = userOptional.get();

if (null==user){

return userDetails;

}

user.setPassword(newPassword);

User saveUser = userRepo.save(user);

return saveUser;

}

@Override

public UserDetails updatePassword(UserDetails userDetails, String newPassword) {

return userRepo.findOptionalByUsername(userDetails.getUsername())

// 因为是Optional,可以像stream一样,使用map

.map(user ->

// 只有一行,所以省略return,将User类型转为父类类型

(UserDetails)

// hibernated save返回值是更新或保存后的对象,而不是row影响行数

userRepo.save(

// 配合@with注解,使用withXxx后,返回一个新的user对象

user.withPassword(newPassword)))

// 如果findOptionalByUsername没有找到对应的user,则返回该方法参数中的userDetails

.orElse(userDetails);

}

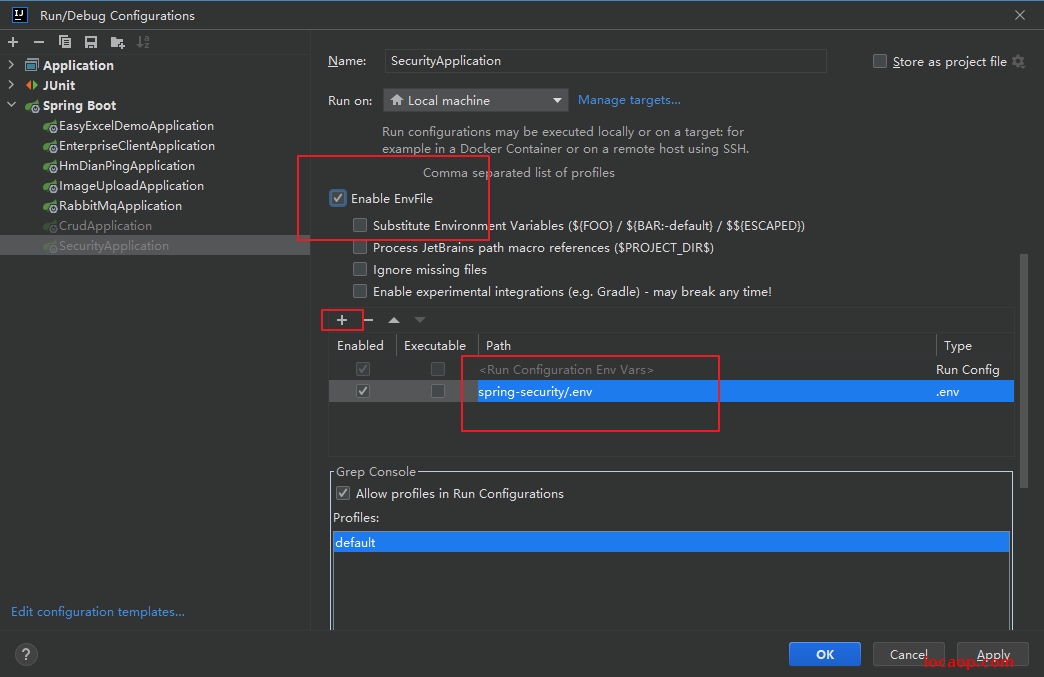

4-6 环境和环境变量

Spring中的环境配置:application-{profile}.yml

使用系统环境变量:${DB_SCHEMA:test},先读取系统,没有则使用默认值test

例如:

server:

port: ${SERVER_PORT:8080}

如果系统中有SERVER_PORT的环境变量,就用系统的值启动程序,没有则用8080进行启动。

我们实际开发时,会把公用的一些配置写在application.yml中,在其他application-{profile}.yml中配置特定的,配置好以后需要在application-{profile}.yml配置当前使用的是哪个配置:

spring:

profiles:

active: dev

这样我们就可以在java类中使用注解,在特定的环境下启用某些配置,如:

我们再application.yml中配置:

spring:

profiles:

active: ${SPRING_ACTIVE_PROFILE:dev}

就可以指定程序使用哪个配置启动。

4-7 自动化测试

不重要,看旧笔记:点击跳转

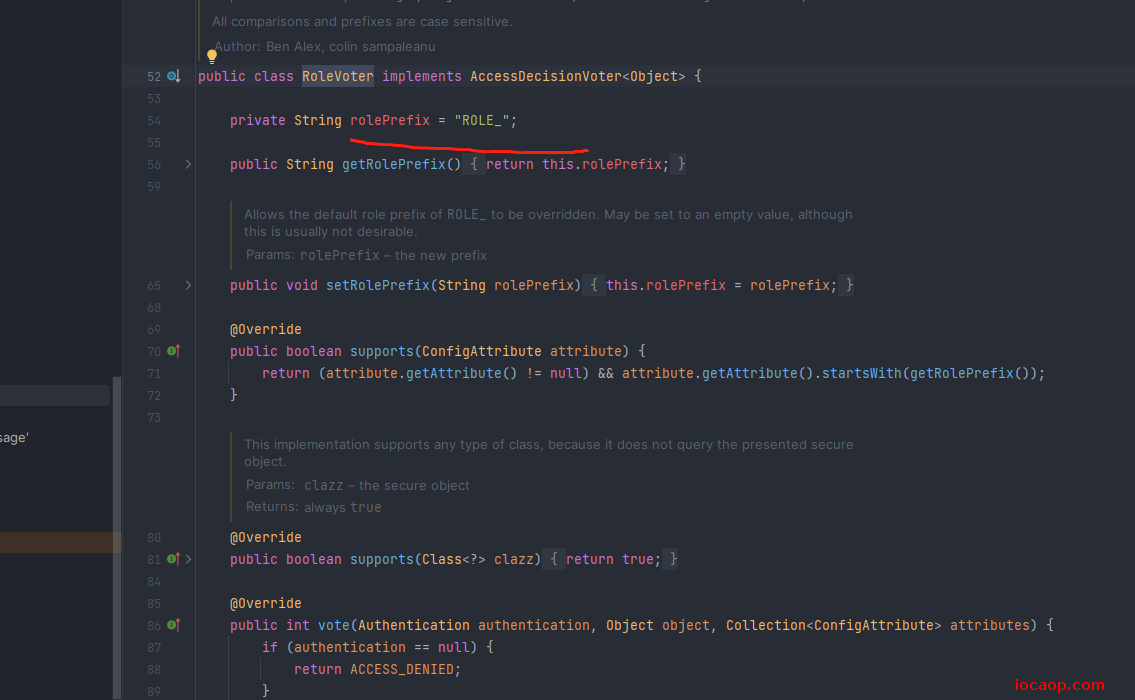

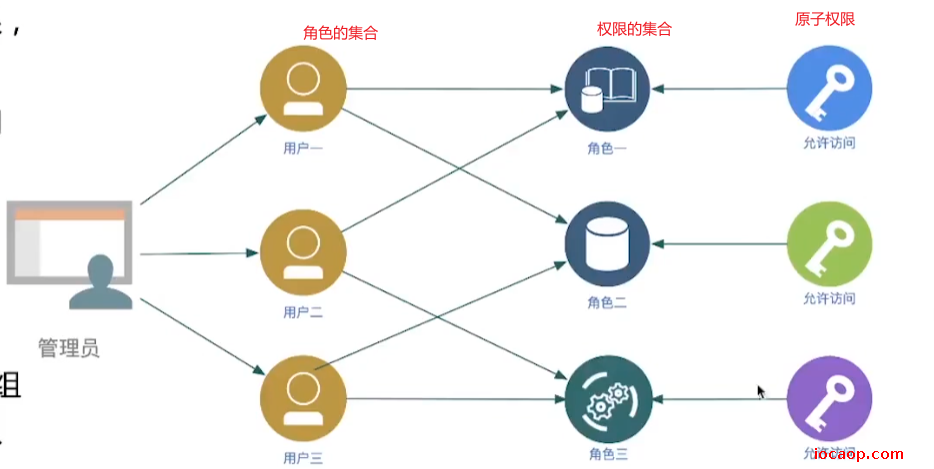

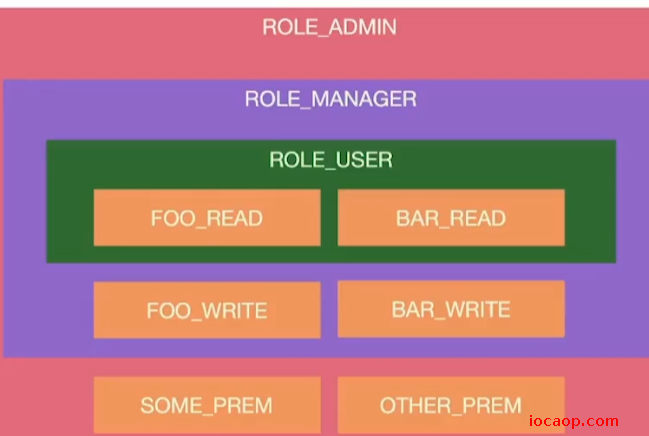

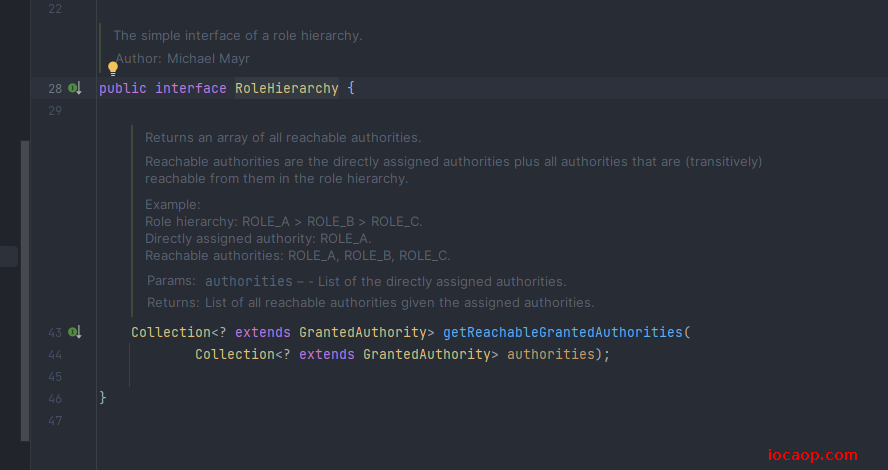

5-1 认证流程和源码解析

文字说明:

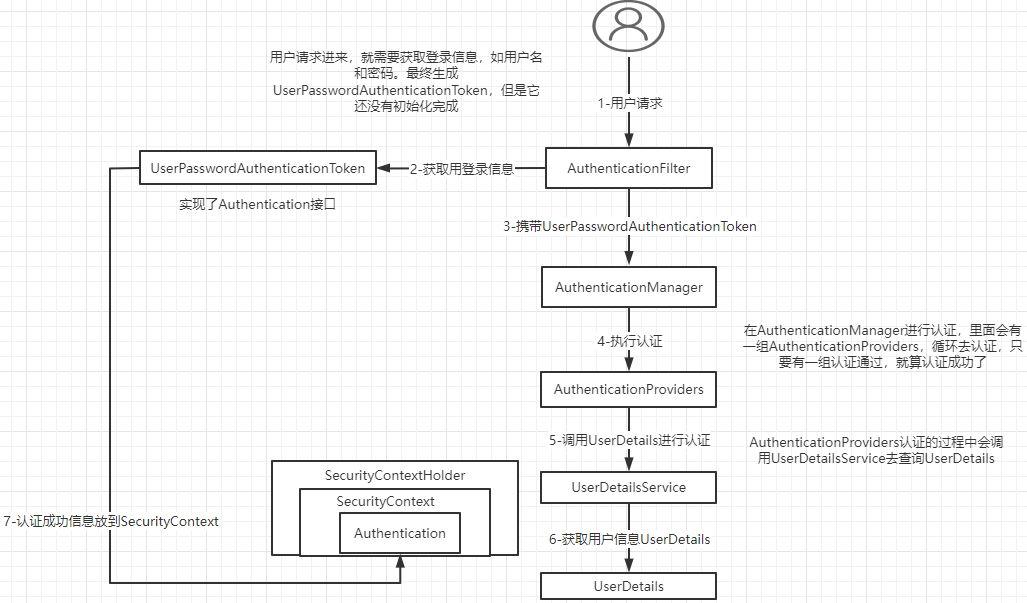

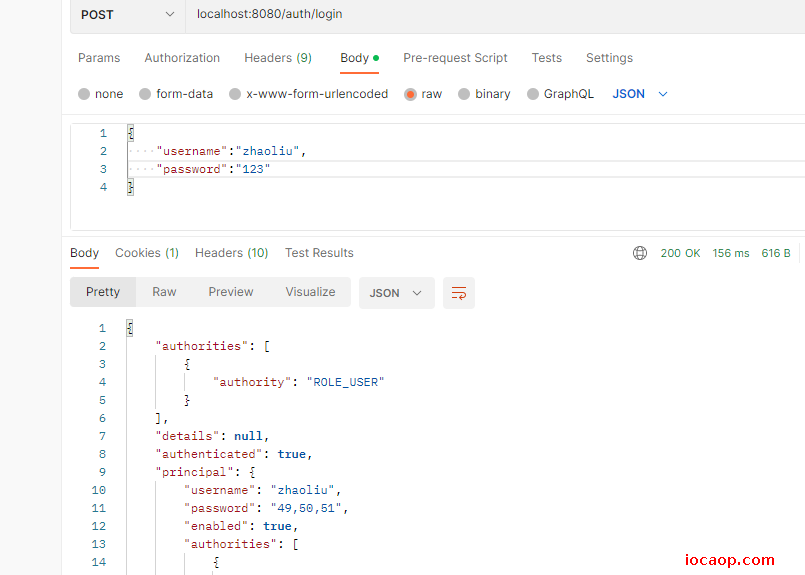

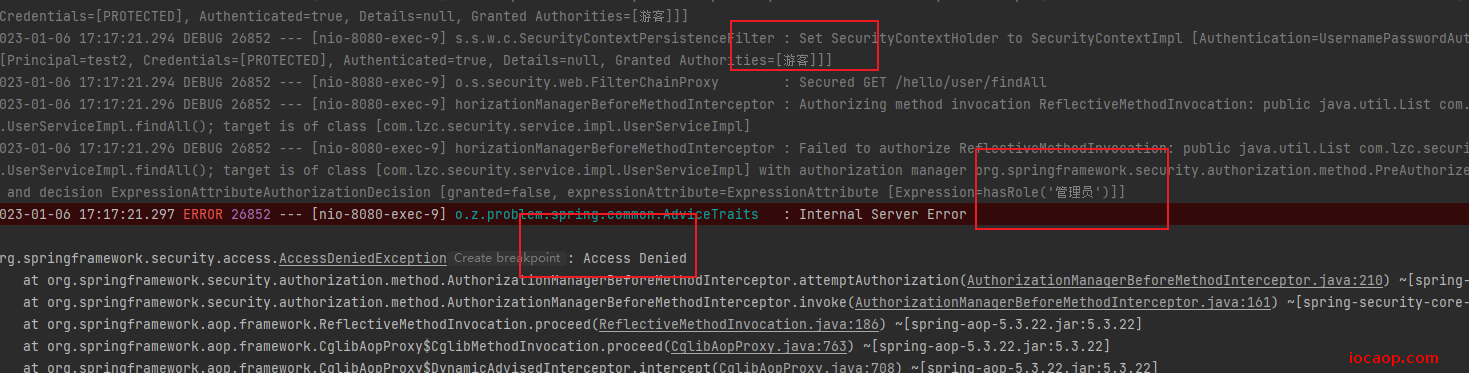

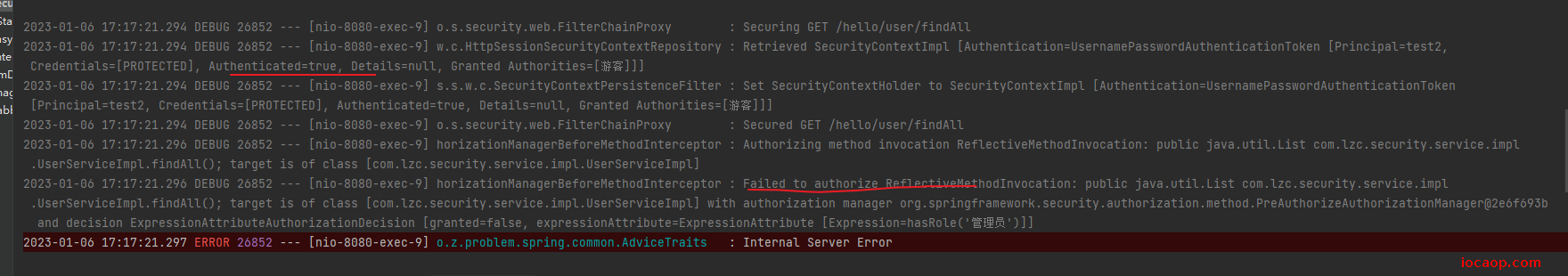

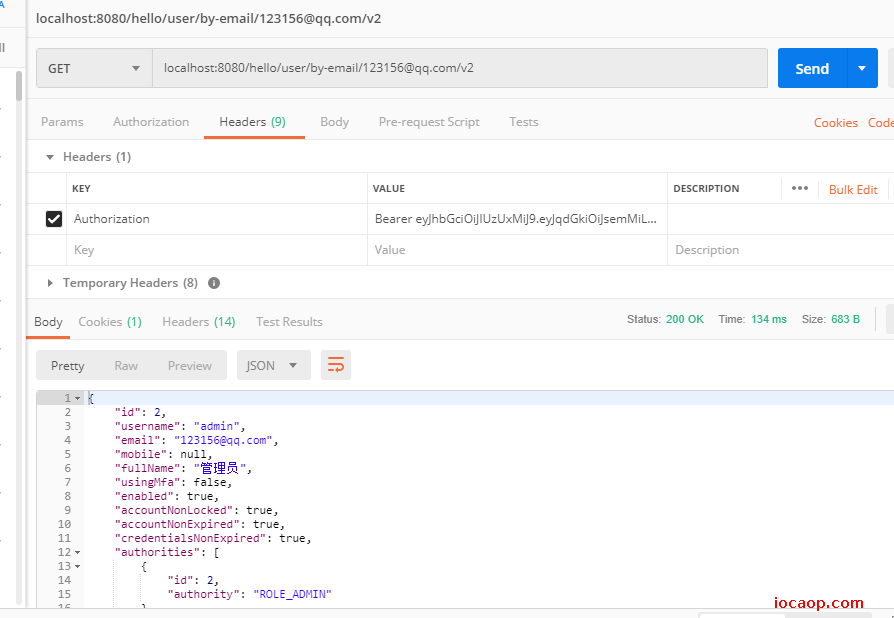

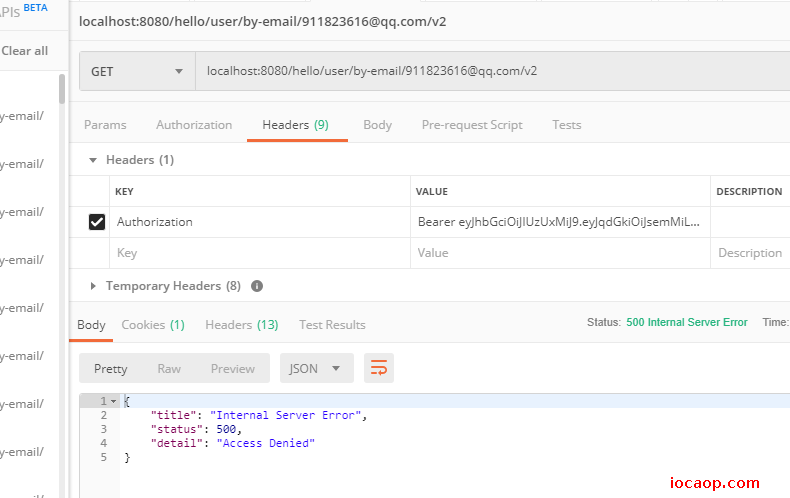

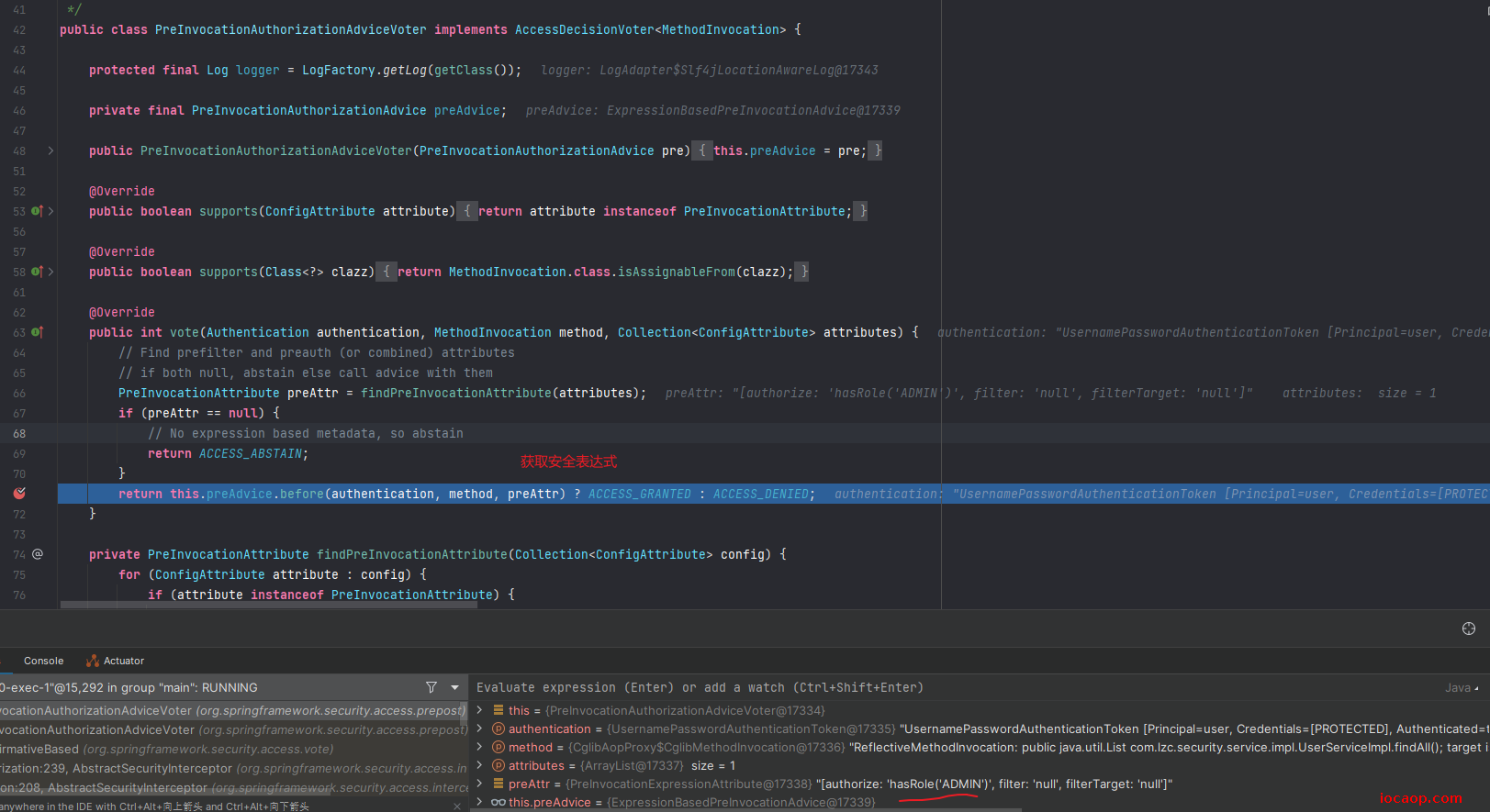

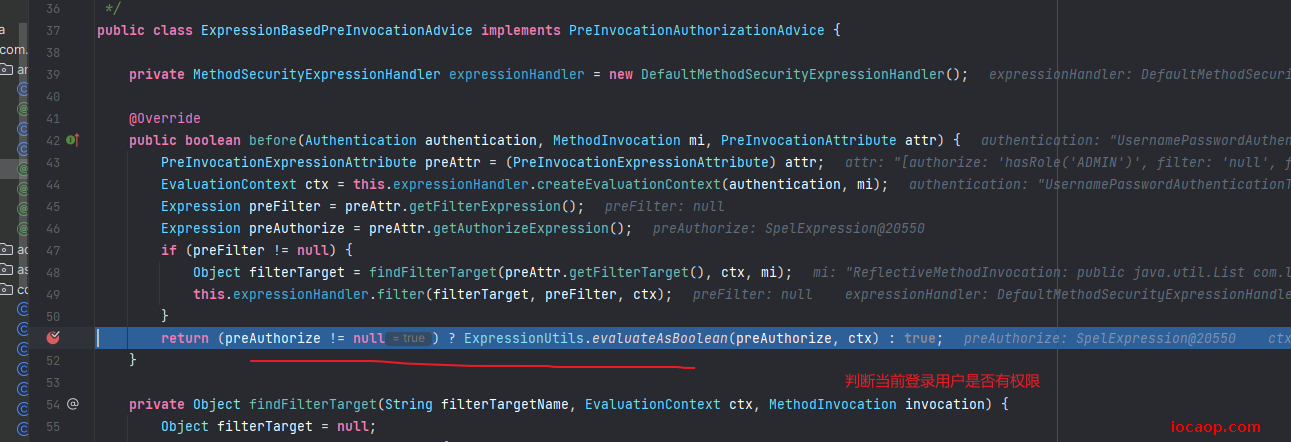

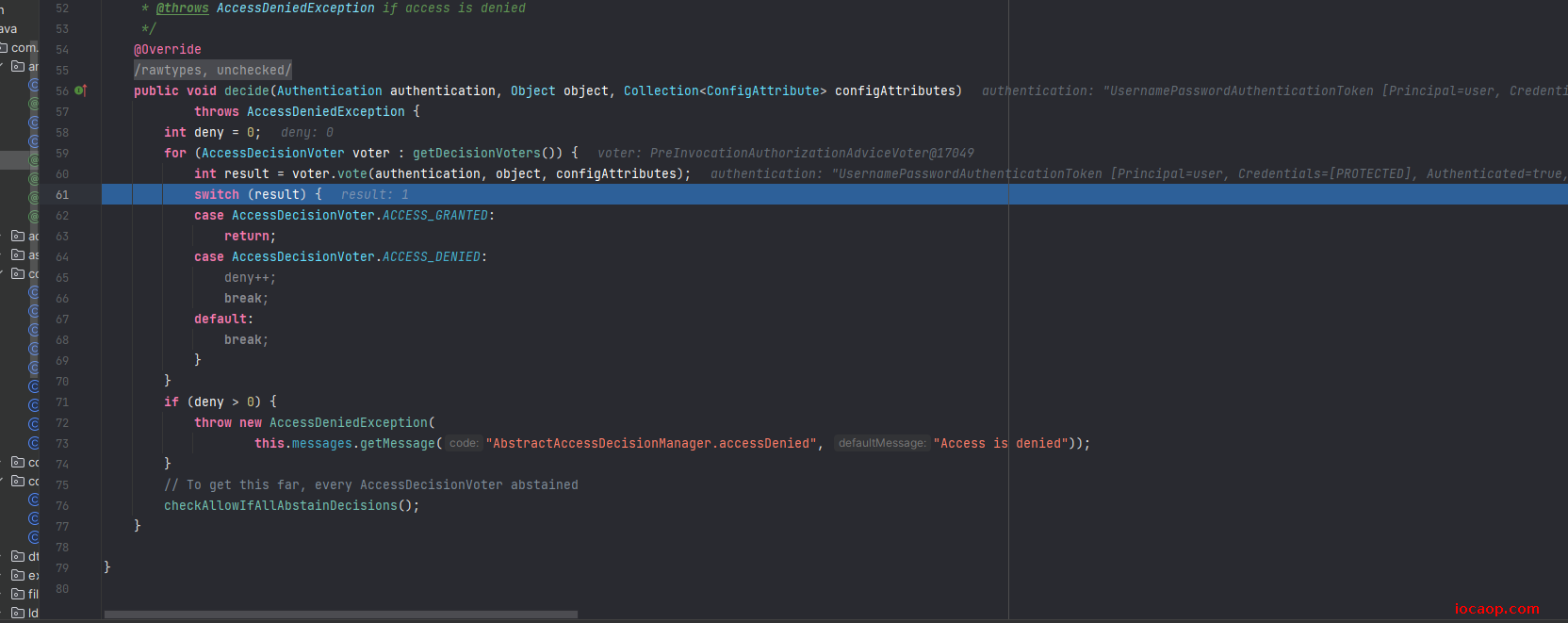

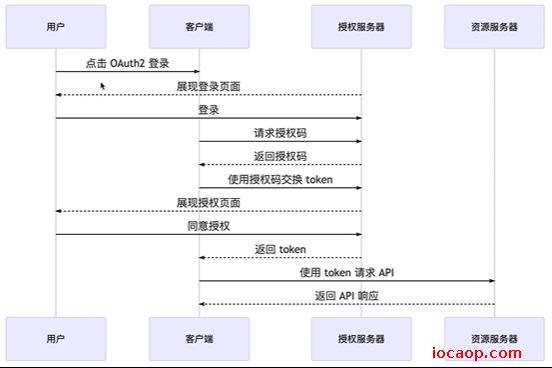

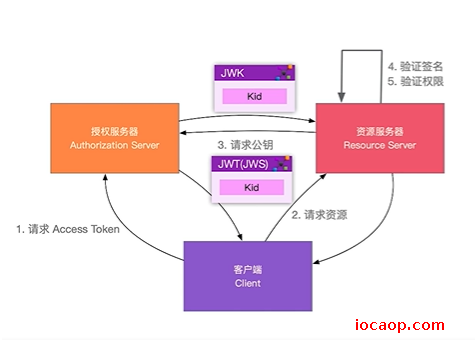

有请求进入,会到认证过滤器AuthenticationFilter中,这个过滤器主要是获取登录信息,如用户名、密码,无论是表单登录还是json方式登录,最终都会构建成UserPasswordAuthenticationToken(他实现了Authentication接口),构建后,并没有完全初始化,只是加入了用户名和密码,还有角色、是否已认证等信息

所以,AuthenticationFilter又会把UserPasswordAuthenticationToken放到AuthenticationManager中真正的去执行认证,AuthenticationManager是一个接口类,它里面有一组AuthenticationProviders(可以理解为一种具体的认证机制,对于不同认证过程,会有不同的认证方式,如数据库对比用户名密码、第三方集成认证)。会循环,逐个使用这组AuthenticationProviders进行认证,只要有一个认证成功,就算认证成功。在AuthenticationProviders认证的过程中会调用UserDetailsService去查询UserDetails(这个过程可能是查询数据库,也可能是别的),逐步返回,到AuthenticationFilter时,会把完整的UserPasswordAuthenticationToken也就是Authentication,放到SecurityContext中

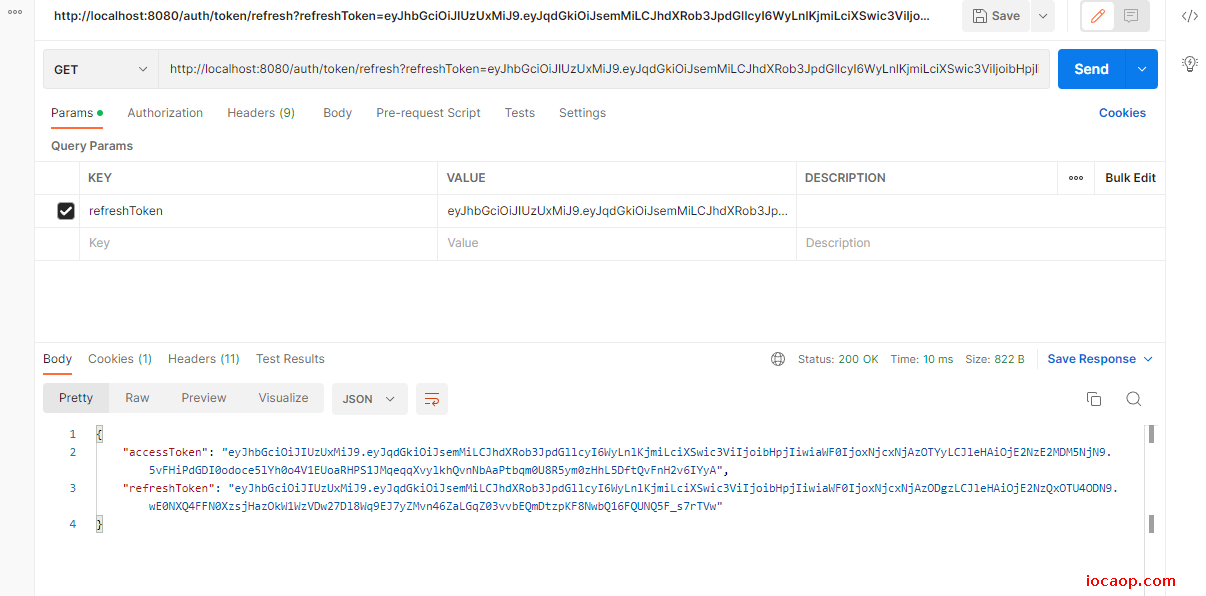

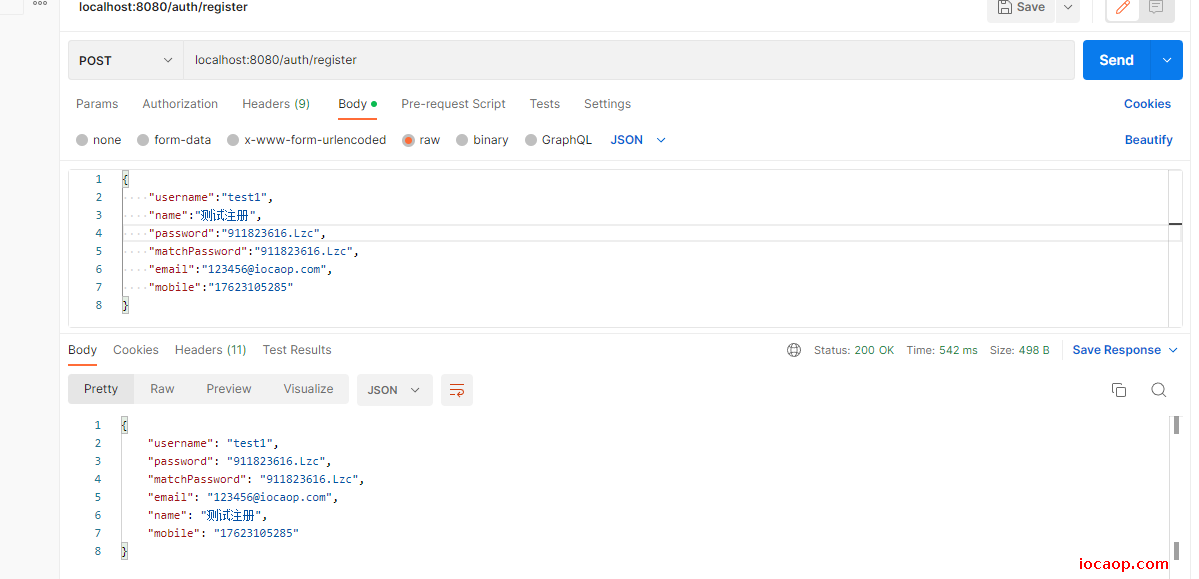

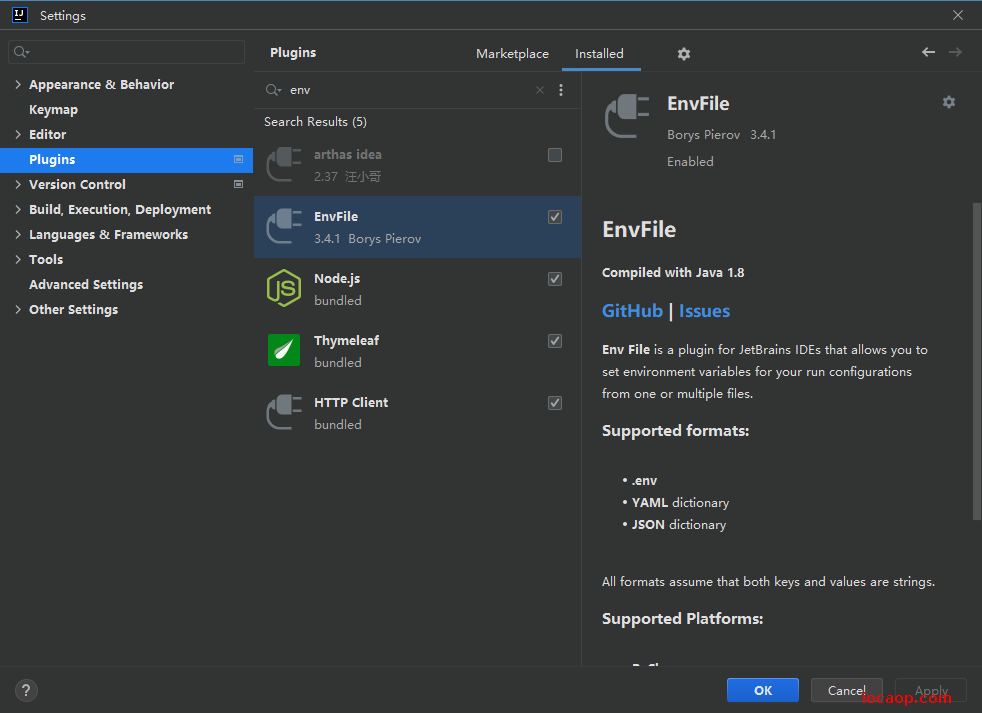

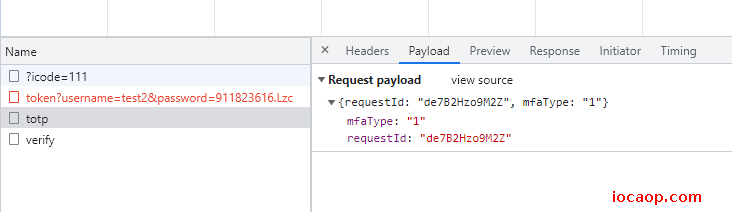

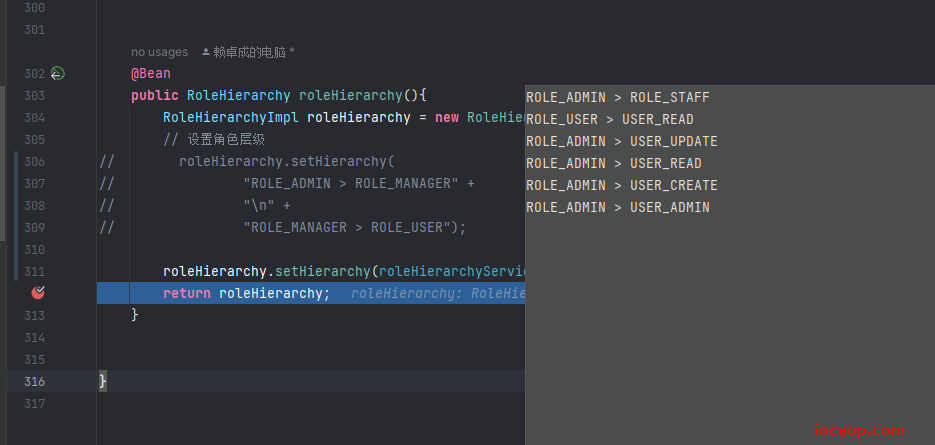

流程图:

源码打断点调试,注意使用表单登录进行调试,因为json登录的方式被我们替换成了自定义过滤器。

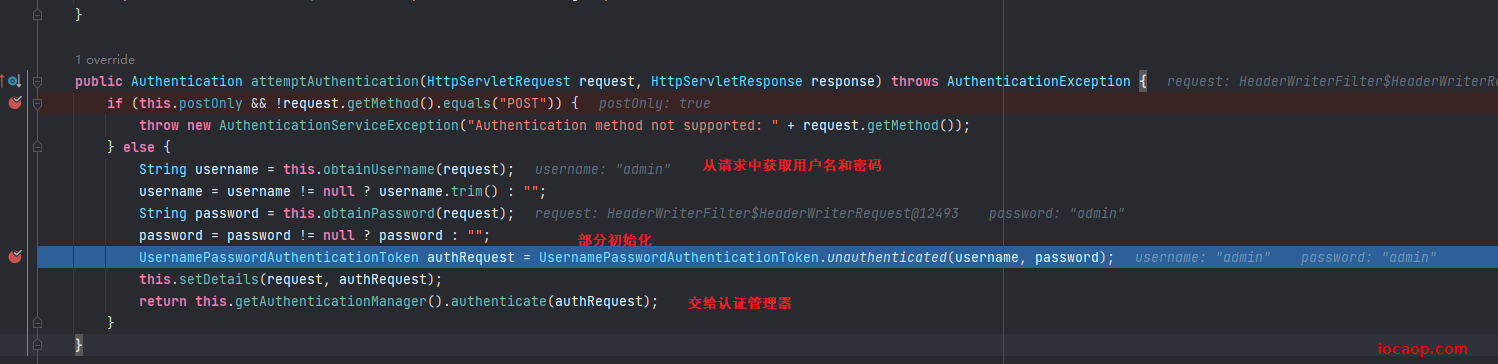

先到UsernamePasswordAuthenticationFilter类:

从请求中获取用户名和密码,构建UsernamePasswordAuthenticationToken,并交给AuthenticationManager

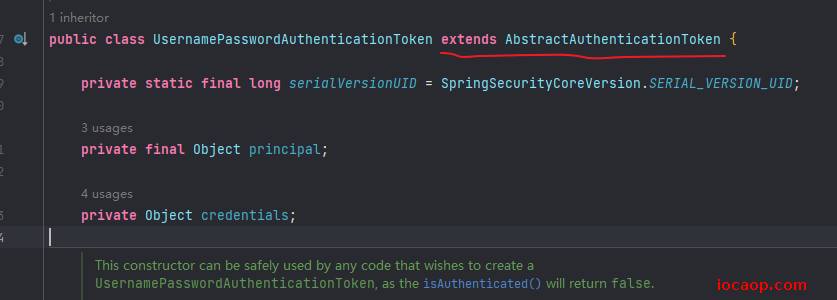

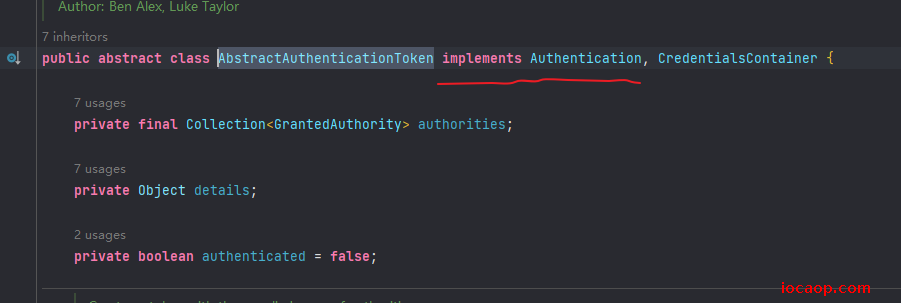

UsernamePasswordAuthenticationToken继承了AbstractAuthenticationToken,并实现了Authentication接口:

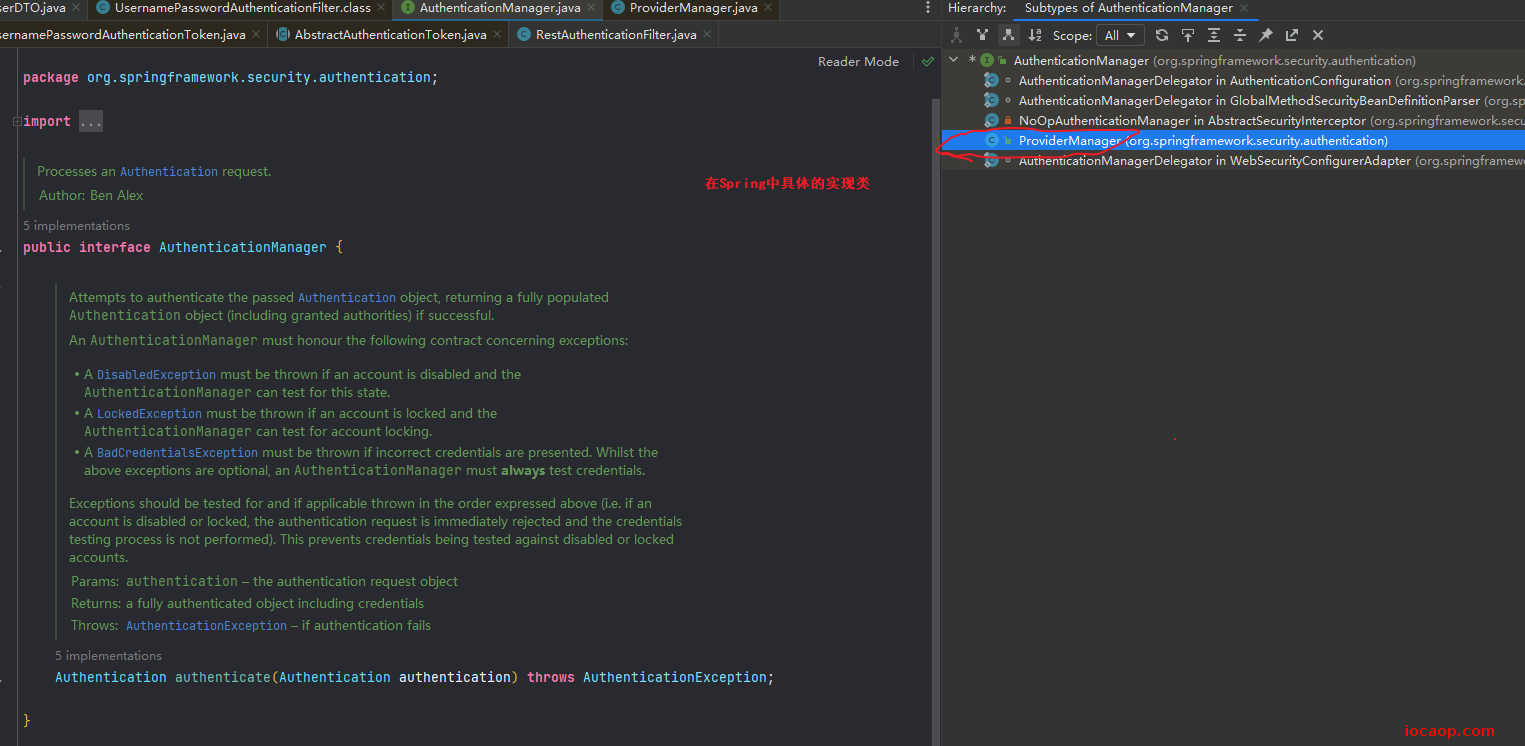

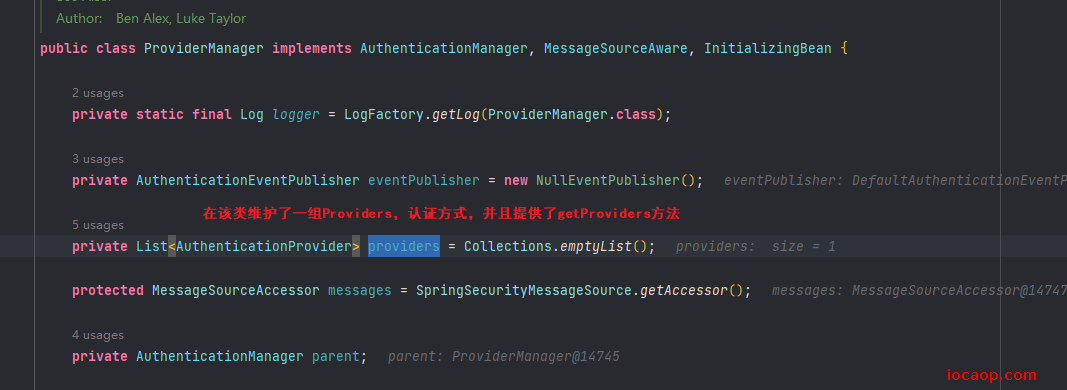

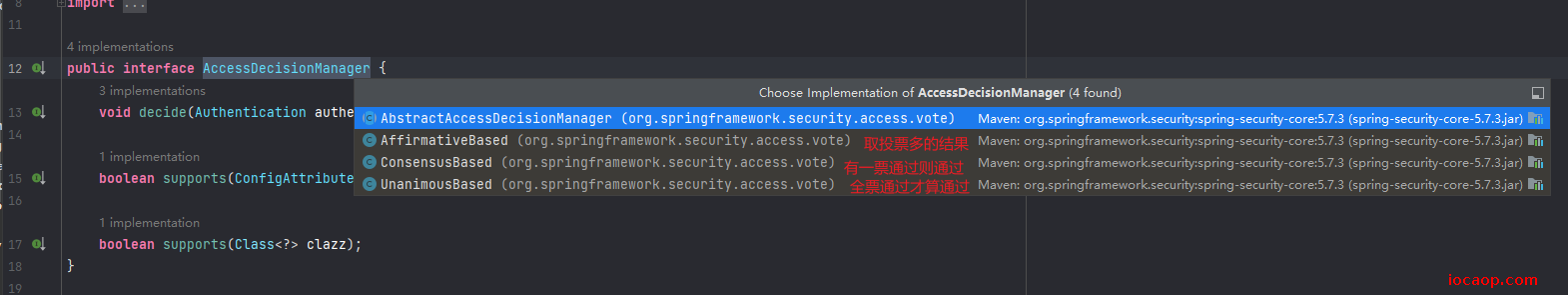

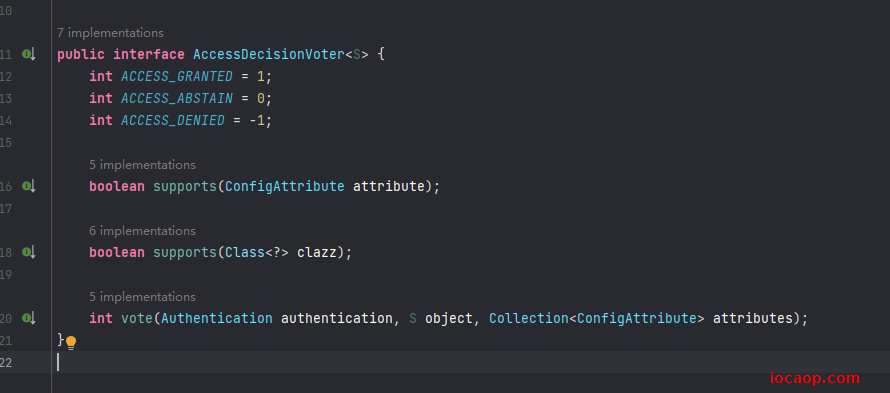

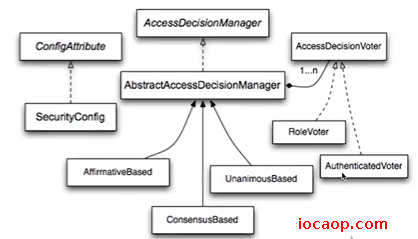

AuthenticationManager也是一个接口,在SpringSecurity中具体的实现类是:ProviderManager

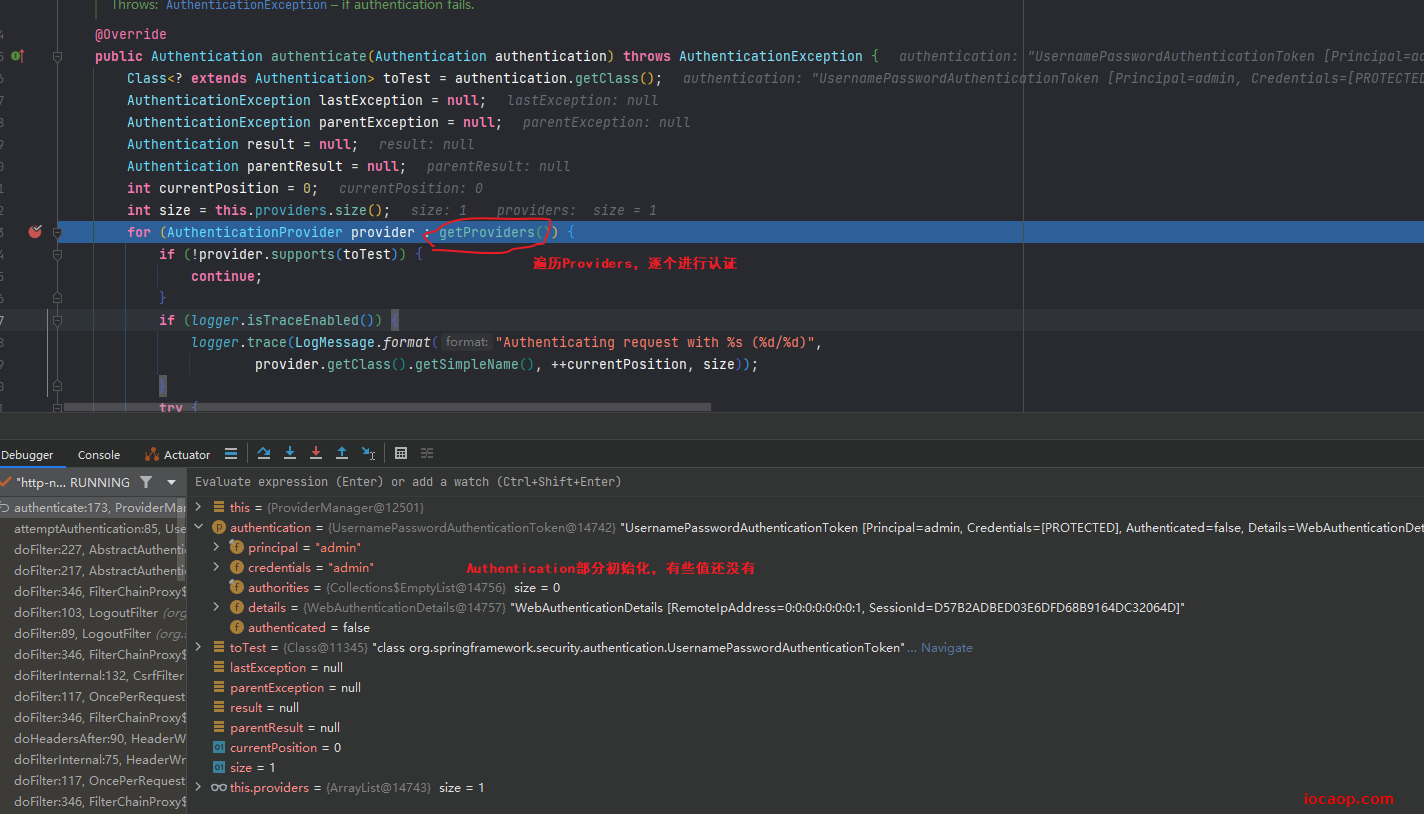

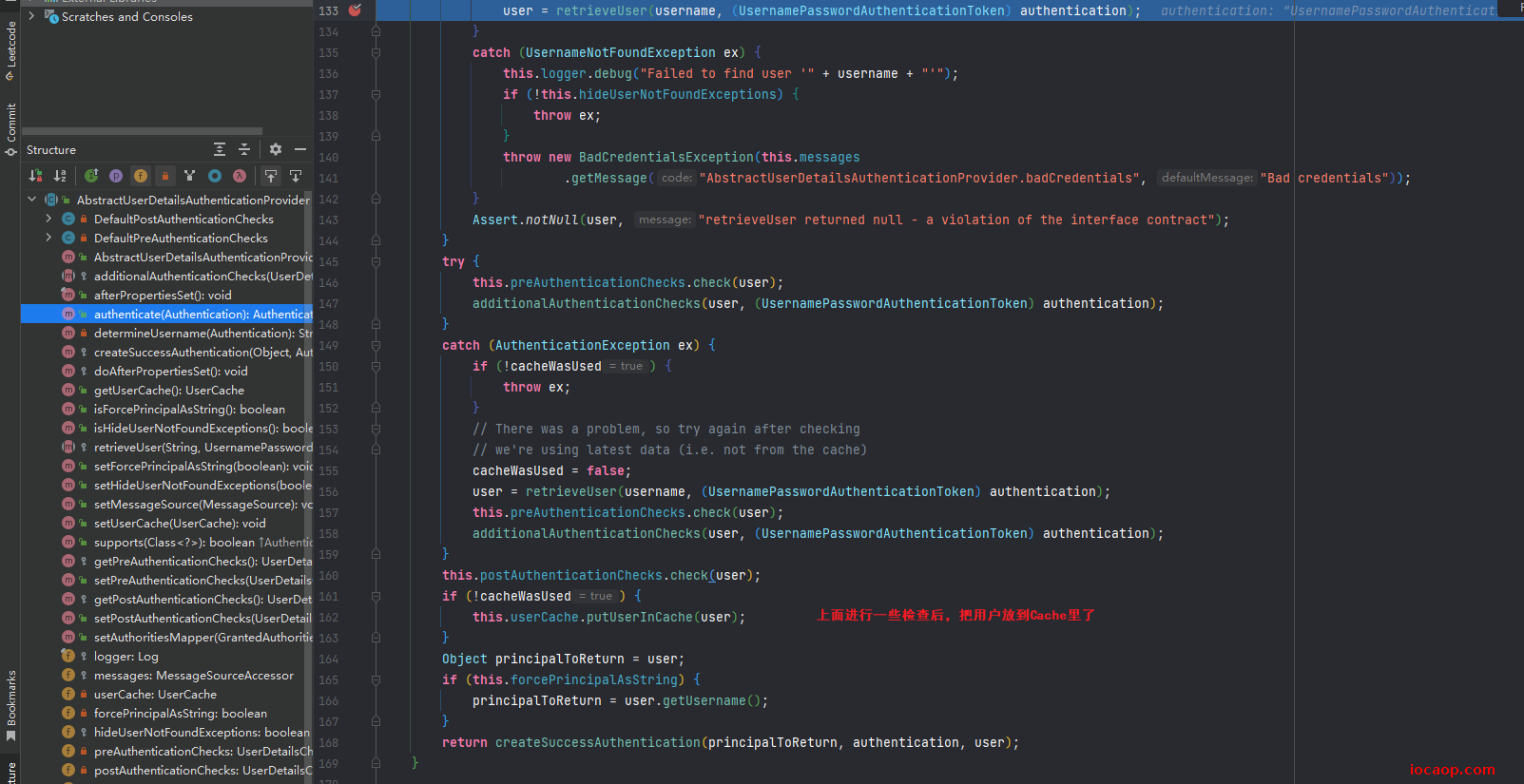

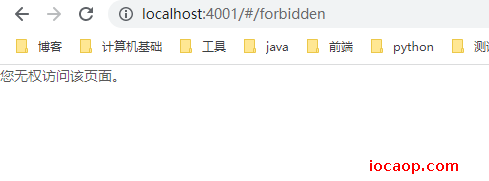

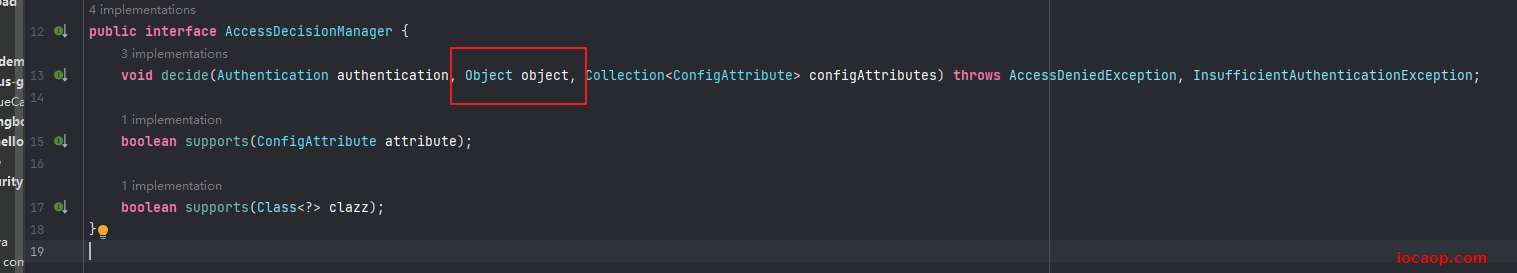

所以我们需要到该类找到重写的authenticate方法:

可以看到,UserNamePasswordAuthenticationToken是部分初始化的,并且在该方法中,遍历了Providers,进行认证:

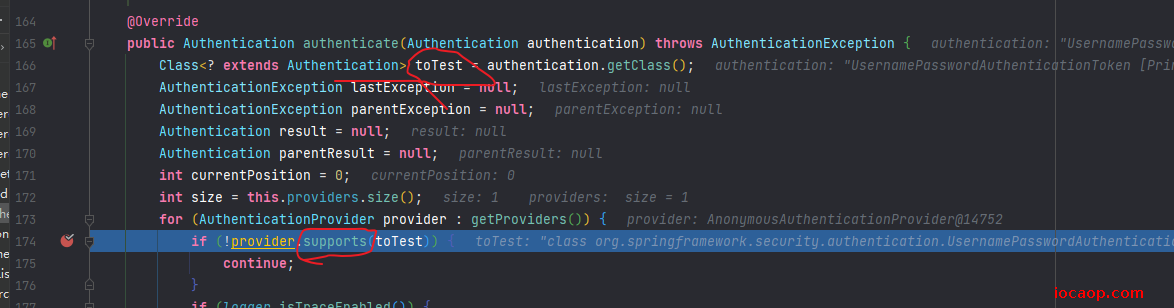

遍历时,首先判断当前Provider是否支持该类型的Authentication(UserNamePasswordAuthenticationToken):

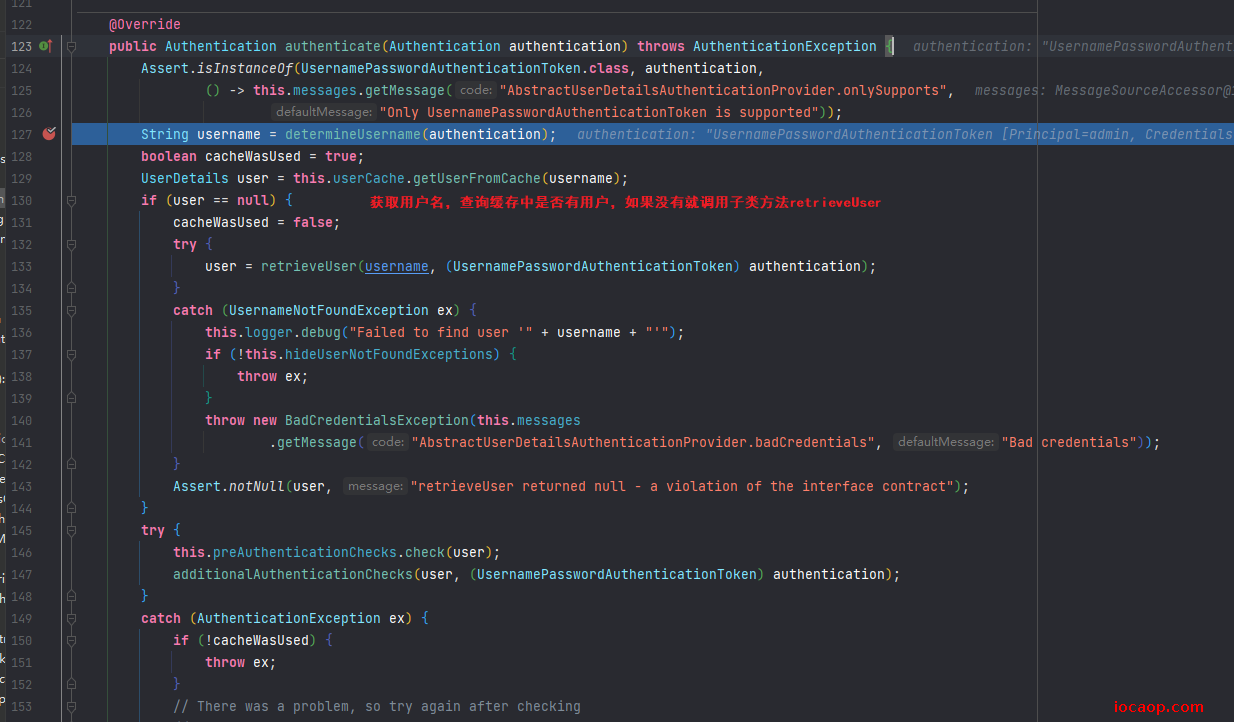

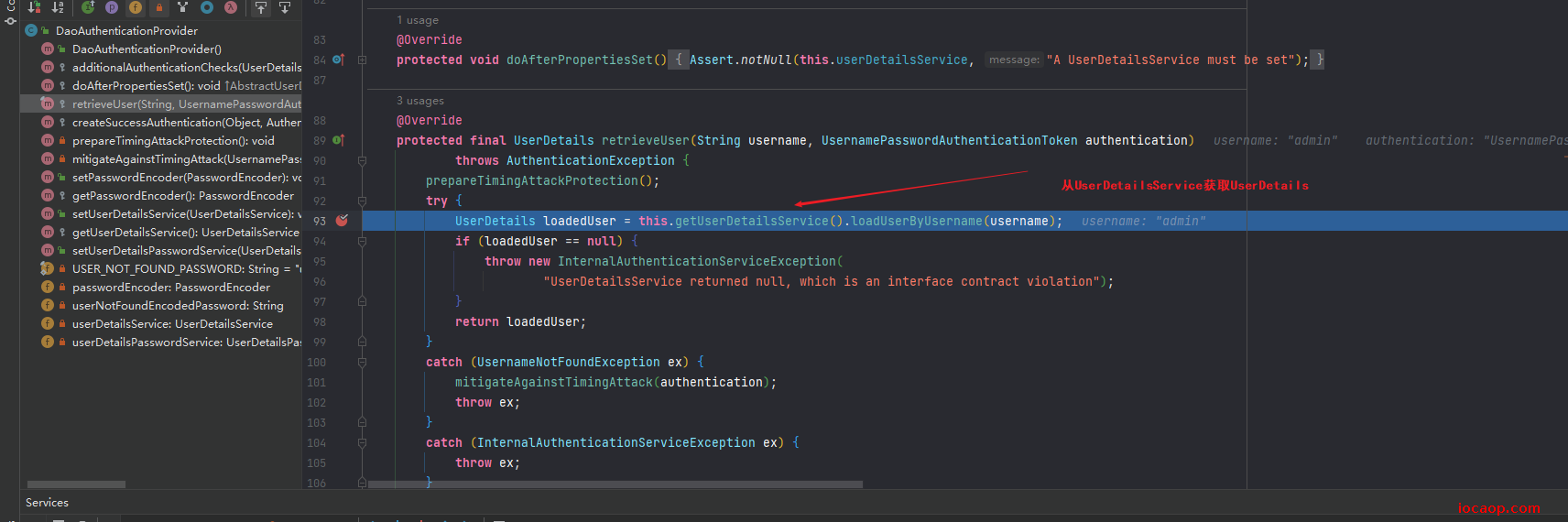

放行,直到DaoAuthenticationProvider(SpringSecurity默认的数据库的认证方式)才支持,走到下面,就会调用Provider中的认证方法authenticate,所以我们到DaoAuthenticationProvider类去看authenticate方法,在本类没找到,所以肯定在抽象类AbstractUserDetailsAuthenticationProvider中有默认实现:

实现该方法的,正是DaoAuthenticationProvider:

完了以后,回到父类AbstractUserDetailsAuthenticationProvider:

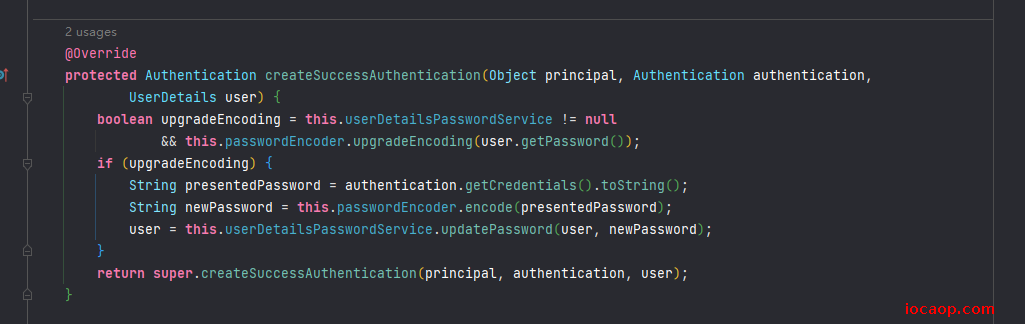

到最后,会创建一个成功的Authentication,跟进去看(注意,这里要看子类的,因为子类重写了。多态),可以看到:

进行了密码升级,然后再创建一个完整的Authentication

最终,这个完整的Authentication会被放到SecurityContext当中。

5-2 LDAP 配置和多 AuthenticationProvider 共存

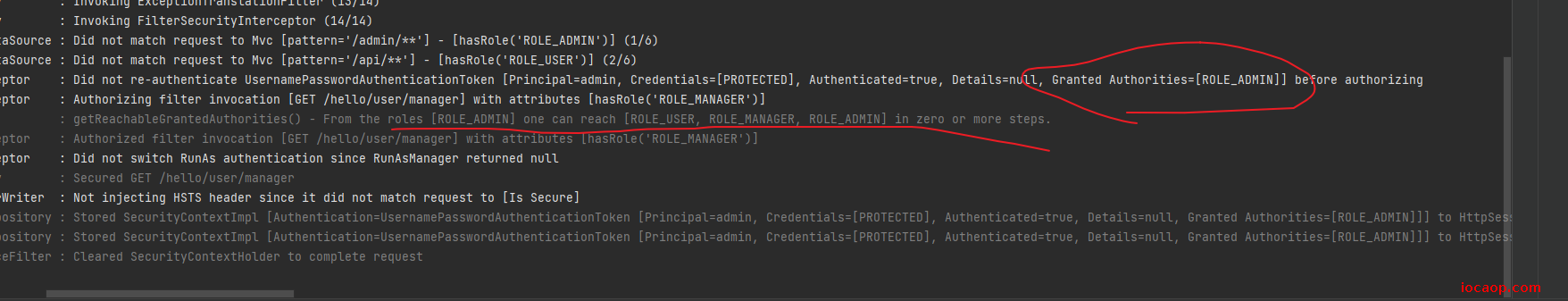

存储用户信息的不只有SQL数据库,还有NoSQL数据库,LDAP等方式,SpringSecurity是支持多种异构数据库并且整合起来进行认证。这里用LDAP主要是用来演示多 AuthenticationProvider 共存。

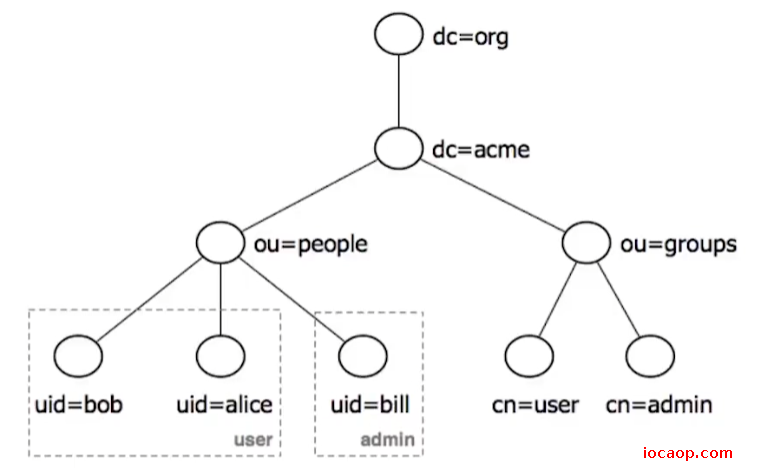

LDAP基础知识

LDAP是Lightweight Directory Access Protocol,轻型目录访问协议很多企业用来存储用户组织架构信息,树型结构。

Entry(Object)

LDAP目录的一个基本单位,一个节点就是一个Entry,每个条目由它的区别名称(DN)来限定,举例:

dn:uid=bob,ou=people,dc=acme,dc=orgAttributes

与一个条目相关的信息,比如一个组织的地址或者员工的电话号码

ObjectClass

特殊类型的属性,LADP中所有对象都必须有一个ObjectClass属性,ObjectClass定义指定了LDAP需要哪些属性,它指定了一个条目的对象类。

LDAP配置

导入依赖:

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-data-ldap</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.ldap</groupId>

<artifactId>spring-ldap-core</artifactId>

</dependency>

<!--ldap嵌入式数据库-->

<dependency>

<groupId>com.unboundid</groupId>

<artifactId>unboundid-ldapsdk</artifactId>

</dependency>

在resource下添加文件:test-ldap-server.ldif

dn: dc=imooc,dc=com

objectClass: top

objectClass: domain

dn: uid=zhaoliu,dc=imooc,dc=com

objectClass: top

objectClass: person

objectClass: organizationalPerson

objectClass: inetOrgPerson

cn: liu zhao

sn: liu

uid: zhaoliu

userPassword: 123

dn: uid=mike,dc=imooc,dc=com

objectClass: top

objectClass: person

objectClass: organizationalPerson

objectClass: inetOrgPerson

cn: joe mike

sn: joe

uid: mike

userPassword: 123

配置文件:

spring:

ldap:

base: dc=imooc,dc=com

embedded:

base-dn: dc=imooc,dc=com

ldif: classpath:test-ldap-server.ldif

port: 8389

urls: ldap://localhost:8389/

创建实体类,实现UserDetails接口:

/**

* ldap认证user实体

*

* @author lzc

* @date 2022/12/16

*/

@Entry(

// 指定具有哪些objectClasses的节点,才能作为该实体

objectClasses = {"inetOrgPerson","organizationalPerson","person","top"})

@NoArgsConstructor

@AllArgsConstructor

@Data

public class LDAPUser implements UserDetails {

/**

* id javax.naming.Name类型 不序列化这个字段

*/

@Id

@JsonIgnore

private Name id;

/**

* 用户名 注解类似column

*/

@Attribute(name = "uid")

private String username;

/**

* 密码

*/

@Attribute(name = "userPassword")

private String password;

@Override

public Collection<? extends GrantedAuthority> getAuthorities() {

// 做示例,写死,返回用户角色

return Collections.singletonList(new SimpleGrantedAuthority("ROLE_USER"));

}

@Override

public boolean isAccountNonExpired() {

// 做示例,直接返回true

return true;

}

@Override

public boolean isAccountNonLocked() {

// 做示例,直接返回true

return true;

}

@Override

public boolean isCredentialsNonExpired() {

// 做示例,直接返回true

return true;

}

@Override

public boolean isEnabled() {

// 做示例,直接返回true

return true;

}

}

创建持久层:LDAPUserRepo,并加一个方法,查询用户:

@Repository

public interface LDAPUserRepo extends LdapRepository<LDAPUser> {

/**

* 查询用户

*

* @param username 用户名

* @param password 密码

* @return {@link Optional}<{@link LDAPUser}>

*/

Optional<LDAPUser> findByUserNameAndPassword(String username,String password);

}

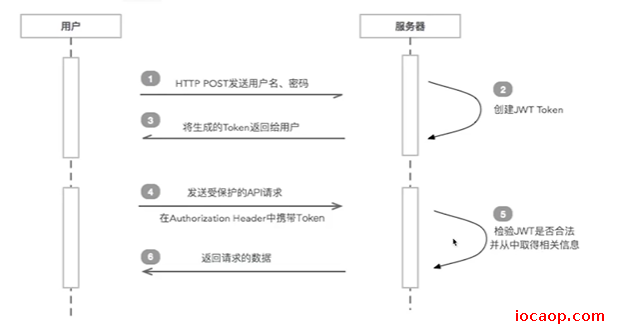

至此,先写个测试类测试一下能不能查询得到:

导入依赖

<!-- 用于测试 -->

<dependency>

<groupId>org.springframework.security</groupId>

<artifactId>spring-security-test</artifactId>

<scope>test</scope>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-test</artifactId>

<scope>test</scope>

<exclusions>

<exclusion>

<groupId>org.junit.vintage</groupId>

<artifactId>junit-vintage-engine</artifactId>

</exclusion>

</exclusions>

</dependency>

@DataLdapTest

@DirtiesContext(classMode = DirtiesContext.ClassMode.AFTER_CLASS)

public class LDAPUserRepoTest {

@Autowired

LDAPUserRepo ldapUserRepo;

@Test

public void test(){

String username = "zhaoliu";

String password = "123";

Optional<LDAPUser> user = ldapUserRepo.findByUsernameAndPassword(username, password);

assertTrue(user.isPresent());

}

}

测试失败了两次:

- LDAPUserRepo继承了JpaRepository<LDAPUer,Name>,错了,改成LdapRepository<LDAPUser>

- 方法名中字段不存在,findByUserNameAndPassword改成findByUsernameAndPassword

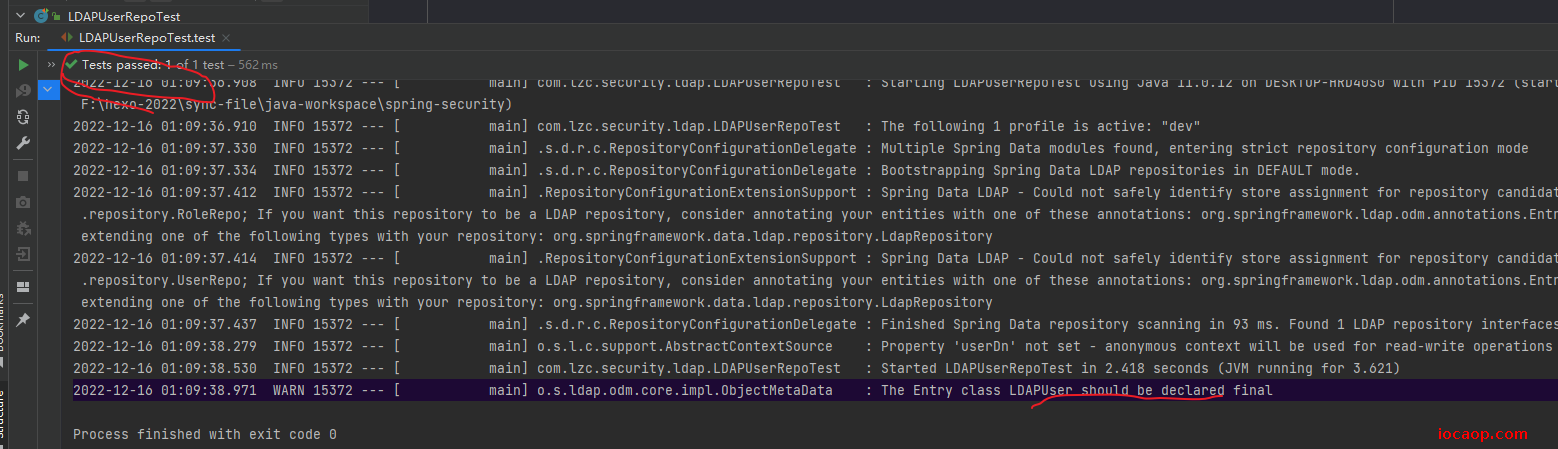

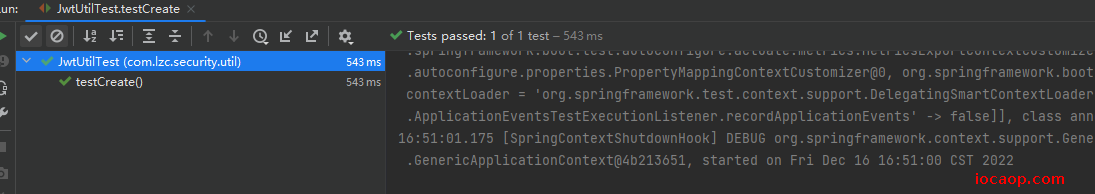

测试成功:

再给LDAPUser加上final关键字。

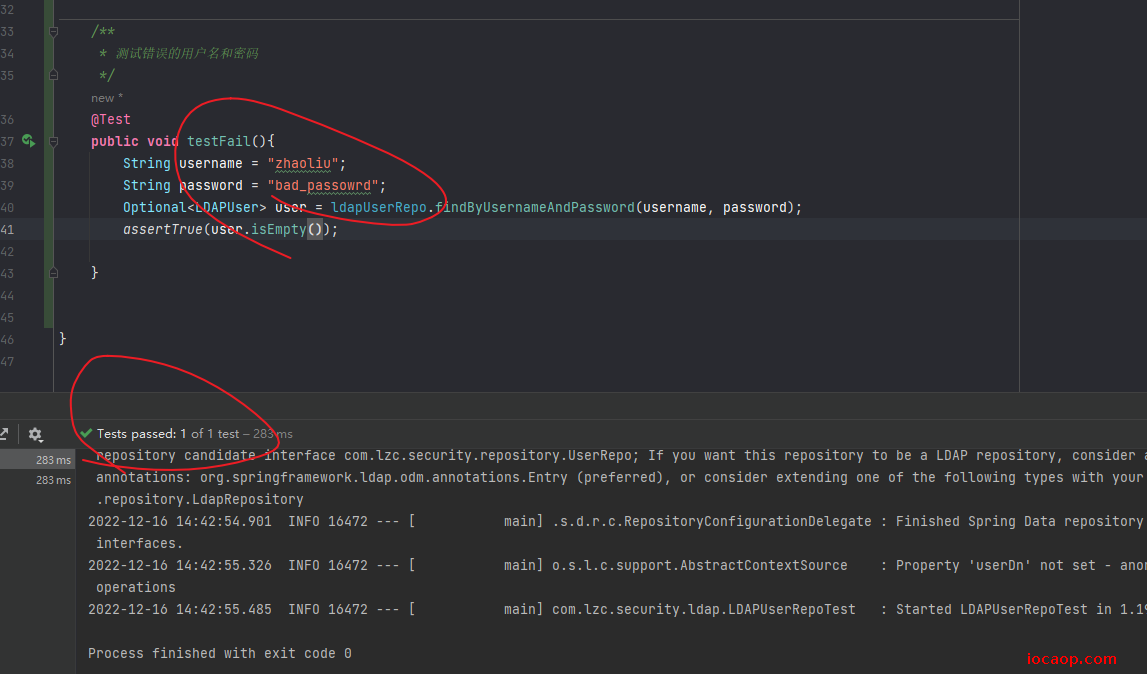

再测一个不存在的用户:

接着就可以创建自己的Provider,继承AbstractUserDetailsAuthenticationProvider,结合上面的认证流程和源码分析,就会明白为什么要重写retrieveUser方法:

/**

* LDAP 多Provider认证

*

* @author laizhuocheng

* @date 2022/12/16

*/

@RequiredArgsConstructor

public class LDAPMultiAuthenticationProvider extends AbstractUserDetailsAuthenticationProvider {

private final LDAPUserRepo ldapUserRepo;

@Override

protected void additionalAuthenticationChecks(UserDetails userDetails, UsernamePasswordAuthenticationToken authentication) throws AuthenticationException {

// 认证检查、先忽略了

}

@Override

protected UserDetails retrieveUser(String username, UsernamePasswordAuthenticationToken authentication) throws AuthenticationException {

// 传参时 用户名直接使用参数中的,密码使用authentication中的credentials

return ldapUserRepo.findByUsernameAndPassword(username, authentication.getCredentials().toString())

.orElseThrow(() -> new BadCredentialsException("用户名或密码错误!"));

}

}

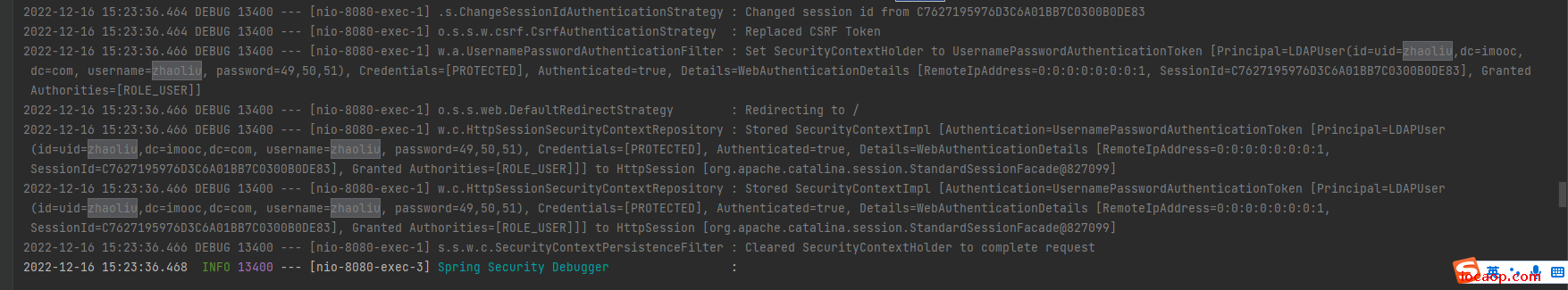

写完以后,就需要回到Security配置中配置使用了:

先把两个Provider加进来:一个是我们自定义的LDAP的LDAPMultiAuthenticationProvider,另一个是默认的DaoAuthenticationProvider

@Autowired

private LDAPUserRepo ldapUserRepo;

@Bean

LDAPMultiAuthenticationProvider ldapMultiAuthenticationProvider() {

// 因为在LDAPMultiAuthenticationProvider使用构造器注入了ldapUserRepo,所以这里需要传入

LDAPMultiAuthenticationProvider ldapMultiAuthenticationProvider = new LDAPMultiAuthenticationProvider(ldapUserRepo);

return ldapMultiAuthenticationProvider;

}

@Bean

DaoAuthenticationProvider daoAuthenticationProvider() {

DaoAuthenticationProvider daoAuthenticationProvider = new DaoAuthenticationProvider();

// 设置密码加密编辑器

daoAuthenticationProvider.setPasswordEncoder(this.passwordEncoder());

// 设置UserService

daoAuthenticationProvider.setUserDetailsService(userService);

// 密码自动升级

daoAuthenticationProvider.setUserDetailsPasswordService(userDetailsPasswordService);

return daoAuthenticationProvider;

}

把SecurityConfig配置换成这样:

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.authenticationProvider(this.daoAuthenticationProvider())